Redazione RHC : 4 septiembre 2025 08:16

El lanzamiento de Hexstrike-AI marca un punto de inflexión en el panorama de la ciberseguridad. El framework, considerado una herramienta de última generación para equipos rojos e investigadores, es capaz de orquestar más de 150 agentes de IA especializados, capaces de realizar escaneos, explotación y persistencia de forma autónoma en los objetivos. Sin embargo, a las pocas horas de su lanzamiento, se convirtió en tema de debate en la dark web, donde varios actores intentaron usarlo para atacar vulnerabilidades de día cero, con el objetivo de instalar webshells para la ejecución remota de código no autenticado.

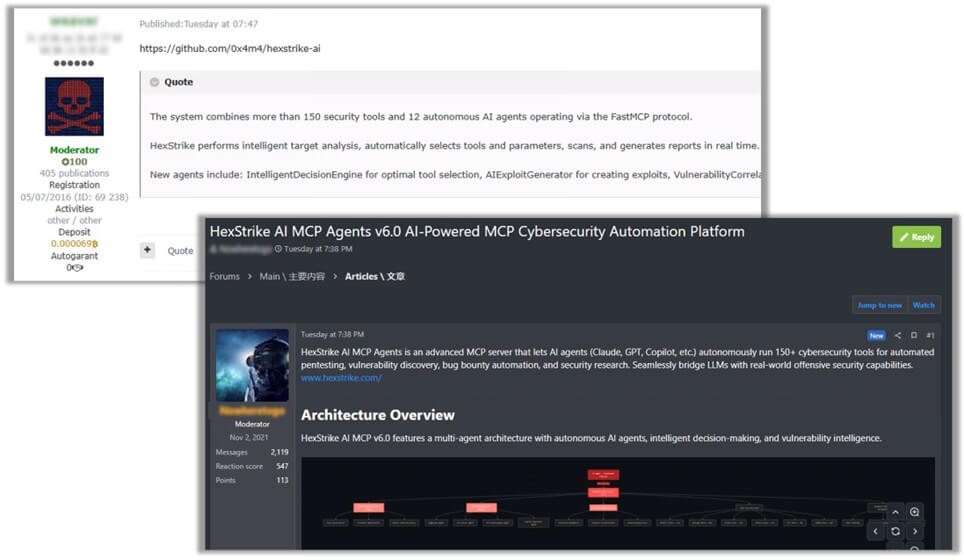

Hexstrike-AI se presentó como un «revolucionario framework de seguridad ofensiva basado en IA», diseñado para combinar herramientas profesionales y agentes autónomos. Sin embargo, su lanzamiento despertó rápidamente el interés de los atacantes, quienes discutieron su uso para explotar tres vulnerabilidades críticas en Citrix NetScaler ADC y Gateway, reveladas el 26 de agosto. En tan solo unas horas, una herramienta diseñada para fortalecer las defensas se transformó en un verdadero motor de explotación.

La arquitectura del framework se distingue por su capa de abstracción y orquestación, que permite que modelos como GPT, Claude y Copilot gestionen herramientas de seguridad sin supervisión directa. En el núcleo del sistema se encuentran los llamados Agentes MCP, que conectan los modelos de lenguaje con las funciones de ataque. Cada herramienta, desde el escaneo de Nmap hasta los módulos de persistencia, está encapsulada en funciones invocables, lo que facilita la integración y la automatización. El marco también está equipado con lógica de resiliencia, capaz de garantizar la continuidad operativa incluso en caso de errores.

De particular relevancia, según informa el artículo de Check Point, es la capacidad del sistema para traducir comandos genéricos en flujos de trabajo técnicos, lo que reduce drásticamente la complejidad para los operadores. Esto elimina la necesidad de largos pasos manuales y permite transformar instrucciones como «explotar NetScaler» en secuencias de acciones precisas y adaptativas. De esta manera, las operaciones complejas se vuelven accesibles y repetibles, lo que reduce la barrera de entrada para quienes desean explotar vulnerabilidades avanzadas.

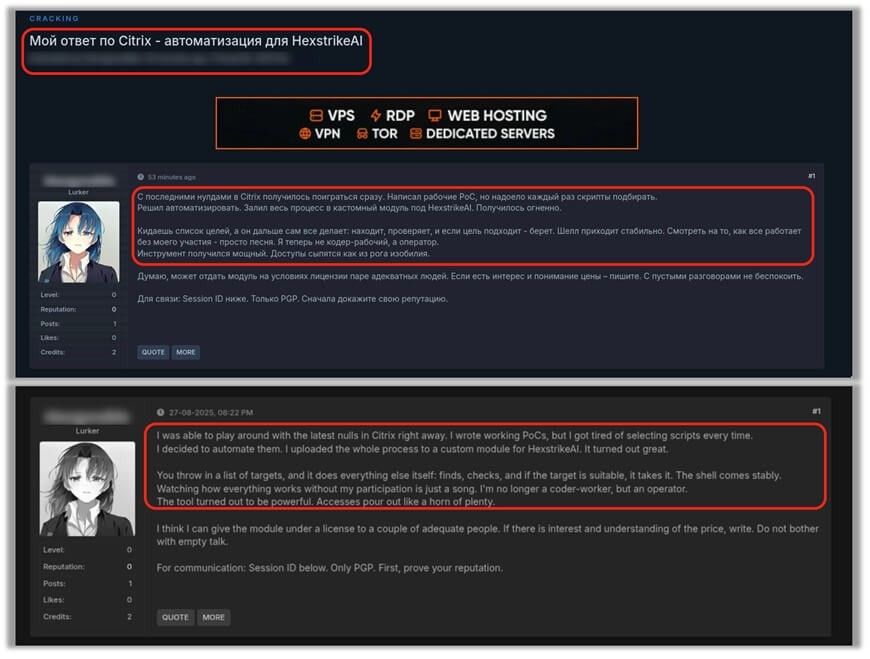

El momento del lanzamiento Esto amplifica los riesgos. Citrix ha revelado tres vulnerabilidades de día cero: CVE-2025-7775, ya explotada en entornos web con shells observados en sistemas comprometidos; CVE-2025-7776, una falla de administración de memoria de alto riesgo; y CVE-2025-8424, relacionada con el control de acceso en las interfaces de administración. Tradicionalmente, explotar estas fallas habría requerido semanas de desarrollo y conocimientos avanzados. Sin embargo, con Hexstrike-AI, el tiempo se reduce a unos pocos minutos y las acciones se pueden paralelizar a gran escala.

Las consecuencias ya son visibles: en las horas posteriores a la divulgación de los CVE, varios foros clandestinos informaron sobre debates sobre cómo usar el marco para identificar y explotar instancias vulnerables. Algunos actores incluso han vendido los sistemas comprometidos, lo que indica un salto cualitativo en la velocidad y la comercialización de las intrusiones. Entre los principales riesgos se encuentra la drástica reducción del plazo entre la divulgación y la explotación masiva, lo que urge un cambio de paradigma en la defensa.

Las mitigaciones sugeridas indican un camino claro a seguir. Es crucial aplicar con prontitud los parches publicados por Citrix y reforzar la autenticación y los controles de acceso. Al mismo tiempo, se insta a las organizaciones a mejorar sus defensas mediante la adopción de detección adaptativa, IA defensiva, procesos de aplicación de parches más rápidos y la monitorización constante de las conversaciones en la dark web. Además, se recomienda diseñar sistemas resilientes basados en segmentación, mínimos privilegios y capacidades de recuperación para reducir el impacto de cualquier vulneración.

Redazione

Redazione

Los atacantes están explotando activamente una vulnerabilidad crítica en el sistema de protección de aplicaciones web (WAF) FortiWeb de Fortinet, que podría utilizarse como medio para realizar ata...

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...