Redazione RHC : 21 agosto 2025 07:42

Un experto en ciberseguridad ha identificado vulnerabilidades de día cero que afectan a once administradores de contraseñas populares, lo que podría poner a decenas de millones de usuarios en riesgo de robo de credenciales con un solo clic malicioso.

Una innovadora estrategia de ataque, conocida como «Clickjacking de Extensiones basado en DOM», supone un avance sustancial respecto a los métodos tradicionales de clickjacking online.

Una investigación del experto en seguridad Marek Tóth revela que los atacantes pueden explotar estas vulnerabilidades para robar datos de tarjetas de crédito, información personal, credenciales de inicio de sesión e incluso códigos de autenticación de dos factores a usuarios desprevenidos.

Cadena de ataque de extensiones basada en DOM

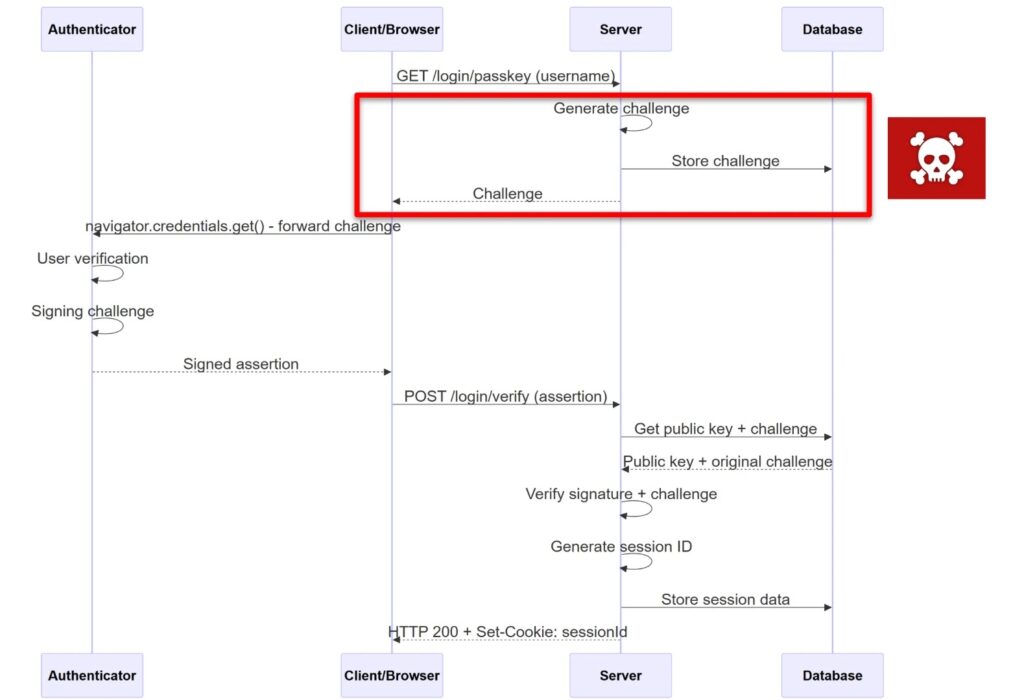

A diferencia de los métodos tradicionales, que atacan las aplicaciones web mediante iframes invisibles, esta estrategia altera los elementos de la interfaz de usuario insertados por las extensiones del administrador de contraseñas en las estructuras DOM de las páginas web. Haciéndolos invisibles, pero aún cliqueables.

Cuando los usuarios se encuentran con elementos aparentemente legítimos, como banners de consentimiento de cookies o preguntas CAPTCHA en sitios web comprometidos, un solo clic puede activar el autocompletado de formularios ocultos con datos confidenciales almacenados.

El ataque funciona mediante la creación de scripts maliciosos que ocultan los elementos de la interfaz de usuario de la extensión mediante manipulación. JavaScript, específicamente mediante ajustes de opacidad y técnicas de superposición de DOM. La investigación exhaustiva de Tóth probó once gestores de contraseñas conocidos, incluyendo líderes del sector como 1Password, Bitwarden, LastPass, Dashlane, Keeper y otros. Los resultados fueron alarmantes: todos los gestores de contraseñas probados fueron inicialmente vulnerables a al menos una variante de la técnica de clickjacking de extensiones basada en DOM. Las vulnerabilidades afectan a aproximadamente 40 millones de instalaciones activas en las plataformas Chrome Web Store, Firefox Add-ons y Edge Add-ons.

Seis de los nueve administradores de contraseñas analizados fueron vulnerables a la exfiltración de datos de tarjetas de crédito, mientras que ocho de cada diez podrían ser explotados para exfiltrar información personal almacenada.

Quizás lo más preocupante es que diez de los once administradores de contraseñas fueron susceptibles al robo de credenciales, incluyendo los códigos de contraseña de un solo uso basados en el tiempo (TOTP) utilizados para la autenticación de dos factores.

Redazione

Redazione

Google ha presentado una nueva herramienta de IA para Drive para escritorio. Se dice que el modelo se ha entrenado con millones de muestras reales de ransomware y puede suspender la sincronización pa...

Expertos de Palo Alto Networks han identificado un nuevo grupo de hackers vinculado al Partido Comunista Chino. Unit 42, la división de inteligencia de amenazas de la compañía con sede en Californi...

Los sistemas de Inteligencia Artificial Generativa (GenAI) están revolucionando la forma en que interactuamos con la tecnología, ofreciendo capacidades extraordinarias en la creación de texto, imá...

La Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA) ha añadido una vulnerabilidad crítica en la popular utilidad Sudo, utilizada en sistemas Linux y similares a Unix...

El Departamento de Justicia de EE. UU. recibió autorización judicial para realizar una inspección remota de los servidores de Telegram como parte de una investigación sobre explotación infantil. ...