Pietro Melillo : 3 septiembre 2025 17:11

LockBit representa una de las bandas de ransomware más longevas y mejor estructuradas de los últimos años, con un modelo de ransomware como servicio (RaaS) que ha impactado profundamente el ecosistema criminal.

Tras la operación internacional Operación Cronos, llevada a cabo en febrero de 2024 y que condujo a la incautación de numerosas infraestructuras y a la vulneración de los paneles de gestión afiliados, el grupo parecía destinado a un declive irreversible. Sin embargo, en las últimas semanas, nueva evidencia en la red Onion ha alimentado las especulaciones sobre un resurgimiento de la marca LockBit, bajo el acrónimo LockBit 5.0.

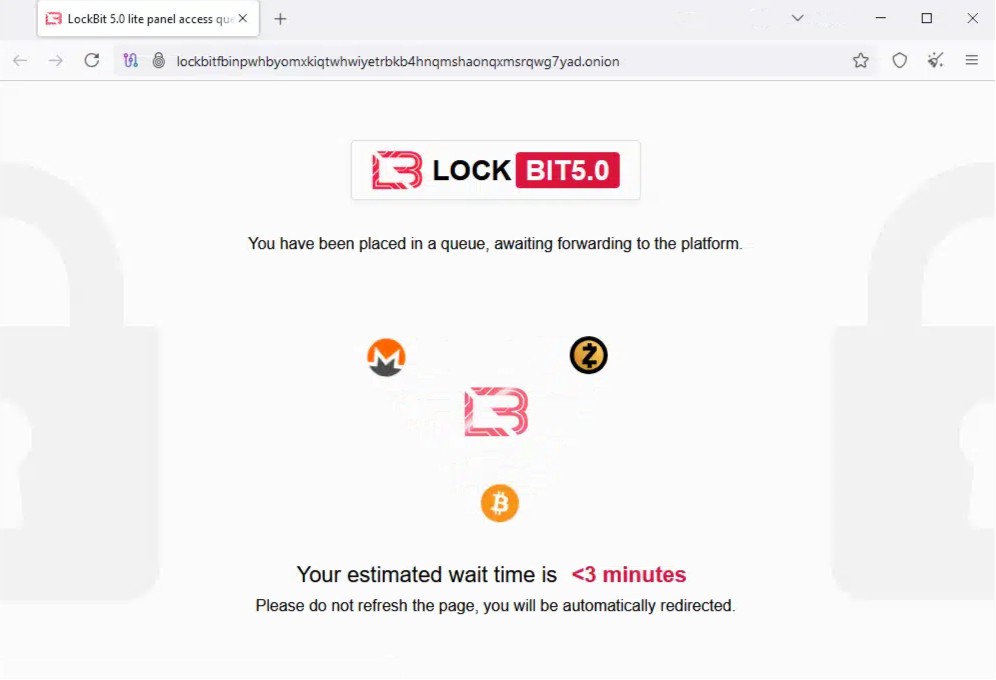

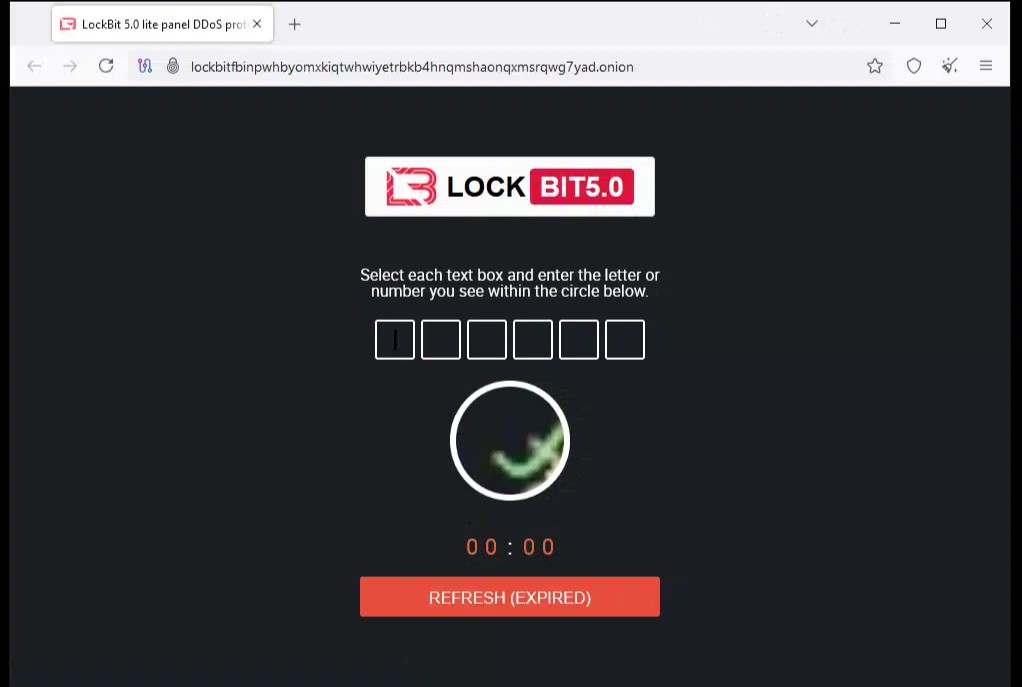

Al analizar su sitio clandestino, se muestra un portal accesible a través de la red onion con la marca LockBit 5.0, que adopta el mismo esquema de panel de cola ya observado en versiones anteriores del grupo. La interfaz vuelve a mostrar logotipos relacionados con Monero (XMR), Bitcoin (BTC) y Zcash (ZEC) como métodos de pago, lo que indica que el modelo de extorsión seguiría centrándose en criptomonedas con un alto grado de anonimato.

El mensaje «You have been placed in a queue, awaiting forwarding to the platform» (Ha sido colocado en una cola, a la espera de ser reenviado a la plataforma) recuerda los mecanismos clásicos de los paneles de afiliación de LockBit, donde el usuario (o afiliado) es redirigido al backend operativo.

La aparición de LockBit 5.0 puede interpretarse según tres escenarios principales:

Intento de resurrección real: una parte del equipo central no afectada por la Operación Cronos podría haber reconstruido una infraestructura reducida, con el objetivo de reclutar nuevos afiliados.

Operación de engaño (honeypot): no se descarta la posibilidad de que se trate de un señuelo creado por investigadores o fuerzas del orden para monitorizar el tráfico e identificar a los afiliados supervivientes.

Rebranding oportunista: terceros, aprovechando la «marca» LockBit, podrían reutilizarla para obtener visibilidad y autoridad inmediatas en la escena underground.

Los atacantes están explotando activamente una vulnerabilidad crítica en el sistema de protección de aplicaciones web (WAF) FortiWeb de Fortinet, que podría utilizarse como medio para realizar ata...

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...