Redazione RHC : 28 agosto 2025 17:56

Un experto en seguridad ha descubierto que seis de los gestores de contraseñas más populares, utilizados por decenas de millones de personas, son vulnerables al clickjacking, un fenómeno que permite a los atacantes robar credenciales de inicio de sesión, códigos de autenticación de dos factores e información de tarjetas de crédito.

El problema fue reportado inicialmente por el investigador independiente Marek Tóth, quien presentó un informe de vulnerabilidad en la reciente conferencia de hackers DEF CON 33. Sus hallazgos fueron posteriormente confirmados por expertos de Socket, quienes contribuyeron a informar a los proveedores afectados y coordinar la divulgación pública de las vulnerabilidades

Probó su ataque en Se analizaron variantes específicas de 1Password, Bitwarden, Enpass, iCloud Passwords, LastPass y LogMeOnce, y se descubrió que todas las versiones del navegador podrían filtrar datos confidenciales en ciertos escenarios.

Los atacantes pueden explotar vulnerabilidades cuando las víctimas visitan páginas maliciosas o sitios vulnerables a ataques XSS o envenenamiento de caché. Como resultado, los atacantes pueden superponer elementos HTML invisibles en la interfaz del administrador de contraseñas. El usuario creerá que está interactuando con elementos clicables inofensivos en la página, pero en realidad, activará el autocompletado, lo que «filtrará» su información confidencial a los hackers.

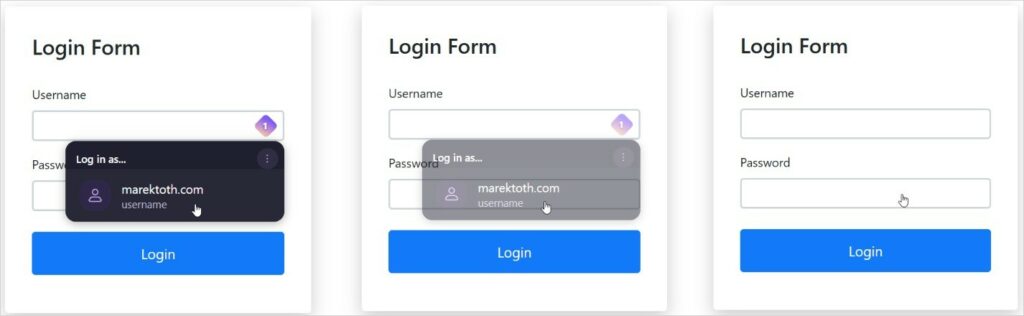

El ataque se basa en la ejecución de un script en un sitio web malicioso o comprometido. Este script utiliza ajustes de transparencia, superposiciones o eventos de puntero para ocultar el menú desplegable de autocompletado del administrador de contraseñas del navegador. Al mismo tiempo, el atacante superpone elementos falsos y molestos en la página (como banners de cookies, ventanas emergentes o CAPTCHA). Sin embargo, al hacer clic en estos elementos, se abren controles ocultos del administrador de contraseñas, lo que genera formularios con información confidencial.

Se han demostrado varios subtipos de DOM y vulnerabilidades de explotación del mismo error: manipulación directa de la opacidad de elementos DOM, manipulación de la opacidad de elementos raíz, manipulación de la opacidad de elementos principales y superposición parcial o completa.

El investigador también demostró un método en el que la interfaz de usuario sigue al cursor del ratón, de modo que cualquier clic desde cualquier lugar activa el llenado automático de datos. Al mismo tiempo, Toth enfatizó que el script malicioso puede detectar automáticamente el administrador de contraseñas activo en el navegador de la víctima y, por lo tanto, adaptar el ataque a un objetivo específico en tiempo real.

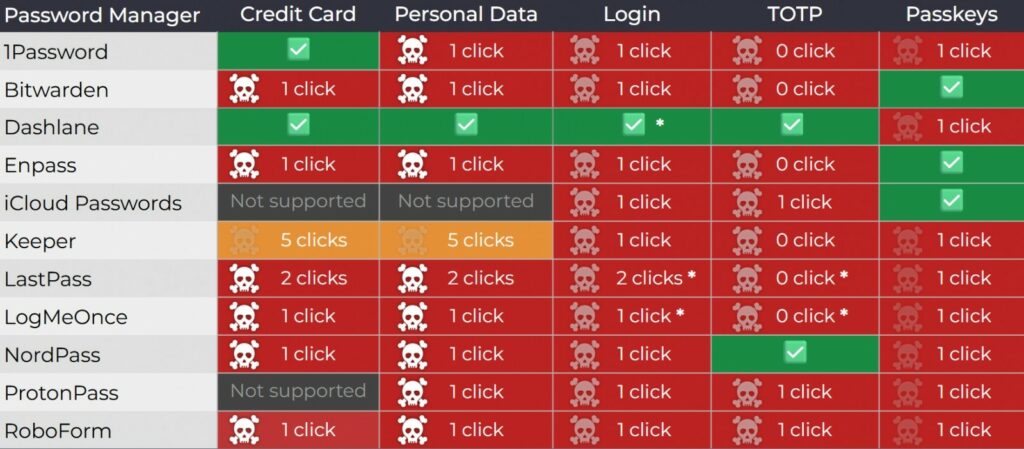

Posteriormente, el investigador probó 11 administradores de contraseñas para Vulnerabilidades de clickjacking y se descubrió que todas eran vulnerables a al menos uno de los métodos de ataque. Aunque Toth informó a todos los proveedores sobre los problemas ya en abril de 2025 y les advirtió que la divulgación pública de las vulnerabilidades estaba prevista para DEF CON 33, no hubo respuesta inmediata. La semana pasada, Socket contactó de nuevo a los desarrolladores para reiterar la necesidad de asignar CVE a los problemas en los productos afectados.

Representantes de 1Password calificaron el informe del investigador de «informativo», argumentando que el clickjacking es una amenaza común de la que los usuarios deberían protegerse. Los desarrolladores de LastPass también consideraron el informe «informativo» y Bitwarden reconoció los problemas. Si bien la compañía no los consideró graves, se implementaron correcciones en la versión 2025.8.0, publicada la semana pasada. Los siguientes administradores de contraseñas, que en conjunto cuentan con aproximadamente 40 millones de usuarios, son actualmente vulnerables a ataques de clickjacking:

Los parches ya se han implementado en sus productos: Dashlane (v6.2531.1 publicada el 1 de agosto), NordPass, ProtonPass, RoboForm y Keeper (17.2.0 publicada en julio). Se recomienda a los usuarios asegurarse de tener instaladas las últimas versiones disponibles de estos productos.

Redazione

Redazione

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...