Redazione RHC : 8 agosto 2025 08:14

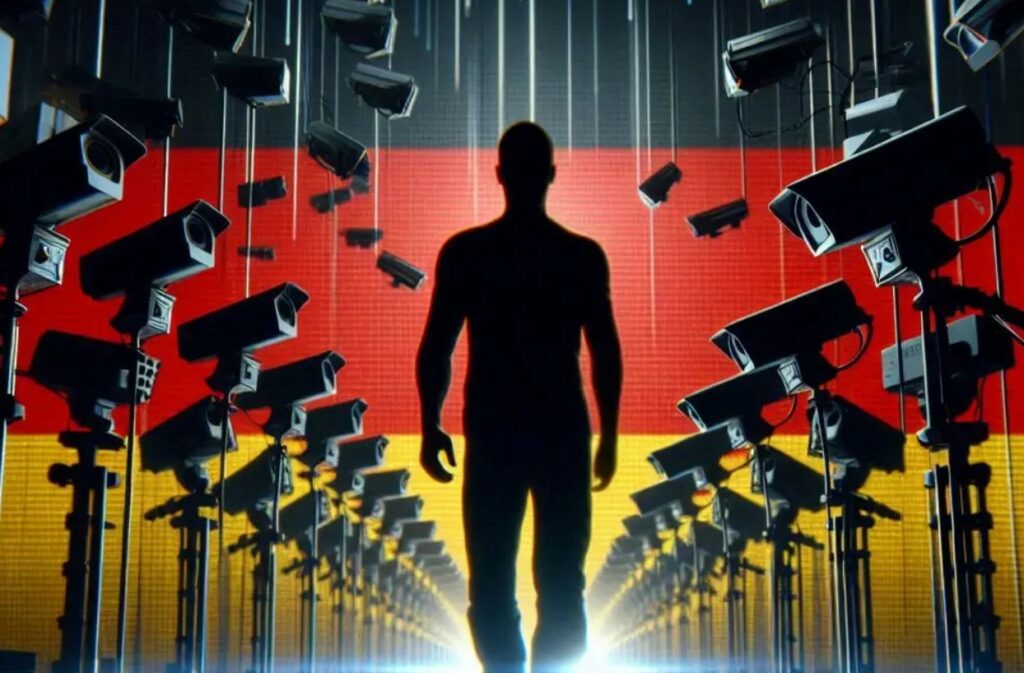

El Tribunal Supremo de Alemania dictamina que la policía solo puede usar software espía para investigar delitos graves.

Dictó que las fuerzas del orden no pueden usar software espía para monitorear dispositivos personales en casos con penas máximas inferiores a tres años.

El tribunal respondió a una demanda presentada por la organización alemana de libertades digitales Digitalcourage. Los demandantes argumentaron que un cambio en la normativa de 2017, que permitía a las fuerzas del orden usar software espía para interceptar chats y plataformas de mensajería cifradas, podría exponer injustamente las comunicaciones de personas no sospechosas de delitos.

La enmienda de 2017 al Código de Procedimiento Penal. El código penal alemán no era lo suficientemente preciso en cuanto a los casos en los que se podía usar software espía. El tribunal dictaminó que el software espía está permitido, afirmando que solo es apropiado en la investigación de casos graves. Dicha vigilancia causa una «grave injerencia» en los derechos fundamentales, declaró el tribunal en un comunicado de prensa.

El uso de software espía por parte de las fuerzas del orden «permite la interceptación y el análisis de todos los datos sin procesar intercambiados y, por lo tanto, tiene un alcance excepcional, especialmente considerando la realidad de las tecnologías de la información modernas y su importancia para las relaciones de comunicación», afirma el comunicado de prensa.

El tribunal también dictaminó que la búsqueda secreta de datos almacenados en ordenadores y teléfonos inteligentes de sospechosos es parcialmente incompatible con la Ley Fundamental, la Constitución alemana. De hecho, alemana. «Los troyanos estatales se instalan aprovechando vulnerabilidades de seguridad presentes en todos los teléfonos inteligentes, computadoras, tabletas y consolas de videojuegos», escribe la asociación en su sitio web.

Al usar estas puertas traseras, que también podrían ser utilizadas por delincuentes para acceder a los dispositivos, el Estado está incumpliendo su deber de protección, declaró la asociación.

Redazione

Redazione

Análisis de RHC de la red “BHS Links” y la infraestructura global automatizada de SEO Black Hat. Un análisis interno de Red Hot Cyber sobre su dominio ha descubierto una red global de SEO Black ...

Recientemente publicamos un artículo en profundidad sobre el «robo del siglo» en el Louvre , en el que destacamos cómo la seguridad física ( acceso, control ambiental, vigilancia ) está ahora es...

Los usuarios que buscan optimizar al máximo el espacio en Windows han batido un nuevo récord. El entusiasta @XenoPanther ha logrado reducir el tamaño de una copia en ejecución de Windows 7 a tan s...

El informe financiero de Microsoft indica que OpenAI podría haber perdido 12.000 millones de dólares en su último trimestre fiscal. Un gasto en el informe de ganancias de Microsoft (517,81, -7,95, ...

A partir del martes 12 de noviembre de 2025, entrarán en vigor nuevas disposiciones de la Autoridad Reguladora de las Comunicaciones Italiana (AGCOM), que exigirán un sistema de verificación de eda...