Redazione RHC : 29 agosto 2025 09:02

En los últimos meses, como se informó previamente en Red Hot Cyber, ha surgido un nuevo frente en el panorama del phishing corporativo: los ataques a Microsoft Teams, en los que los atacantes se hacen pasar por personal de TI o del servicio de asistencia. Aprovechando las funciones básicas de la plataforma, como la comunicación externa permitida por defecto, los atacantes interactúan con los usuarios mediante mensajes, llamadas o solicitudes para compartir la pantalla, a menudo infiltrándose sin que nadie se dé cuenta en el chat de Teams. La eficacia de estas tácticas ha aumentado junto con la adopción generalizada de Teams como la principal herramienta de trabajo colaborativo.

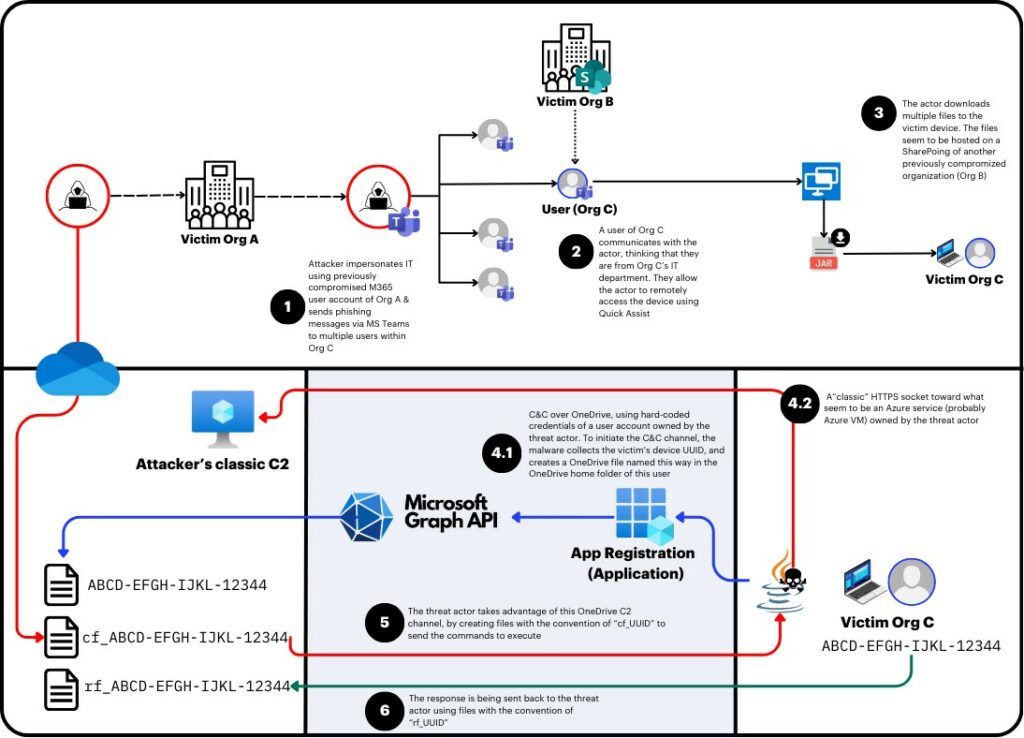

El daño puede ocurrir cuando la víctima, creyendo que está ayudando a un técnico interno, accede a herramientas o servicios de control remoto compartido (como Quick Assist, AnyDesk o RMM). Esto permite a los atacantes instalar malware, comprometer endpoints, desactivar protecciones y avanzar lateralmente dentro de la red corporativa. Una campaña, denominada VEILDrive, mostró cómo el atacante explotó una cuenta previamente comprometida para enviar mensajes de phishing a través de Teams y obtener acceso inicial.

Un modus operandi frecuente consiste en el bombardeo de correos electrónicos, una avalancha rápida de correos electrónicos —incluso miles en tan solo unos minutos— para crear una sensación de urgencia y obligar a las víctimas a buscar ayuda técnica.

Los atacantes usan este pretexto para contactarlos a través de Teams. En este contexto, las víctimas reciben mensajes de dominios .onmicrosoft.com no verificados que incluyen palabras como «servicio de asistencia», «TI» o «soporte», lo que aumenta el riesgo de confusión.

Los atacantes a veces empiezan comprometiendo cuentas internas de Teams o creando inquilinos de Entra ID independientes, a menudo utilizando dominios .onmicrosoft.com, especialmente sin configuraciones personalizadas. Las diferencias entre cuentas personales, licencias de prueba e inquilinos corporativos afectan los registros generados y las funciones disponibles.

El phishing de chat individual aprovecha la facilidad con la que se pueden buscar usuarios externos a través de Teams y enviarles mensajes, una función compatible con la interfaz de la plataforma. Aunque Microsoft activa alertas ante mensajes externos o sospechosos, estas pueden eludirse en etapas posteriores del ataque.

Los registros de Microsoft 365 proporcionan información importante para la investigación: eventos como ChatCreated, MessageSent, UserAccepted y TeamsImpersonationDetected permiten reconstruir conversaciones sospechosas. Identifica clics en alertas de comunicación externa e incluso detecta intentos de suplantación de identidad.

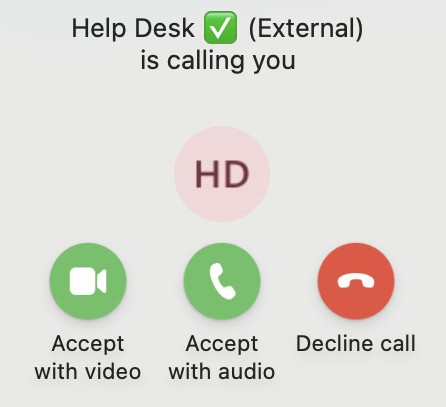

En el caso de llamadas de voz (vishing), Teams no muestra alertas de la víctima y los registros son limitados, generando solo eventos como ChatCreated y MessageSent, lo que dificulta distinguir estas llamadas de los chats de texto. Además, compartir la pantalla se puede habilitar fácilmente si el usuario cae en la trampa, mientras que el control remoto está bloqueado por defecto, pero se puede activar mediante políticas, lo que aumenta la superficie de ataque.

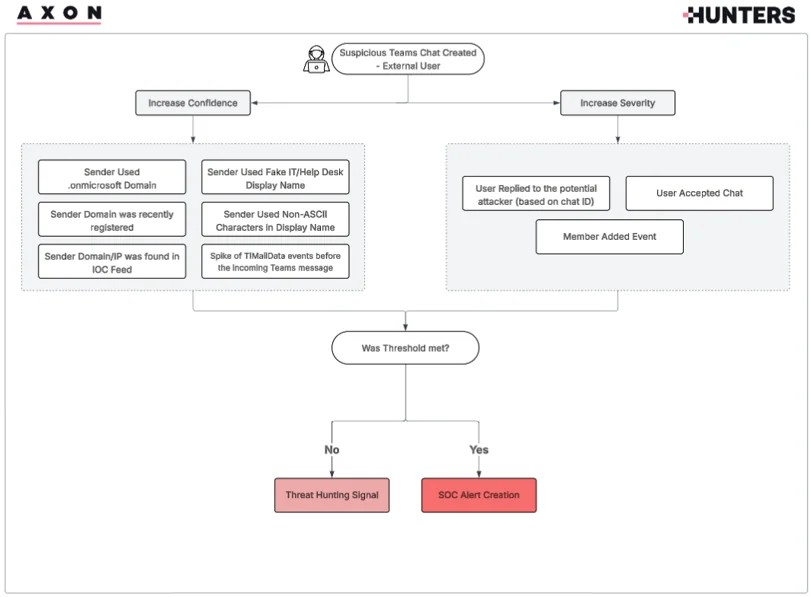

Para contrarrestar esta amenaza, Team AXON ofrece una lógica de detección basada en UEBA, enriquecida con puntuación y contexto: chats externos inusuales, dominios .onmicrosoft.com, patrones con palabras clave sospechosas (p. ej., helpdesk), uso de caracteres no ASCII (emojis) y picos de TIMailData relacionados con el bombardeo de correo electrónico. El análisis también considera eventos como «UserAccepted», respuestas de usuarios o la adición de miembros a hilos.

Las soluciones técnicas completan el panorama: se recomienda el uso de un sistema de Detección y Respuesta de Endpoints (EDR) combinado con un antivirus de última generación (Next-Gen AV). Estas herramientas pueden bloquear comportamientos anómalos, interceptar aplicaciones maliciosas y respaldar las actividades de investigación posteriores al evento.

Redazione

Redazione

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...