Redazione RHC : 9 septiembre 2025 08:05

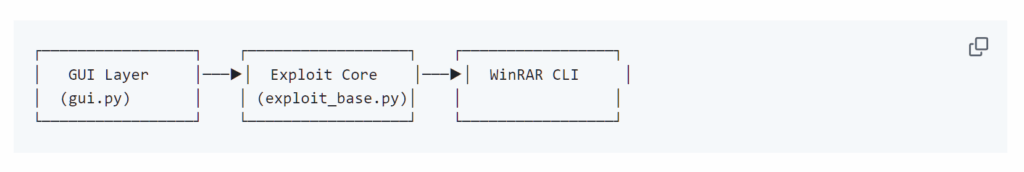

Manuel Roccon, líder del equipo de ética de HackerHood de Red Hot Cyber, ha creado un video de demostración detallado en YouTube que muestra de forma práctica cómo funciona el exploit basado en la vulnerabilidad CVE-2025-8088 de WinRAR.

El video muestra paso a paso las técnicas utilizadas por los atacantes para comprometer los sistemas de las víctimas con solo hacer doble clic en un archivo RAR malicioso.

Este error es un error de recorrido de directorio y se ha explotado activamente en campañas de phishing dirigidas.

Como se explica en el artículo «¿Hiciste doble clic en WinRAR? ¡Felicitaciones! Has sido comprometido», un archivo comprimido manipulado puede extraer archivos a directorios críticos, como las carpetas de inicio de Windows, omitiendo el destino de extracción normal seleccionado por el usuario.

Cuando los atacantes colocan malware en las carpetas %APPDATA%MicrosoftWindowsStart MenuProgramsStartup o %ProgramData%MicrosoftWindowsStart MenuProgramsStartUp, el sistema operativo lo ejecuta automáticamente en el siguiente arranque, lo que les permite ejecutar código malicioso, puertas traseras u otras cargas útiles maliciosas.

Los investigadores han atribuido estos exploits al grupo RomCom (también conocido como Storm-0978, Tropical Scorpius, Void Rabisu o UNC2596), un colectivo de cibercriminales vinculado a operaciones de espionaje rusas.

Originalmente centrado en Ucrania, el grupo ha ampliado sus objetivos, atacando a entidades vinculadas a proyectos humanitarios y otras organizaciones europeas. Organizaciones. Sus campañas utilizan malware propietario y sofisticadas técnicas de persistencia y robo de datos.

Afortunadamente, los desarrolladores han corregido la vulnerabilidad con el lanzamiento de la versión 7.13 de WinRAR. Sin embargo, debido a la falta de actualizaciones automáticas en WinRAR, muchos usuarios podrían quedar expuestos si no actualizan manualmente descargándolo del sitio web oficial. Este retraso en la aplicación de parches permitió que el error se explotara mucho antes de su corrección.

El vídeo creado por Manuel Roccon destaca el valor educativo de las demostraciones prácticas.

Examinar cómo los atacantes ocultan archivos maliciosos en rutas críticas del sistema y los activan sin interacción del usuario ayuda a concienciar sobre el verdadero impacto de la vulnerabilidad. Este contenido informativo es esencial para fomentar una adopción más rápida de buenas prácticas de seguridad y la instalación oportuna de actualizaciones.

Redazione

Redazione

Un comando de servicio casi olvidado ha vuelto a cobrar protagonismo tras ser detectado en nuevos patrones de infección de dispositivos Windows. Considerado durante décadas una reliquia de los inici...

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...