Redazione RHC : 14 julio 2025 07:30

Con el aumento de los ataques de ransomware, a menudo lanzados a través de correos electrónicos de phishing, es crucial ser proactivo para protegerse a sí mismo y a la organización para la que trabaja.

Sin duda, tener computadoras y servidores actualizados con parches de sistema y seguridad, software antivirus y otras herramientas para endpoints ayuda enormemente a reducir el riesgo de infección, pero estar preparado para reconocer los correos electrónicos de phishing y educar a los empleados de su organización para que sean proactivos es crucial.

Para entender cómo piensa un actor malicioso que nos amenaza con correos electrónicos de phishing, puedes ver el interesante video de Veronica Patron para Red Hot Cyber sobre psicología e ingeniería social:

Para una introducción general sobre qué es el phishing y los tipos de este vector de ataque, te recomiendo el artículo de Massimiliano Brolli: https://www.redhotcyber.com/post/il-phishing-cosa-%C3%A8

Para simplificar, enumeraré doce reglas de oro que no son demasiado técnicas:

Muchos clientes de correo electrónico modernos o proveedores de correo electrónico web (como Gmail, Microsoft y muchos otros) pueden no mostrar/indicar la dirección real del remitente, sino un nombre alternativo. Por esta razón, es posible que veas un nombre o texto que te recuerde a una dirección conocida/de confianza, pero la dirección oculta/subyacente sea diferente.

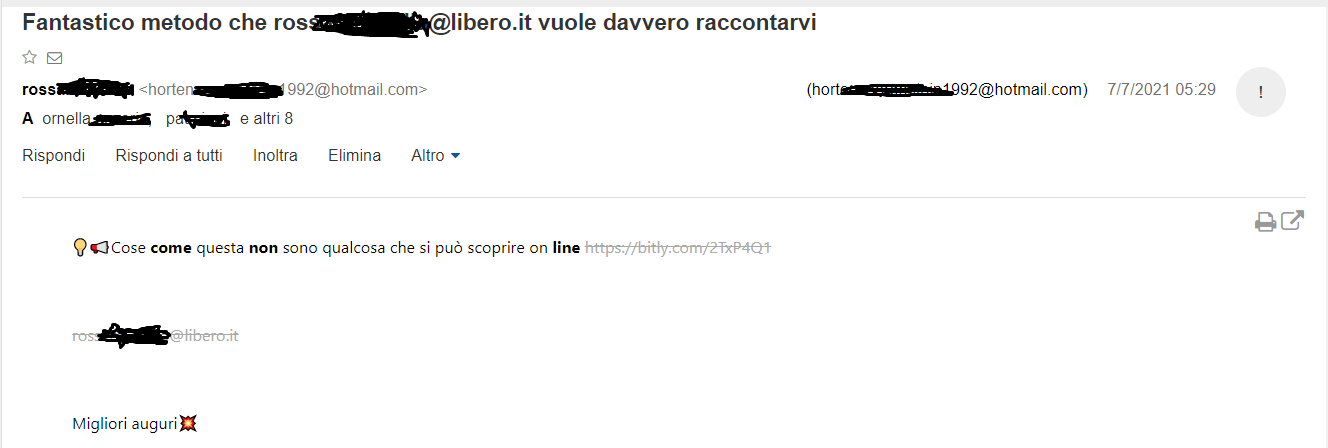

Figura 1

En la Figura 1, puedes ver un correo electrónico falso enviado por ros…..…@libero.it, pero en realidad enviado desde una dirección de correo electrónico real “oculta”: horten……[email protected] (la figura muestra su aspecto actual). El cliente de correo web del sitio www.libero.it y cómo se muestra la información al usuario final.

Lamentablemente, los protocolos utilizados para el correo electrónico son antiguos (correo electrónico estándar, protocolo SMTP) y se basan en estándares que no garantizan la fiabilidad del remitente. Los lectores interesados en los detalles pueden consultar el RFC 5321 https://datatracker.ietf.org/doc/html/rfc5321, párrafo 7.1 Seguridad del correo y suplantación

El correo SMTP es inherentemente inseguro, ya que es posible que incluso usuarios poco frecuentes negocien directamente con los servidores de recepción y retransmisión y creen mensajes que engañen a un usuario ingenuo. destinatario

haciéndoles creer que provienen de otro lugar.

Por lo tanto, la dirección subyacente podría ser una dirección conocida/válida, pero utilizada por terceros maliciosos, ya que, como se indica en el RFC 5231 p. 7.1 El protocolo no verifica que un «remitente» sea realmente «quien dice ser».

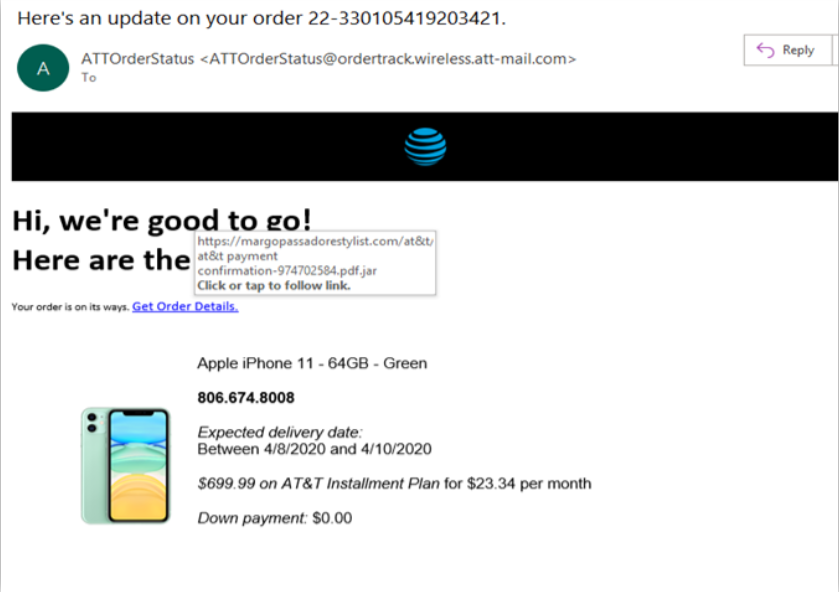

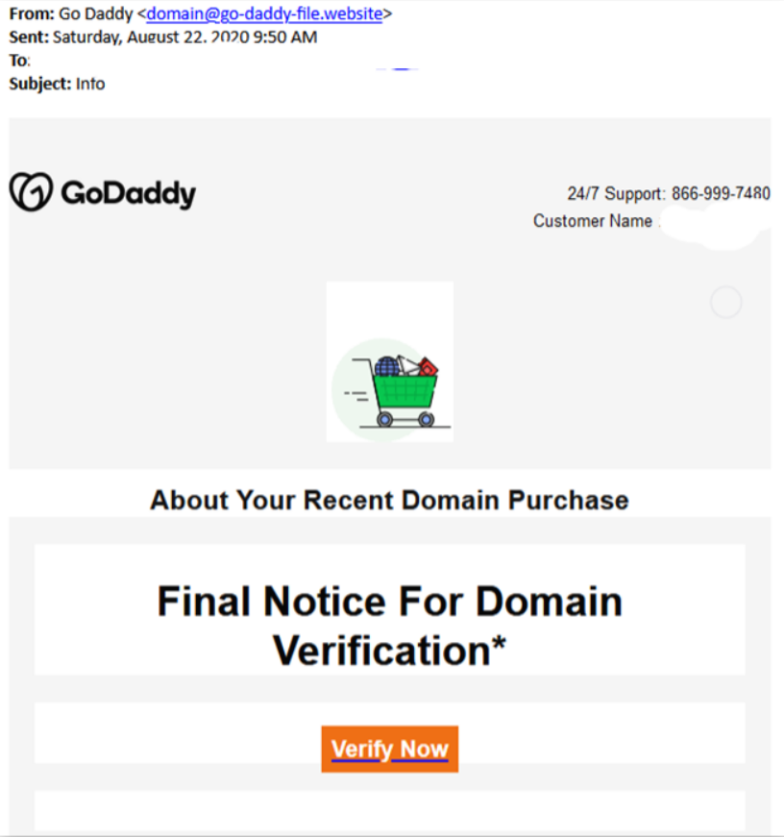

Pase el cursor sobre todas las partes del correo electrónico sin hacer clic: si el texto sobre los elementos o enlaces clicables se ve extraño o no coincide con el texto del enlace, NO haga clic e informe el incidente a su departamento de TI/Seguridad. Ver Figura 2.

Figura 2

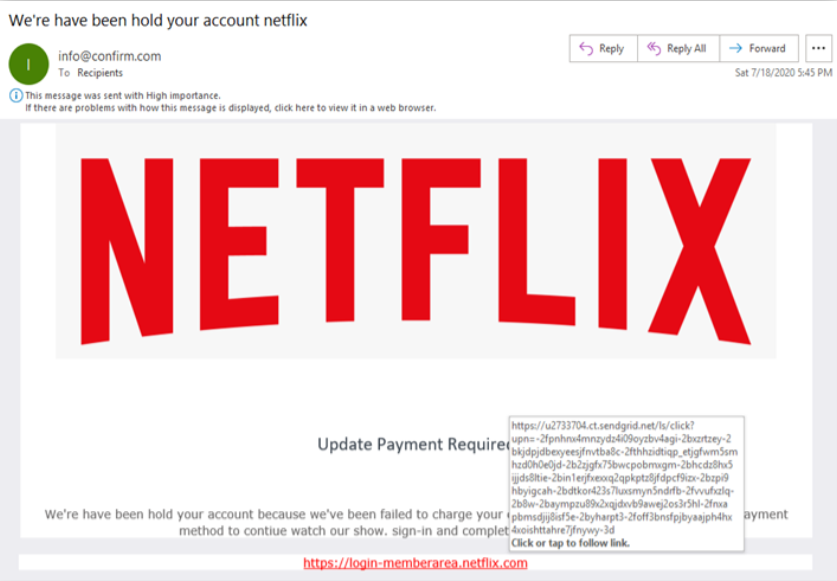

A los atacantes no suelen importarles las faltas de ortografía ni los errores gramaticales. Esto puede distinguir a un atacante de un remitente legítimo. Ver Figura 3.

Figura 3

«Hemos estado reteniendo su cuenta…»: Esta frase es incorrecta en inglés. Como se muestra en la Figura 2, el enlace asociado con el texto rojo en la parte inferior de la Figura 3 también indica un correo electrónico malicioso.

Los hackers maliciosos suelen apresurarse a crear sitios web de phishing y preparar correos electrónicos fraudulentos, por lo que algunos de estos sitios web/correos electrónicos pueden parecer significativamente (aunque, por desgracia, a veces ligeramente) diferentes de los utilizados por las empresas «simuladas» genuinas. Estos elementos, así como las pequeñas diferencias en los logotipos, la marca o los íconos, pueden utilizarse para distinguir un correo electrónico malicioso de uno legítimo en su bandeja de entrada.

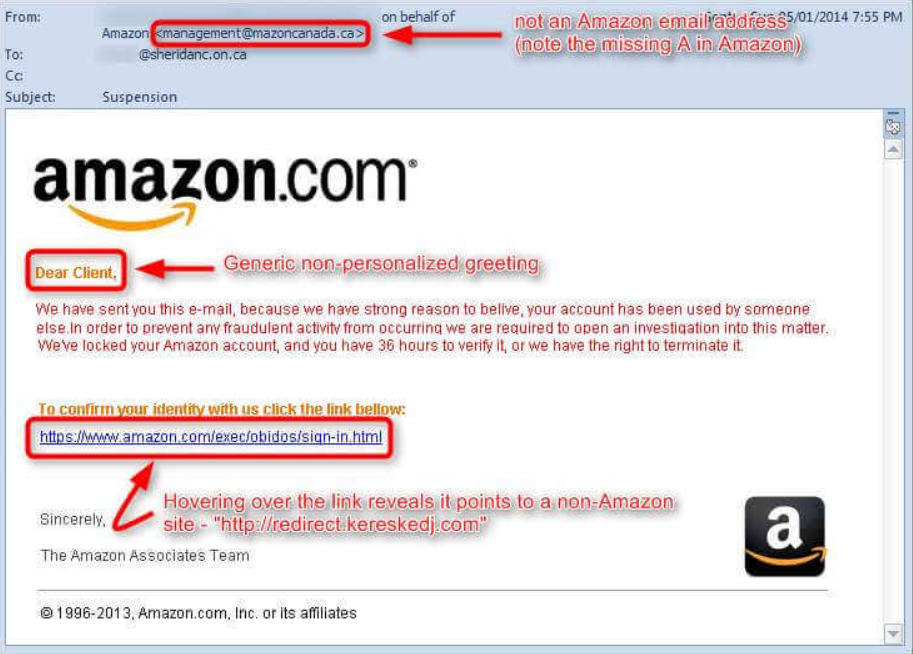

¿Ha recibido un correo electrónico con una introducción vaga o general, como «Estimado cliente» o «Respetado cliente»?

Normalmente, las empresas que lo conocen, con las que tiene relaciones, lo llamarán por su nombre.

Vea la Figura 3a. Como se muestra en las Figuras 2 y 3, el enlace que aparece al pasar el ratón sobre la Figura 3a es una clara señal de un correo electrónico fraudulento.

Figura 3a

Las empresas legítimas con las que estás conectado NUNCA te piden información personal, o es poco probable que te la pidan por correo electrónico o teléfono (recuerda Vishing y los libros de Kevin Mitnick sobre ingeniería social). Ver Figura 4.

Figura 4

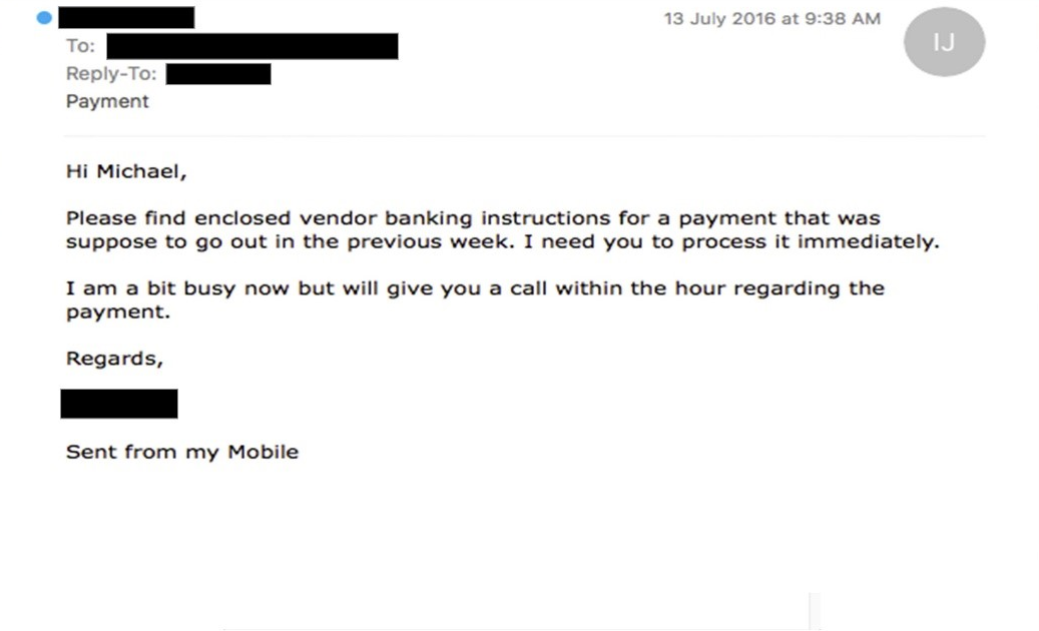

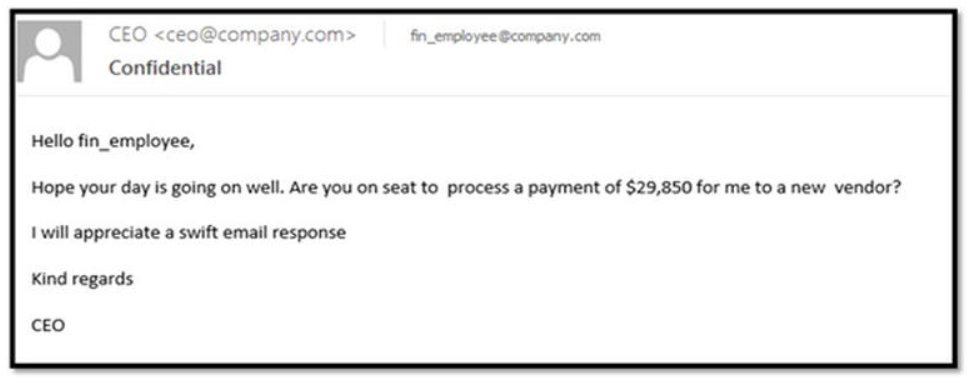

Estos correos electrónicos maliciosos podrían intentar hacerle creer que necesita hacer algo realmente urgente: enviar dinero (aunque sea poco) para reclamar una gran recompensa. o ganancias, o, como en los ataques de fraude BEC/whaling/CEO, fingir ser un gerente de su organización y afirmar que su director financiero necesita una transferencia bancaria urgente de una gran cantidad de dinero.

Figura 5

Figura 6

La mayoría de los remitentes legítimos envían un correo electrónico con un bloque de firma completo al final. Además, la información de ese bloque debe coincidir con el texto del resto del correo. Consulte las Figuras 4 y 5. No hay ningún bloque. Firma.

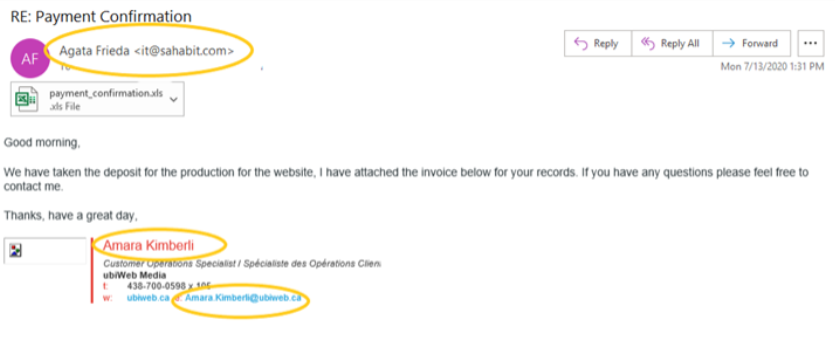

En la Figura 7, se puede observar una discrepancia entre la referencia del remitente y los detalles del bloque de firma.

Figura 7

Un informe de F-Secure sobre los tipos de archivos adjuntos más peligrosos en los correos electrónicos indica que existe un 85 % de probabilidad de que los correos electrónicos maliciosos contengan archivos adjuntos .DOC, .XLS, .PDF, .ZIP o .7Z. Estos son los archivos que los usuarios suelen abrir sin dudarlo, ya que son muy comunes en las empresas: los hackers lo saben y lo utilizan en su beneficio. Este podría ser el punto de entrada para que un software o un dropper lance un ataque de ransomware o APT.

Si algo no cuadra o parece incluso ligeramente fuera de lo normal, llame a un compañero o a alguien de una empresa externa que pueda confirmar si el correo electrónico es legítimo o una estafa. Como comprobación final, siempre llame e informe del incidente a sus expertos en seguridad informática.

Constantemente se desarrollan nuevas estafas de phishing. Si no se mantiene al día con estas nuevas técnicas, podría caer en una sin darse cuenta. Manténgase atento a las novedades; si se informa sobre ellas lo antes posible, estará a la vanguardia. Un riesgo mucho menor de ser estafado y caer en la trampa.

Se recomienda a los administradores de TI que realicen capacitaciones continuas de concienciación sobre seguridad y simulen ataques de phishing para todos los usuarios de la organización para mantener la seguridad como una prioridad.

En caso de duda, contacte siempre con los expertos en ciberseguridad de su organización.

Los archivos adjuntos y URL maliciosos se pueden analizar mediante el sitio web de VirusTotal:

Puntos de extensión para evitar la suplantación de identidad:

Aunque el phishing puede ser un tema difícil de abordar en ocasiones, siguiendo los sencillos consejos y sugerencias descritos en este artículo (y adoptando las herramientas de software de prevención de phishing adecuadas, como se menciona en la introducción), puede reducir significativamente el riesgo de ser víctima de estafadores digitales.

Redazione

Redazione

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...

Había una vez un pueblo con un Bosque Mágico. Sus habitantes se sentían orgullosos de tenerlo, incluso un poco orgullosos. Por eso, todos sacrificaban gustosamente algunas pequeñas comodidades par...

Según informes, los servicios de inteligencia surcoreanos , incluido el Servicio Nacional de Inteligencia, creen que existe una alta probabilidad de que el presidente estadounidense Donald Trump cele...

En 2025, los usuarios siguen dependiendo en gran medida de contraseñas básicas para proteger sus cuentas. Un estudio de Comparitech, basado en un análisis de más de 2 mil millones de contraseñas ...

En unos años, Irlanda y Estados Unidos estarán conectados por un cable de comunicaciones submarino diseñado para ayudar a Amazon a mejorar sus servicios AWS . Los cables submarinos son una parte fu...