Redazione RHC : 19 julio 2025 09:46

La Guerra Electrónica (EW) es una de las disciplinas más sofisticadas y estratégicamente relevantes de la seguridad moderna. En una era dominada por la tecnología, donde la superioridad de la información puede determinar el resultado de conflictos y operaciones, la guerra electrónica es un elemento clave para controlar el campo de batalla.

La EW es un conjunto de técnicas y estrategias encaminadas a dominar el espectro electromagnético. Este espectro se utiliza no solo para comunicaciones, sino también para detección, vigilancia y objetivos militares. Mediante herramientas avanzadas, el objetivo principal es proteger los propios sistemas, interrumpir los sistemas enemigos o incluso manipular la información transmitida para obtener una ventaja táctica.

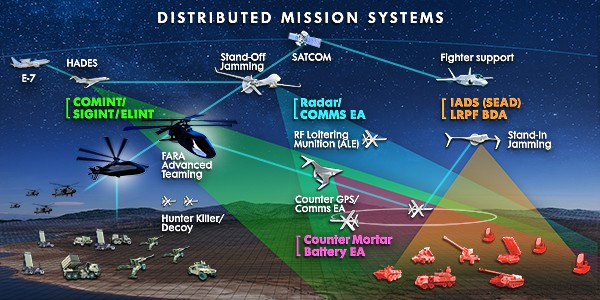

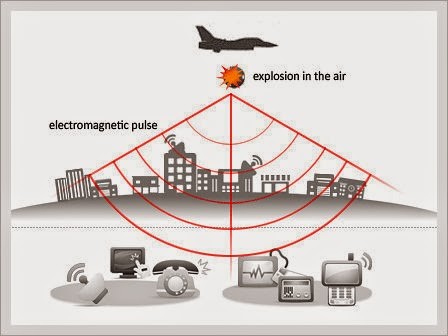

Con el continuo desarrollo de tecnologías como el radar, las comunicaciones por satélite, los drones y los sensores avanzados, la guerra electrónica se ha convertido en una competencia invisible. Esta guerra se libra con ondas de radio, microondas y pulsos electromagnéticos. Sus aplicaciones abarcan desde la defensa de infraestructuras críticas hasta la neutralización de amenazas inminentes, incluyendo operaciones de espionaje global.

En el campo de batalla, hay mucho más que ver que Lo que se ve a simple vista. Más allá de las misiones, podemos ver y sentir en tierra, aire y mar, donde la batalla oculta late y ruge, y con ella, las perspectivas de victoria o derrota.

Las capacidades militares modernas dependen cada vez más del espectro electromagnético. Los combatientes lo utilizan para comunicarse entre sí y para recibir misiones de sus comandantes. También lo utilizan para comprender el entorno y tomar decisiones, identificar objetivos con precisión y proteger a sus fuerzas de cualquier daño.

La guerra electrónica cumple una función vital: proteger nuestro acceso y uso del espectro electromagnético. Al mismo tiempo, niega y degrada el uso del espectro a su adversario directo.

La historia de la guerra electrónica es una historia de intriga, secretismo e innovación tecnológica de vanguardia. A lo largo de su historia, la guerra electrónica ha desempeñado un papel fundamental para ayudar a los líderes militares a mantener una ventaja estratégica. Esto siempre ha estado directamente vinculado a los rápidos avances tecnológicos.

Las tecnologías y los avances globales en la guerra electrónica están nivelando el terreno de juego. La proliferación y la asequibilidad de la electrónica comercial y la potencia informática significan que la guerra electrónica ya no es dominio exclusivo de las naciones ricas. Ahora es un campo de batalla para incluso pequeños estados e incluso actores no estatales.

A medida que las naciones aprendieron a explotar el espectro electromagnético para su ventaja militar en áreas como las comunicaciones, la navegación y el radar, los estrategas militares y los científicos diseñaron simultáneamente maneras de negarles a sus adversarios dichas ventajas.

La guerra electrónica ayuda a abordar esta complejidad al garantizar que nuestros sistemas puedan comunicarse con el radar enemigo, identificarlo y combatirlo. El futuro de la superioridad del espectro requerirá estrategias cada vez más innovadoras que mantengan a nuestros combatientes al tanto de las amenazas actuales y emergentes.

¿Cómo utiliza una fuerza enemiga el espectro electromagnético?

La respuesta es que depende de la misión en cuestión y de las circunstancias específicas a las que se enfrenta.

La guerra electrónica se emplea en tres tipos de medidas:

En otras palabras, el espectro se utiliza para atacar al enemigo, proteger a las fuerzas amigas y proporcionar conocimiento crítico de la situación. También facilita la toma de decisiones y aumenta la probabilidad de éxito de la misión. Un sistema de guerra electrónica está configurado para recopilar y analizar las señales de su entorno.

Los sistemas de guerra electrónica pueden configurarse para diversas misiones y utilizar diversos subsistemas. Pero a pesar de esta increíble y refinada diversidad, existen tres capacidades comunes en la mayoría de los sistemas de guerra electrónica:

Un sistema de este tipo debe identificar lo que hay disponible, comprender cómo se utiliza el espectro y determinar si representa una amenaza o no. Esta es la capacidad de «recepción» del sistema y suele estar a cargo de un subsistema denominado receptor de alerta de radar (RWR).

Si el RWR detecta una señal y el análisis determina que se trata de una amenaza inevitable, el sistema de guerra electrónica debe neutralizarla. También debe transmitir los datos de la amenaza al generador de técnicas, que determina cómo debe responder el sistema para abordarla.

El generador de técnicas seleccionará la técnica de interferencia con mayor probabilidad de éxito, basándose en diversos factores. Estos factores incluyen las características específicas de la amenaza en cuestión, la plataforma del sistema de guerra electrónica y el campo de batalla: tierra, mar o aire.

Para que un sistema de guerra electrónica pueda llevar a cabo ataques electrónicos o misiones de protección electrónica, debe ser capaz de transmitir sus propias señales. Una vez analizada la amenaza y generada la respuesta, la capacidad de los transmisores del sistema de guerra electrónica para radiar energía electromagnética con precisión es crucial. Esta tecnología abarca interferencias, suplantación de identidad, engaños y otras contramedidas electrónicas.

Los ataques electrónicos se utilizan para degradar, inhabilitar o destruir el uso del espectro por parte de un adversario. También permite impedir que un adversario se comunique, navegue, recopile información o localice objetivos en el campo de batalla.

El ataque electrónico es parte integral de una operación militar, hoy más que nunca, y permite y empodera a las fuerzas terrestres, marítimas y aéreas para llevar a cabo sus misiones.

A menudo lo emplean fuerzas amigas para establecer la superioridad aérea suprimiendo las defensas aéreas enemigas e interrumpiendo las comunicaciones.

Dado que su objetivo es crear confusión e interrumpir la capacidad del adversario para comunicarse, monitorear y proteger su espacio aéreo, el ataque electrónico suele ser llevado a cabo por unidades especializadas, en el aire o en el mar, cuyo objetivo principal es lograr el dominio del espectro. sobre un área extensa.

La guerra electrónica también se utiliza para impedir que los adversarios usen el espectro electromagnético, pero su postura es defensiva.

Los sistemas de guerra electrónica defienden a aeronaves, barcos, vehículos terrestres y personal de amenazas electrónicas al proporcionar un escudo protector alrededor de las plataformas y tripulaciones en las inmediaciones.

Los sistemas de guerra electrónica proporcionan advertencias de amenazas y los medios para protegerse. Activamente.

Al comprender el panorama de amenazas, los combatientes pueden evitar ser detectados, impedir que los sistemas hostiles los localicen o rastreen y, en caso de combate, generar contramedidas electrónicas que venzan la amenaza mediante diversos medios, como la interferencia de radar, el engaño u otras técnicas sofisticadas.

Redazione

Redazione

Los atacantes están explotando activamente una vulnerabilidad crítica en el sistema de protección de aplicaciones web (WAF) FortiWeb de Fortinet, que podría utilizarse como medio para realizar ata...

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...