Redazione RHC : 16 julio 2025 10:00

Las amenazas persistentes avanzadas (APT) son actores maliciosos que operan en la sombra de internet, llevando a cabo ataques altamente sofisticados y dirigidos. Estos grupos, a menudo asociados con estados-nación, representan una amenaza significativa para la ciberseguridad a nivel mundial.

Este artículo busca arrojar luz sobre el complejo mundo de las APT, analizando en detalle quiénes son, qué las impulsa y cómo operan. A lo largo de varios capítulos, exploraremos los fundamentos de las APT, desde las motivaciones que las impulsan hasta la comprensión de sus tácticas avanzadas y cómo las organizaciones pueden defenderse de estas amenazas generalizadas. Nuestro recorrido nos llevará desde la identificación de las APT hasta las implicaciones legales y diplomáticas de esta categoría de ciberataques sofisticados. En el siguiente capítulo, examinaremos la esencia de las APT, definiendo quiénes son y qué las convierte en una amenaza tan formidable. A través de esta visión general inicial, sentamos las bases para una comprensión más profunda de este mundo en constante evolución.

Las Amenazas Persistentes Avanzadas (APT) son una de las ciberamenazas más insidiosas en el panorama de la ciberseguridad. Conocidos por su capacidad de operar de forma silenciosa, persistente y selectiva, estos actores maliciosos representan una seria preocupación para las organizaciones de todo el mundo.

Para comprender mejor qué son las APT y cuál es su relevancia, es fundamental comenzar con una introducción sólida a esta temible categoría de amenazas.

Las amenazas persistentes avanzadas (APT), traducidas al italiano como «Amenaza Persistente Avanzada», son grupos de hackers altamente sofisticados, a menudo asociados con entidades estatales o grupos criminales altamente organizados. La característica distintiva de las APT es su capacidad de operar de forma persistente dentro de las redes informáticas, con el objetivo de obtener acceso no autorizado, recopilar información confidencial o realizar ataques dirigidos. «Persistencia» se refiere al hecho de que las APT funcionan a largo plazo, permaneciendo a menudo dentro de una red durante periodos prolongados, evadiendo así la detección.

Para comprender plenamente la amenaza que representan las APT, es fundamental conocer algunas de sus características clave:

La historia de las APT se remonta a la década de 1990, pero es en las últimas dos décadas que han comenzado a generar importantes preocupaciones. Algunos de los ataques APT más notorios incluyen Stuxnet, un malware dirigido a las centrifugadoras de enriquecimiento de uranio, dentro de la central nuclear iraní de Natanz, y NotPetya, un ataque que causó daños generalizados a nivel mundial. Ahmadinejad observa las centrifugadoras de enriquecimiento de uranio dentro de la central nuclear de Natanz (fuente: Complejo de Enriquecimiento de Natanz – Irán)

Las amenazas persistentes avanzadas (APT) son conocidas por su precisión y objetivos bien definidos. Comprender las motivaciones detrás de los ataques APT es fundamental para reconocer el alcance de las amenazas que representan y desarrollar estrategias de defensa eficaces. En este capítulo, exploraremos los objetivos comunes de los ataques APT y las motivaciones que los impulsan.

Las APT se dirigen a individuos específicos, desde organizaciones gubernamentales hasta empresas privadas de sectores clave. Estos son algunos de los objetivos más comunes de los ataques APT:

Las motivaciones detrás de los ataques APT Los ataques APT varían según los actores involucrados. Algunas de las motivaciones más comunes incluyen:

Entender las motivaciones detrás de los ataques APT es crucial para desarrollar estrategias de defensa apropiadas. En el próximo capítulo, examinaremos las interconexiones entre los estados nacionales y los grupos de ciberdelincuentes.

Comprender la dinámica entre El análisis de los Estados-nación y los grupos cibercriminales es esencial para evaluar el alcance y la complejidad de las Amenazas Persistentes Avanzadas (APT). En este capítulo, examinaremos las diferencias fundamentales entre estas dos categorías de actores y cómo interactúan en el ámbito de la ciberseguridad.

Los Estados-nación son uno de los principales actores detrás de las APT. Estos ataques suelen ser realizados o patrocinados por gobiernos y agencias gubernamentales. Estas son algunas de las características clave de los estados-nación como actores de APT:

Los grupos cibercriminales, por otro lado, suelen estar motivados por el lucro. Estos grupos buscan obtener ganancias económicas mediante actividades ilegales en línea. Algunas de sus características incluyen:

Es importante tener en cuenta que, en algunos casos, los estados-nación pueden aprovechar o colaborar con grupos ciberdelincuentes para lograr sus objetivos. Esto complica aún más el panorama de la ciberseguridad, ya que la línea entre el estado y los actores criminales puede difuminarse.

Comprender la dinámica entre los estados-nación y los grupos ciberdelincuentes es crucial para desarrollar estrategias de defensa eficaces contra las APT. En el siguiente capítulo, analizaremos los grupos APT más conocidos.

Las amenazas persistentes avanzadas (APT) suelen asociarse con grupos específicos que se destacan por sus técnicas y procedimientos tácticos (TTP), recursos y persistencia en sus operaciones. En este capítulo, examinaremos algunos de los grupos APT más notorios y sus ataques más notables a lo largo de los años.

Estas son solo algunas de las APT conocidas en el ámbito de la ciberseguridad. Los ataques perpetrados por estos grupos han tenido un impacto significativo en organizaciones gubernamentales, empresas y personas de todo el mundo, y como puede observarse, todos los estados altamente industrializados tienen facciones interconectadas. En el siguiente capítulo, examinaremos las fases de un ataque de amenaza persistente avanzada.

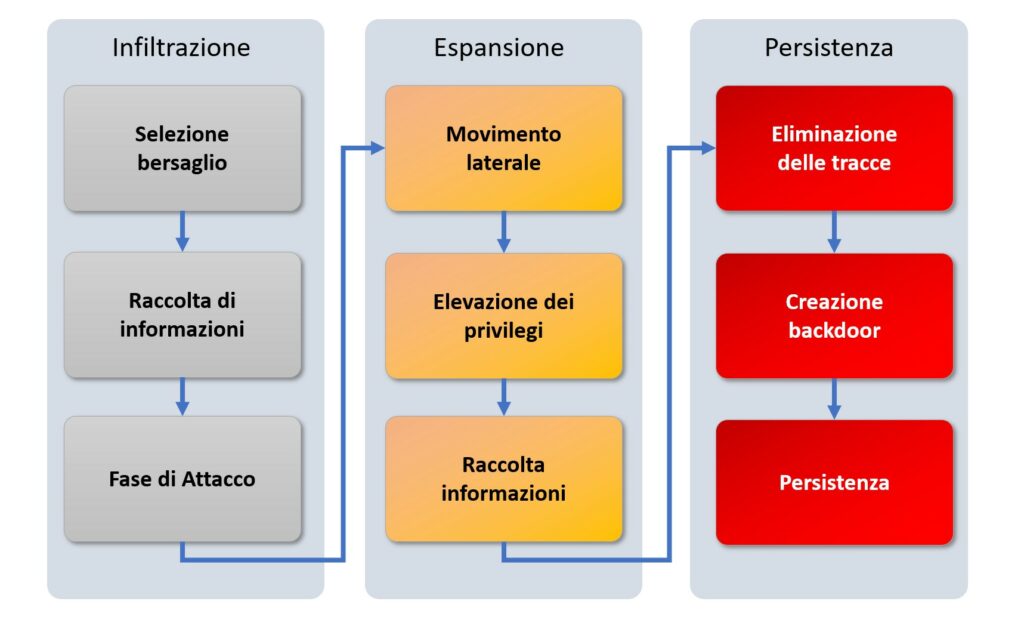

Las amenazas persistentes avanzadas (APT) son conocidas por su capacidad de realizar ataques sofisticados que progresan a través de varias fases, cada una de las cuales contribuye al éxito de la operación APT. En este capítulo, examinaremos las fases clave de un ataque APT: infiltración, expansión y persistencia.

La fase de infiltración representa el inicio del ataque APT, en el que los atacantes intentan obtener acceso no autorizado a una red o sistema objetivo. Esta fase incluye:

Una vez dentro de la red objetivo, los atacantes pasan a la fase de expansión. Durante esta fase, intentan obtener mayor control y acceso a la red para lograr sus objetivos. Esta fase incluye:

La fase de persistencia es la etapa final donde los atacantes intentan mantener el acceso y el control de la red a largo plazo. Esto es lo que hace que las APT sean «persistentes». Esta fase incluye:

Comprender estas fases de un ataque APT es crucial para desarrollar estrategias de defensa efectivas. En el siguiente capítulo, analizaremos las mejores prácticas para defenderse de las APT y cómo las organizaciones pueden protegerse de estas sofisticadas amenazas.

Las herramientas de detección y respuesta de endpoints (EDR) desempeñan un papel crucial en la protección contra las APT. Estas herramientas están diseñadas para monitorear y proteger dispositivos endpoint dentro de una red, como computadoras y dispositivos móviles. Así es como EDR ayuda a defenderse contra las APT:

Para protegerse contra las APT, las organizaciones deben adoptar una estrategia de seguridad multicapa que incluya:

La formación del usuario es un aspecto fundamental de la defensa contra las APT. Los usuarios deben estar capacitados para reconocer señales de posibles amenazas, como correos electrónicos de phishing o enlaces sospechosos. La concientización del usuario es clave para prevenir ataques.

El monitoreo continuo de redes y endpoints es esencial. El análisis de datos en tiempo real y la detección de amenazas permiten tomar medidas rápidas contra ataques APT antes de que causen daños graves.

Restringir el acceso a los recursos a usuarios autorizados según sus roles reduce las oportunidades de que los atacantes se muevan lateralmente dentro de la red.

En resumen, las herramientas EDR juegan un papel crucial en la defensa contra las APT, pero deben ser parte de una estrategia de seguridad compleja que incluya múltiples medidas preventivas y reactivas. El monitoreo constante, la educación del usuario y la respuesta rápida son clave para minimizar el riesgo de un ataque APT exitoso.

Las amenazas persistentes avanzadas (APT) representan una amenaza que va mucho más allá del ámbito de la tecnología y la ciberseguridad. Las operaciones de APT pueden tener graves implicaciones legales y diplomáticas, ya que a menudo involucran a estados-nación, organizaciones gubernamentales o entidades internacionales. En este capítulo, examinaremos las complejas implicaciones legales y diplomáticas de las APT.

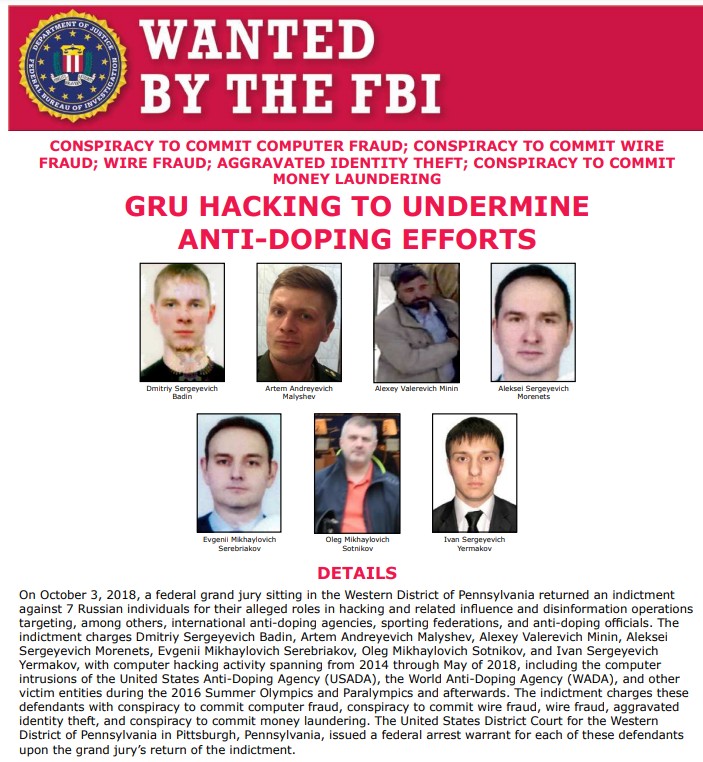

Uno de los principales obstáculos legales al lidiar con las APT es la atribución, o la capacidad de identificar con certeza a los autores de un ataque APT. Los atacantes APT a menudo intentan ocultar su identidad mediante técnicas avanzadas de ofuscación. Esto puede dificultar la determinación de la responsabilidad de un ataque.

Cuando las APT se atribuyen a un estado-nación o a una entidad específica, las víctimas pueden emprender acciones legales contra los responsables. Estas acciones pueden incluir la presentación de denuncias a nivel nacional o ante organizaciones internacionales, aunque el acusado suele denunciar sistemáticamente las acusaciones como falsas.

Aunque todavía no existe un tratado internacional vinculante, existen convenciones internacionales (como el Manual de Tallin 2.0 o la Convención de Budapest sobre la Ciberdelincuencia) que regulan el comportamiento de los Estados-nación en materia de ciberataques. Por ejemplo, el derecho internacional estipula que los estados deben abstenerse de realizar ataques que dañen la infraestructura crítica de otros estados o interfieran con sus operaciones políticas.

En el contexto de las APT, existen normas internacionales de conducta que describen el comportamiento aceptable e inaceptable en el ciberespacio, aunque no se acuerda nada unilateralmente. Estas normas aún están en evolución y son objeto de debates diplomáticos, aunque se han realizado esfuerzos para regular el ciberespacio.

Las víctimas de ataques APT pueden intentar tomar medidas de defensa activa, por ejemplo, buscando vulnerabilidades en el sistema del atacante o neutralizando amenazas. Estas acciones pueden desencadenar represalias y complicar aún más las implicaciones diplomáticas. Las represalias pueden desencadenar un ciclo de escalada, con represalias por parte del agresor y nuevas medidas defensivas activas. Esto puede tener graves consecuencias diplomáticas. Negociaciones diplomáticas y quejas

Las víctimas de ataques APT pueden tomar medidas diplomáticas, como informar del ataque a las autoridades pertinentes o intentar resolver el problema mediante negociaciones bilaterales o multilaterales.

La diplomacia suele ser la forma preferida de lidiar con las implicaciones de los ataques APT, ya que tiene como objetivo resolver las disputas de forma pacífica y mediante negociaciones.

Sin embargo, recordemos siempre que el quinto dominio después de la tierra, el mar, el cielo y el espacio, es la extensión de este último, conocido por todos como el ciberespacio, y fue declarado en 2016 por la OTAN como el «Dominio Operacional». Por lo tanto, esto justifica una posible referencia a la ccláusula de defensa colectiva presente en el Artículo 5. Este artículo establece que un «ataque armado» contra uno o más aliados se considera un ataque contra cualquier componente de la OTAN y, por lo tanto, cada uno de ellos puede, de acuerdo con el derecho a la legítima defensa consagrado en el Artículo 51 de la Carta de las Naciones Unidas, decidir las acciones que considere necesarias para «restaurar y mantener la seguridad», incluido el «uso de la fuerza armada».

Las APT pueden socavar las relaciones internacionales entre Estados, provocando tensión y desconfianza mutua. Los ataques APT pueden generar crecientes sospechas entre Estados y complicar las relaciones diplomáticas. Las implicaciones de las operaciones APT pueden tener repercusiones a largo plazo en las relaciones entre los Estados y las organizaciones internacionales. En resumen, las APT no solo son una amenaza tecnológica, sino también un problema complejo con implicaciones legales y diplomáticas. Gestionar las APT requiere una combinación de medidas de ciberseguridad, cooperación internacional y diplomacia para abordar los desafíos que plantean. class=»wp-image-68962″/>

Las amenazas persistentes avanzadas (APT) son una amenaza en constante evolución y, como resultado, sus tendencias de ataque cambian constantemente. Para abordar este desafío en constante evolución, es importante reconocer las tendencias emergentes en ciberataques APT. En este capítulo, examinaremos algunas de las tendencias más relevantes y vanguardistas en este campo.

Los atacantes de APT utilizan cada vez más la inteligencia artificial (IA) y el aprendizaje automático (AA) para que sus ataques sean más sofisticados y difíciles de detectar. La IA puede utilizarse para automatizar el proceso de infiltración, descubrir nuevas vulnerabilidades y adaptar las contramedidas de seguridad.

El Internet de las cosas se ha convertido en un objetivo cada vez más atractivo para las APT. A menudo, los dispositivos IoT menos seguros, como las cámaras de vigilancia y los dispositivos de red, pueden verse comprometidos y utilizarse como puntos de acceso para redes corporativas.

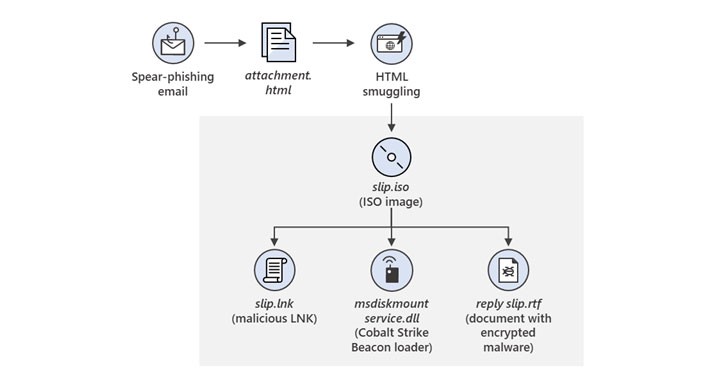

Las APT combinan múltiples técnicas de ataque en una serie de acciones coordinadas, lo que crea ataques en cadena más complejos. Estos ataques pueden comenzar con una campaña de phishing, progresar a una explotación de vulnerabilidad y culminar en la infiltración y el robo de datos.

La ingeniería social sigue siendo un vector de ataque eficaz para las APT. Los atacantes recurren cada vez más a sofisticados mensajes de phishing y engaños dirigidos para engañar a los usuarios y lograr que revelen información confidencial o hagan clic en enlaces maliciosos.

Las APT están desarrollando malware cada vez más evasivo que puede evitar la detección del software antivirus tradicional. Esto puede implicar el uso de técnicas de evasión, como firmas dinámicas, para permanecer oculto.

Las APT continúan explotando vulnerabilidades de día cero, que son vulnerabilidades de software previamente desconocidas, para realizar ataques. Estos ataques son particularmente difíciles de defender porque no existen parches ni contramedidas conocidos.

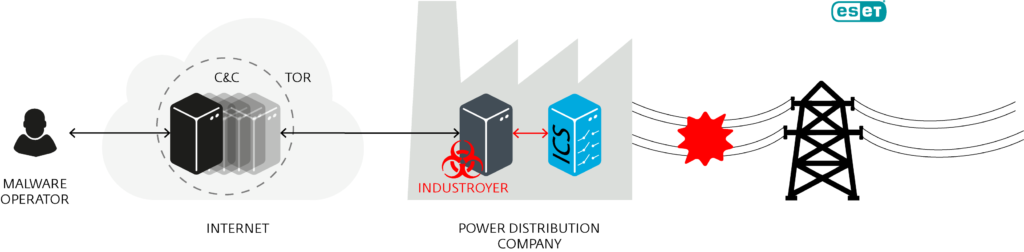

Las APT siguen centrándose en industrias clave, como la energía, la defensa y la salud. Estos sectores suelen ser objetivos atractivos debido a la información confidencial que contienen.

En nuestro análisis de las amenazas persistentes avanzadas (APT), surgen varias conclusiones clave que subrayan la importancia de abordar estas amenazas con sumo cuidado y atención.

Las APT se denominan «persistentes» por una razón. Su determinación para lograr sus objetivos es notable, y pueden continuar operando dentro de una red durante largos períodos sin ser detectados. Pueden provenir de diversas fuentes, incluyendo estados-nación, grupos cibercriminales y actores con motivaciones ideológicas. Esta diversidad de actores hace que las APT sean una amenaza aún más compleja de abordar.

Estos atacantes utilizan técnicas avanzadas, incluyendo phishing dirigido, ingeniería social, malware evasivo y el uso de vulnerabilidades de día cero. Estas tácticas requieren medidas de seguridad altamente sofisticadas para ser detectadas y abordadas de inmediato. Además, van más allá del mundo de la tecnología y la ciberseguridad, con importantes implicaciones legales y diplomáticas. La atribución de ataques y las respuestas internacionales son desafíos complejos.

En conclusión, abordar las amenazas APT requiere una combinación de tecnología avanzada, estrategias de seguridad multicapa, educación del usuario, cooperación internacional y altas habilidades técnicas. Mantenerse alerta y preparado para afrontar los desafíos en constante evolución de las APT es esencial para proteger a las organizaciones. Por lo tanto, la colaboración y el intercambio representan, como siempre, el modelo ganador incluso para este desafío altamente tecnológico del mundo actual.

Redazione

Redazione

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...