Ada Spinelli : 24 octubre 2025 09:23

El ecosistema ruso del cibercrimen ha entrado en una fase de profunda transformación, provocada por una combinación de factores: una presión internacional sin precedentes por parte de los organismos encargados de hacer cumplir la ley, un cambio en las prioridades nacionales y los vínculos persistentes, pero en evolución, entre el crimen organizado y el Estado ruso.

Un evento clave fue la Operación Endgame , lanzada en mayo de 2024, una iniciativa multinacional dirigida a grupos de ransomware , servicios de lavado de dinero e infraestructura relacionada, incluso dentro de las jurisdicciones rusas. En respuesta, las autoridades rusas llevaron a cabo una serie de arrestos e incautaciones de alto perfil.

Estas acciones marcan un cambio con respecto a la postura histórica de Rusia de no interferencia casi total con los ciberdelincuentes nacionales. El concepto tradicional de Rusia como un » refugio seguro » para estos actores se está volviendo más complejo, cada vez más condicional y selectivo. Este análisis se basa en un informe reciente de expertos de Recorded Future, una organización estadounidense con la que Red Hot Cyber colabora activamente en actividades de inteligencia .

Chats filtrados e informes de investigación han confirmado que figuras prominentes del cibercrimen mantienen desde hace tiempo relaciones con los servicios de inteligencia rusos . Estos contactos incluyen el suministro de datos, la realización de tareas específicas o la explotación de conexiones políticas y la corrupción para garantizar la impunidad.

Recorded Future , mediante análisis de su Grupo Insikt , descubrió que la relación del gobierno ruso con los ciberdelincuentes ha evolucionado de una tolerancia pasiva a una gestión activa . Desde 2023, se ha observado un cambio claro: aplicación selectiva de la ley, arrestos orquestados y ejemplos públicos utilizados para fortalecer la autoridad estatal. Las comunicaciones interceptadas incluso revelan una coordinación operativa directa entre líderes criminales e intermediarios de inteligencia .

Esta dinámica se enmarca en el marco del «Pacto Oscuro» , que describe una red de relaciones (directas, indirectas y tácitas) que vinculan al mundo de la ciberdelincuencia rusa con las fuerzas estatales. En este contexto, la ciberdelincuencia no es solo un negocio comercial, sino también una herramienta de influencia, un medio para obtener información , y solo se responsabiliza cuando amenaza la estabilidad interna o perjudica los intereses rusos.

Dentro de la comunidad clandestina , la creciente interferencia estatal y las operaciones internacionales han socavado la confianza . Los datos recopilados por Recorded Future en la red oscura indican que la ciberdelincuencia rusa se está fracturando bajo la doble presión del control estatal y la desconfianza interna.

Esta doble presión aceleró las adaptaciones operativas:

Al mismo tiempo, los gobiernos occidentales han endurecido sus políticas, considerando prohibir los rescates , introducir informes obligatorios de incidentes e incluso operaciones cibernéticas ofensivas.

Esta postura más agresiva coincide con negociaciones e intercambios de prisioneros. El Grupo Insikt cree que Rusia está utilizando estratégicamente a los ciberdelincuentes como herramientas geopolíticas , vinculando arrestos y liberaciones a ciclos diplomáticos más amplios.

Si bien la Operación Fin de Juego no desmanteló el modelo de ransomware como servicio (RaaS), sí desencadenó una autodisciplina operativa inmediata dentro del ecosistema criminal. Los operadores de RaaS no modificaron la estructura básica de su modelo de negocio, pero aumentaron drásticamente el umbral de entrada para mitigar el riesgo de detección. El reclutamiento se volvió más selectivo: los administradores ahora priorizan las redes conocidas, intensifican la revisión y, en la práctica, externalizan el riesgo de posibles operaciones de infiltración a sus afiliados.

Para mantener la integridad y liquidez de sus redes, los operadores de RaaS han implementado requisitos más estrictos de actividad y garantía financiera. Los afiliados que permanecen inactivos durante un corto periodo ( a veces tan solo 10 o 14 días, según el grupo, como Mamona o PlayBoy RaaS ) son expulsados para eliminar posibles infiltrados «inactivos». Además, para los nuevos miembros, el capital de la membresía se ha reemplazado por garantía financiera: se requieren depósitos (por ejemplo, $5,000) en otros foros de buena reputación. Esta cuota de entrada aumenta las barreras para los estafadores y encarece considerablemente la infiltración.

Al mismo tiempo, los grupos han perfeccionado sus normas de selección de objetivos para evitar atraer la atención política y policial. Muchos operadores, como Anubis y PlayBoy RaaS, han prohibido formalmente los ataques contra entidades gubernamentales, organizaciones sanitarias y organizaciones sin ánimo de lucro . Estas restricciones sirven tanto para proteger la reputación como para alinearse implícitamente con los principios de no cruzar el Pacto Oscuro ruso. También se han impuesto rescates mínimos (a menudo de 50.000 dólares o más ) para priorizar a las víctimas con mayor probabilidad de éxito, y se han prohibido los ataques repetidos para proteger la credibilidad de las negociaciones.

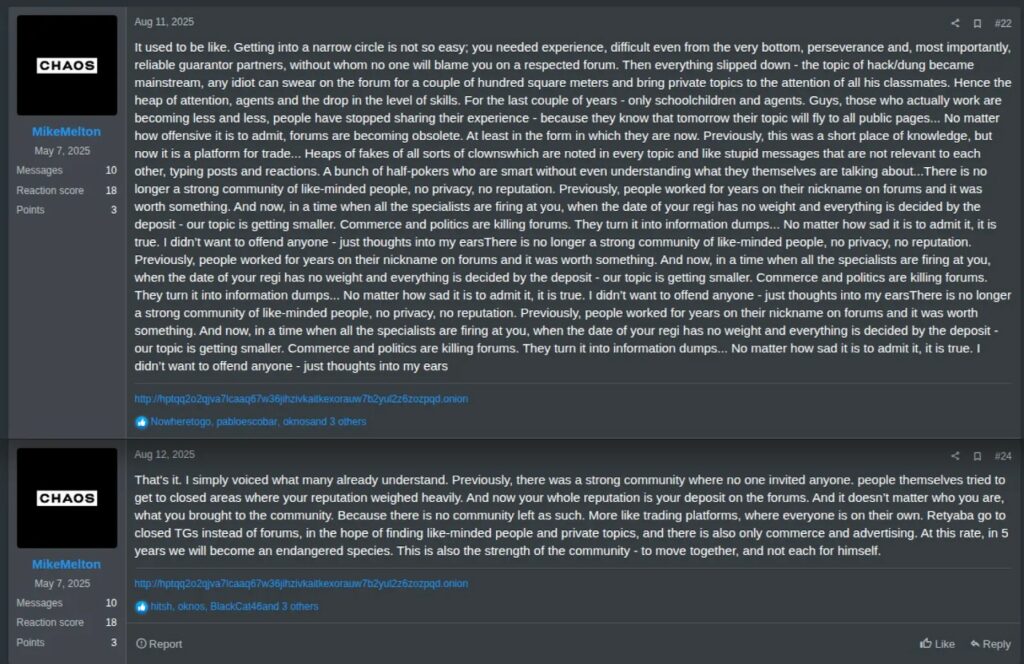

En esencia, la creciente presión externa y la cada vez más precaria tolerancia estatal han impulsado a la comunidad criminal hacia una autorregulación estricta. Como se han quejado los miembros de los foros de la dark web , el aumento del fraude y la afluencia de agentes no cualificados han provocado un deterioro del control basado en la reputación. En consecuencia, los mercados criminales se han desplazado hacia canales cerrados y dependen de garantías financieras, sacrificando la transparencia en aras de una mayor resiliencia y supervivencia.

El grupo de ransomware Conti y su red asociada , Trickbot (considerada un semillero de talento y un vínculo con la inteligencia rusa), han sido blanco frecuente de las autoridades europeas. A pesar de esta presión, la respuesta de Rusia a figuras de alto nivel asociadas con Conti y Trickbot ha sido modesta o ambigua . Arrestos esporádicos, como el de Fyodor Aleksandrovich Andreev («Ángel») u otros miembros de Conti, han sido seguidos de liberaciones rápidas o escasa cobertura oficial.

La falta de medidas coercitivas contra otras personas buscadas por la UE, como Iskander Rifkatovich Sharafetdinov («alik») o Vitalii Nikolaevich Kovalev («stern», «Bentley»), indica una protección interna continua. Se cree que Kovalev, el presunto líder de Trickbot/Conti, tiene vínculos con el Servicio Federal de Seguridad ruso ( FSB ).

Esta protección es multinivel:

Por el contrario, los servicios financieros se han considerado prescindibles. En septiembre de 2024, las autoridades estadounidenses y europeas incautaron infraestructura de criptomonedas y fondos relacionados con los servicios de lavado de dinero Cryptex, PM2BTC y UAPS . Estos servicios, dirigidos por Sergey Ivanov , presuntamente blanquearon más de mil millones de dólares en ganancias ilícitas.

La reacción de Rusia fue rápida y visible: en octubre de 2024, el Comité de Investigación Ruso ( SKR ) anunció la apertura de una investigación, la detención de casi 100 personas asociadas y la incautación de 16 millones de dólares en rublos y varias propiedades. La decisión de atacar a los facilitadores financieros, en lugar de a los principales operadores de ransomware , demuestra que Rusia actúa cuando la presión internacional es alta y el valor de inteligencia de estos servicios es bajo. La señal es clara: el «refugio seguro» ruso se rige por intereses estatales , no por la ley.

La evolución del ecosistema dependerá de la capacidad de las autoridades rusas para equilibrar las presiones externas, las sensibilidades políticas internas y el valor estratégico a largo plazo que aportan los proxies cibercriminales. Rusia se presenta menos como un «refugio» uniforme y más como un mercado controlado , donde los intereses estatales determinan quién goza de protección y quién es reprimido.

Muchos de nosotros crecimos con Hiroshi Shiba, de Jeeg, el robot de acero que hablaba con su difunto padre, el profesor Senjiro Shiba, científico y arqueólogo, dentro de una gran computadora. En un ...

Los atacantes están explotando activamente una vulnerabilidad crítica en el sistema de protección de aplicaciones web (WAF) FortiWeb de Fortinet, que podría utilizarse como medio para realizar ata...

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...