Redazione RHC : 31 agosto 2025 10:04

Un ataque de malware insidioso, conocido como «Sindoor Dropper», ataca sistemas operativos Linux mediante sofisticados métodos de phishing selectivo y un complejo proceso de infección de varias etapas. Esta operación, conocida como Operación Sindoor, se dirige a los usuarios con señuelos relacionados con el reciente conflicto entre Pakistán y la India para engañarlos y que activen archivos maliciosos.

La campaña Sindoor Dropper destaca una evolución en las técnicas de ataque de los cibercriminales, demostrando un claro enfoque en los entornos Linux, que son menos vulnerables a las campañas de phishing.

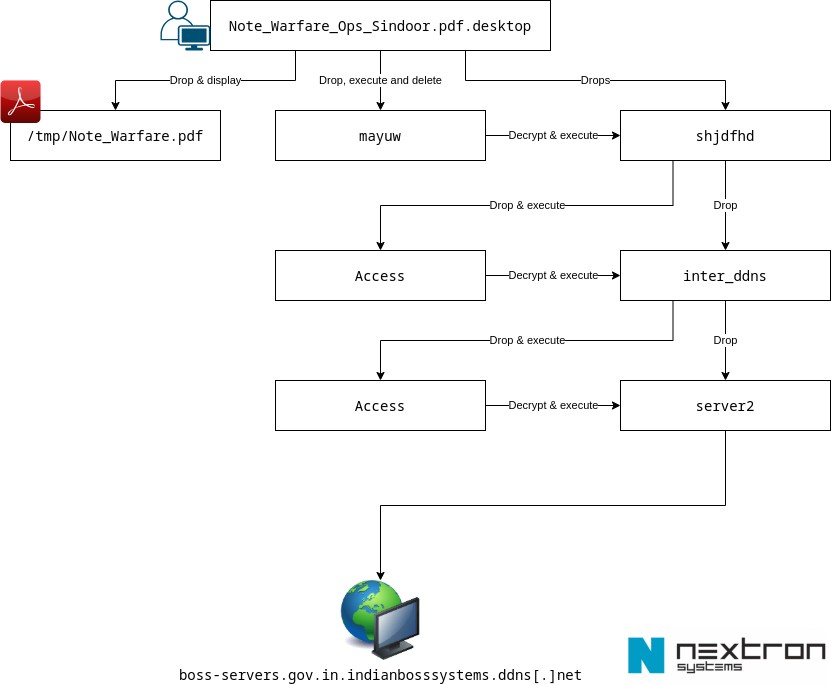

El ataque comienza cuando un usuario abre un archivo .desktop malicioso, llamado «Note_Warfare_Ops_Sindoor.pdf.desktop», que se hace pasar por un documento PDF normal. Según el análisis del sistema Nextron, una vez ejecutado, abre un PDF señuelo benigno para mantener la ilusión de legitimidad, a la vez que inicia silenciosamente un proceso de infección complejo y altamente ofuscado en segundo plano.

El archivo .desktop, Nextron informa, descarga varios componentes, incluyendo un descifrador AES (mayuw) y un descargador cifrado (shjdfhd). Una característica peculiar de esta actividad es el uso de archivos de escritorio transformados en herramientas ofensivas, una técnica previamente atribuida al grupo APT36, también conocido como Transparent. Tribe o Mythic Leopard se especializa en amenazas avanzadas y persistentes.

El proceso en cuestión fue diseñado para evadir el análisis estático y dinámico. En el momento de su descubrimiento, la carga útil inicial no había dejado rastro en VirusTotal, por lo que permaneció sin detectar. El descifrador, un binario de Go comprimido con UPX, se corrompe intencionalmente eliminando sus bytes mágicos ELF, presumiblemente para eludir los análisis de seguridad en plataformas como Google Docs. El archivo .desktopfile restaura estos bytes en el equipo de la víctima para que el binario vuelva a ser ejecutable.

Esto inicia un proceso de varias etapas en el que cada componente descifra y ejecuta el siguiente. La cadena incluye comprobaciones básicas contra máquinas virtuales, como la verificación de nombres y proveedores de adaptadores, la inclusión en listas negras de prefijos de direcciones MAC específicos y la monitorización del tiempo de actividad de la máquina.

La carga útil final es una versión reutilizada de MeshAgent, una herramienta legítima de administración remota de código abierto. Una vez implementado, MeshAgent se conecta a un servidor de comando y control (C2) alojado en una instancia EC2 de Amazon Web Services (AWS) en wss://boss-servers.gov.in.indianbosssystems.ddns[.]net:443/agent.ashx.

Esto le otorga al atacante acceso remoto completo al sistema comprometido, lo que le permite monitorear la actividad del usuario, moverse lateralmente por la red y extraer datos confidenciales, según Nextron.

Redazione

Redazione

Conocemos al hombre considerado uno de los científicos más polifacéticos y brillantes del siglo pasado, quizá solo comparable a Einstein. Poseía un amplio abanico de talentos científicos, desarr...

Muchos de nosotros crecimos con Hiroshi Shiba, de Jeeg, el robot de acero que hablaba con su difunto padre, el profesor Senjiro Shiba, científico y arqueólogo, dentro de una gran computadora. En un ...

Los atacantes están explotando activamente una vulnerabilidad crítica en el sistema de protección de aplicaciones web (WAF) FortiWeb de Fortinet, que podría utilizarse como medio para realizar ata...

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...