Massimiliano Brolli : 3 agosto 2025 11:04

Stuxnet es ampliamente reconocido como el malware por excelencia, el que introdujo la ciberguerra al mundo, donde se han escrito y se seguirán escribiendo páginas y páginas sobre esta maravilla de la tecnología, la inteligencia y la ciberguerra.

En este artículo, queremos tomar una diapositiva e intentar reconstruir una historia, a partir de fuentes públicas, para entender cómo funciona el propio malware, así como describir las motivaciones y los acontecimientos que ocurrieron en el verano de 2010.

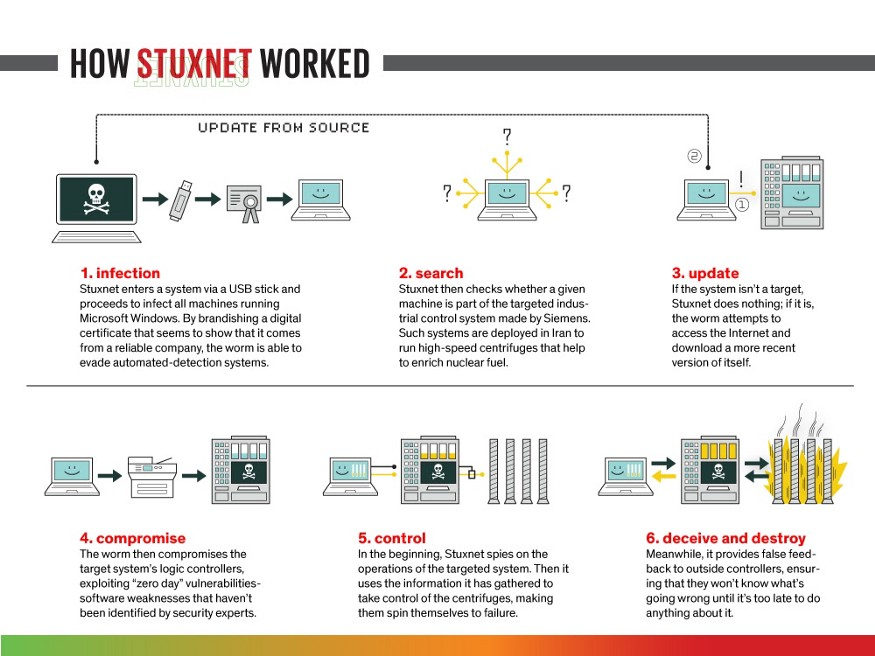

El El gusano Stuxnet apareció por primera vez en el verano de 2010. Se trata de un gusano informático de tan solo 500 kilobytes que se infiltró en numerosos sistemas informáticos. Este gusano funcionó en tres fases. Primero, escaneó y atacó redes y sistemas informáticos de Windows, y luego se propagó por toda la red informática para atacar los sistemas para los que fue diseñado. Centrifugadoras de enriquecimiento de uranio, gestionadas por controladores lógicos programables (PLC). Una vez infiltrado en estas máquinas, el gusano comenzó a replicarse infiltrándose en el software Siemens Step7 basado en Windows. Este sistema de software de Siemens era y sigue siendo un software muy extendido en redes informáticas industriales, como las plantas de enriquecimiento de uranio. align=»center»>

Diagrama lógico del software Step7 de Siemens

Al comprometer el software Step7, el gusano obtuvo acceso a los controladores lógicos programables (PLC), y este paso final le permitió al gusano manipular información industrial crucial, así como obtener la capacidad de operar diferentes maquinarias en sitios industriales individuales.

El proceso de replicación es lo que hizo que el gusano se extendiera tanto. Era tan invasivo que, si se conectaba una memoria USB a un sistema informático donde estuviera presente, el gusano se desplazaba desde el dispositivo USB y comenzaba a propagarse a todos los sistemas informáticos posteriores a los que se conectara la memoria USB, como las redes Air Gap, es decir, redes aisladas a las que no se puede acceder desde internet.

Tras la ejecución del malware, más de quince instalaciones iraníes fueron atacadas e infectadas por el gusano Stuxnet. Se cree que este ataque se inició desde la memoria USB de un trabajador dentro de la planta.

Una de las instalaciones industriales afectadas fue la central nuclear de Natanz. Inspectores del Organismo Internacional de Energía Atómica visitaron la planta de Natanz y observaron que un número inusual de centrifugadoras de enriquecimiento de uranio estaban averiadas. La causa de estos fallos era desconocida en ese momento.

Más tarde, en 2010, los técnicos iraníes encargaron a especialistas en ciberseguridad en Bielorrusia que examinaran sus sistemas informáticos. Esta empresa de seguridad finalmente descubrió múltiples archivos maliciosos en los sistemas informáticos iraníes. Más tarde reveló que estos archivos maliciosos eran el gusano Stuxnet.

Sitio de la planta de energía nuclear de Natanz en Irán

Aunque Irán no ha publicado detalles específicos sobre los efectos del ataque, actualmente se estima que el gusano Stuxnet destruyó 984 centrifugadoras de enriquecimiento de uranio. Según las estimaciones actuales, esto representó una disminución del 30% en la eficiencia del enriquecimiento nuclear y, por lo tanto, un duro golpe para el programa nuclear iraní.

El virus Stuxnet tenía dos componentes tecnológicos principales: uno era el gusano informático que distribuía el malware en las redes de Microsoft Windows y otro era la carga útil que penetraba en los hosts de Windows y luego operaba los PLC de Siemens. El componente gusano utilizó cuatro exploits de día cero para propagar el virus dentro de las redes:

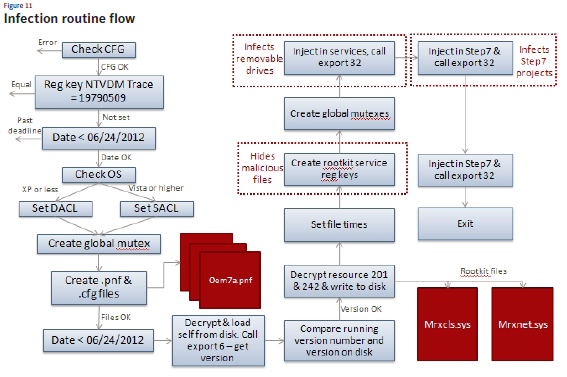

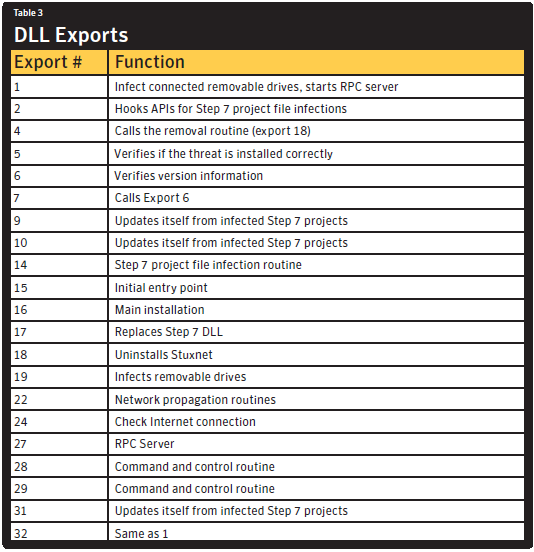

Una vez que Stuxnet estaba dentro de una máquina, escalaba sus privilegios de un administrador local a SYSTEM usando otros dos exploits de día cero en el Programador de tareas de Windows (CVE-2010–3888) u otro en la distribución de teclado Win32 de Windows (CVE-2010–2743) y luego instalaba un rootkit a nivel de controlador de hardware (mrxnet.sys, mrxcls.sys) oculto detrás de un certificado digital robado (inicialmente de Realtek, luego de JMicro) para hacerse pasar por software legítimo y evadir la detección del software antivirus tradicional basado en firmas.

Después de instalar el controlador, el virus configura las entradas del registro de Windows (HKLMSystemCurrentControlSetServicesMRXCLS y MRXNET) para que los dos controladores se inicien como servicios del sistema.

Luego, Stuxnet inicia su propio servidor de llamada a procedimiento remoto (RPC) y escucha las conexiones entrantes de otras computadoras infectadas en la misma red local. El servidor RPC tiene un GUID fijo que permite a los pares de Stuxnet identificarse, comunicarse y actualizarse entre sí, lo que le permite propagar actualizaciones incluso si no pueden llegar al servidor de comando y control externo debido a un firewall o falta de conectividad a Internet.

DLL de manifiesto de Stuxnet. Fuente Symantec

Un aspecto notable del rootkit es que cuando necesita cargar una DLL que lo incluye a sí mismo, utiliza un mecanismo especial diseñado para eludir las típicas tecnologías de bloqueo de comportamiento y detección de intrusiones que monitorean activamente las llamadas al método LoadLibrary de Windows.

Stuxnet llama a LoadLibrary con nombres de archivos específicos que no existen en el disco y, en su lugar, están asignados a áreas de memoria donde el código DLL ya ha sido descifrado y almacenado por el rootkit previamente. Stuxnet logra esto al adjuntarse al NTDLL.DLL del kernel de Windows, interceptando comandos e inyectando código en procesos de sistema operativo confiables que ya se están ejecutando, como lsass.exe, svchosts.exe y services.exe, así como en programas de seguridad como avp.exe (Kaspersky), mcshield.exe (McAfee), rtvscan.exe (Symantec) y otros.

Una vez instalado como servicio en su computadora, Stuxnet busca en su computadora local el software Siemens SIMATIC Step7 buscando en la carpeta del sistema de Windows el archivo S7OTBXDX.DLL. Una vez encontrado, renombra el archivo a S7OTBXSX.DLL y lo reemplaza con una versión modificada que incluye las mismas llamadas a DLL que el original, pero con cambios de código para más de una docena de funciones críticas relacionadas con el acceso, la lectura, la escritura y la eliminación de bloques de código en el PLC.

Stuxnet ejecutará instrucciones adicionales antes de llamar a las funciones reales contenidas en el archivo S7OTBXSX.DLL original y, al modificar los datos enviados o recibidos por el PLC, también puede actuar como un ataque de intermediario. Tenga en cuenta que si no se encuentra Siemens Step7, Stuxnet no realiza más acciones maliciosas en el host.

Stuxnet intenta contactar con un servidor web remoto para probar la conectividad a Internet mediante las siguientes URL benignas (windowsupdate.com o msn.com). Si lo consigue, se conecta a las siguientes URL para enviar y recibir comandos de un usuario remoto (mypremierfutbol.com, todaysfutbol.com).

A continuación, genera la siguiente URL y envía un mensaje al servidor: http://www.mypremierfutbol.com/index.php?data={data}, donde «data» es un valor hexadecimal cifrado con XOR que contiene la dirección IP, el nombre del equipo, el dominio, la versión del sistema operativo y si WinCC Step7 está instalado. El servidor puede responder a la máquina infectada enviando código arbitrario para ejecutar (posiblemente una versión actualizada de la carga útil del malware o algunos comandos de exfiltración de datos).

Finalmente, una vez realizadas todas las operaciones de instalación y configuración, si el software de Siemens se ha instalado en la máquina local, Stuxnet accede a los PLC disponibles conectados a la máquina Windows mediante S7OTBXDX.DLL y las credenciales de la base de datos MSSQL de WinCC predeterminadas (userid=WinCCConnect y password=2WSXcder, exploit de día cero CVE-2010–2772) y comprueba el tipo de CPU que tienen.

Si la CPU es del tipo 6ES7–315–2 o 6ES7–417, el malware comprueba el tipo de dispositivos conectados a ellos leyendo el sistema del PLC. Bloques de datos (SDB). Finalmente, verifica si los dispositivos encontrados son convertidores de frecuencia Vacon o Fararo Paya y si operan en el rango de 807 a 1210 Hz.

Si se cumplen todas estas condiciones específicas, Stuxnet registra los datos de configuración de frecuencia en el PLC y comienza a interceptar comandos, alterando su funcionamiento. Aproximadamente cada 30 días, Stuxnet cambia la frecuencia de salida de los convertidores durante periodos cortos de 15 a 50 minutos a 1410 Hz o 2 Hz, respectivamente, y luego regresa a 1064 Hz (una frecuencia normal). El cambio periódico en la frecuencia de salida sabotea el sistema de automatización, introduciendo tensión mecánica en las centrifugadoras, lo que aumenta la probabilidad de fallo y reduce la calidad del uranio procesado.

Muchos medios de comunicación han especulado sobre quién diseñó el gusano Stuxnet y quién fue responsable de usarlo para atacar las instalaciones nucleares iraníes. Actualmente, se acepta ampliamente que fue diseñado como un arma cibernética para obstaculizar el desarrollo del programa nuclear iraní. Recibió el nombre en clave de Operación Juegos Olímpicos, iniciada durante la presidencia de George W. Bush y continuada durante la de Obama. Si bien ningún gobierno ha reconocido oficialmente el desarrollo de Stuxnet, un video de 2011 creado para celebrar la jubilación del jefe de las Fuerzas de Defensa de Israel, Gabi Ashkenazi, lo incluyó entre los éxitos bajo su supervisión. Edward Snowden, el denunciante de la NSA, también lo afirmó en el escándalo Datagate de 2013. Sin embargo, a pesar de esta especulación, aún no hay pruebas concretas de quién diseñó la ciberarma original. Si bien no se ha identificado a los ingenieros individuales detrás de Stuxnet, sabemos que eran muy hábiles y que eran muchos. Roel Schouwenberg, de Kaspersky Lab, estimó que un equipo de diez programadores tardó entre dos y tres años en crear el gusano en su forma final.

Se identificaron otros gusanos con capacidades de infección similares a las de Stuxnet, incluyendo los apodados Duqu y Flame, en ataques activos posteriores, aunque sus objetivos eran muy diferentes a los de Stuxnet. Su similitud con Stuxnet lleva a los expertos a creer que son productos del mismo «taller de desarrollo», que aparentemente sigue activo. Sede de la Agencia de Seguridad Nacional de Estados Unidos (NSA).

Aunque los creadores de Stuxnet programaron su expiración en junio de 2012 y Siemens publicó correcciones para su software PLC, el legado de Stuxnet perdura en otros ataques de malware basados en su código original. Estos «hijos de Stuxnet» incluyen:

Si bien los usuarios comunes de computadoras no tienen motivos para preocuparse por estos ataques basados en malware similares a Stuxnet, son claramente una amenaza grave para varias industrias críticas, como la producción de energía, las redes eléctricas y la defensa.

Aunque la extorsión es un objetivo común de los creadores de malware, la familia de gusanos Stuxnet parece estar más interesada en atacar la infraestructura.

La sofisticación del código de Stuxnet (múltiples vulnerabilidades de día cero, ofuscación de código, inyección de código, diseño modular, comando y control remoto y actualización peer-to-peer, carga útil todo en uno), sus certificados digitales fraudulentos y la tenaz paciencia del ciberataque (que se desarrolló durante meses en lugar de minutos) sugirieron que el autor de Stuxnet era un estado-nación con amplios conocimientos de ciberseguridad y plantas de energía nuclear.

Según el análisis de Symantec de las primeras 38.000 direcciones IP infectadas, 22.000 estaban ubicadas en Irán, 6.700 en Indonesia, 3.700 en India y solo 400 en Estados Unidos. De esas máquinas, se informó que 217 en Irán albergaban Siemens Step7 y 16 en Estados Unidos, las cifras más altas a nivel mundial.

Stuxnet redefinió las posibilidades del malware informático en términos de los métodos utilizados y el daño infligido. Abrió la puerta digital a nuevos ataques de ciberguerra contra la infraestructura física.

Según fuentes como el Instituto para la Ciencia y la Seguridad Internacional y el Organismo Internacional de Energía Atómica, Stuxnet dañó aproximadamente 1000 centrifugadoras IR-1 en la planta de enriquecimiento de combustible de uranio de Natanz y retrasó un año el programa nuclear de Irán.

Los autores de malware también aprenden unos de otros. Stuxnet ha tenido varios descendientes inspirados en su ingeniería. Duqu registró pulsaciones de teclas y extrajo datos de instalaciones industriales en 2011. Flame también viajó mediante memorias USB en 2012 y era un software espía completo que registraba pulsaciones de teclas y grababa conversaciones de Skype.

En resumen, todo esto nos llevó en muy poco tiempo a comprender que el malware puede causar daños significativos a una planta industrial, abriendo al mundo una nueva era de guerra: la ciberguerra.

Massimiliano Brolli

Massimiliano Brolli

El informe financiero de Microsoft indica que OpenAI podría haber perdido 12.000 millones de dólares en su último trimestre fiscal. Un gasto en el informe de ganancias de Microsoft (517,81, -7,95, ...

A partir del martes 12 de noviembre de 2025, entrarán en vigor nuevas disposiciones de la Autoridad Reguladora de las Comunicaciones Italiana (AGCOM), que exigirán un sistema de verificación de eda...

AzureHound, que forma parte de la suite BloodHound , nació como una herramienta de código abierto para ayudar a los equipos de seguridad y a los equipos rojos a identificar vulnerabilidades y rutas ...

La puntualidad es clave en ciberseguridad. Red Hot Cyber lanzó recientemente un servicio completamente gratuito que permite a los profesionales de TI, analistas de seguridad y entusiastas monitorear ...

Jen-Hsun Huang soltó una bomba: Nvidia habría invertido mil millones de dólares en Nokia. Sí, Nokia es la compañía que popularizó los teléfonos Symbian hace 20 años. En su discurso, Jensen Hu...