Redazione RHC : 8 octubre 2025 07:28

La plataforma de colaboración Microsoft Teams se ha convertido en un objetivo popular para los atacantes, ya que su adopción generalizada la ha convertido en un objetivo de alto valor. Las funciones de mensajería, llamadas y compartir pantalla se están explotando con fines maliciosos. Según un aviso de Microsoft, tanto los actores de amenazas estatales como los ciberdelincuentes están abusando cada vez más de las funciones y capacidades de Teams en sus cadenas de ataque.

Los actores de amenazas hacen un mal uso de sus funciones principales, a saber , mensajería (chat), llamadas, reuniones y uso compartido de pantalla basado en video, en varios puntos de la cadena de ataque.

Esto aumenta la responsabilidad de los responsables de seguridad, quienes deben supervisar, detectar y responder de forma proactiva. Si bien la Iniciativa de Futuro Seguro (SFI) de Microsoft ha reforzado la seguridad, la compañía enfatiza que los responsables de seguridad deben utilizar los controles de seguridad disponibles para fortalecer sus entornos corporativos de Teams.

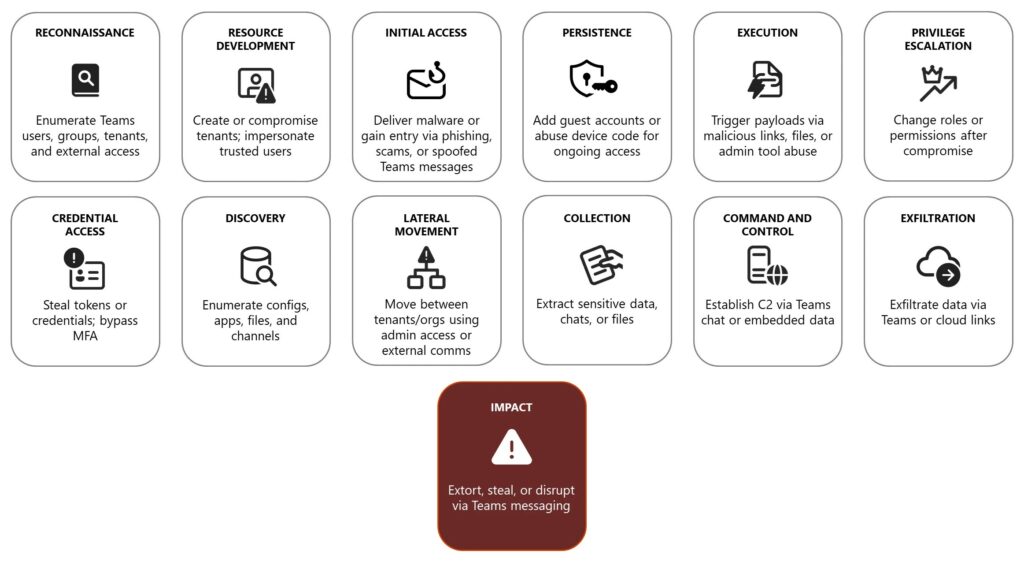

Los atacantes están explotando todo el ciclo de vida del ataque dentro del ecosistema de Teams, desde el reconocimiento inicial hasta el impacto final, según Microsoft. Se trata de un proceso de varias etapas en el que se explota el estado de confianza de la plataforma para infiltrarse en las redes, robar datos y distribuir malware.

La cadena de ataque suele comenzar con un reconocimiento, durante el cual los actores de amenazas utilizan herramientas de código abierto como TeamsEnum y TeamFiltration para enumerar usuarios, grupos e inquilinos. Mapean las estructuras organizativas e identifican vulnerabilidades de seguridad, como configuraciones de comunicación externa permisivas.

Los atacantes luego explotan los recursos comprometiendo a los usuarios legítimos o creando nuevos usuarios con marcas personalizadas para hacerse pasar por entidades de confianza, como el soporte técnico. Una vez establecida una identidad creíble, los atacantes acceden inicialmente, a menudo empleando tácticas de ingeniería social, incluyendo estafas de soporte técnico.

Un claro ejemplo es el actor de amenazas Storm-1811, quien se hizo pasar por un técnico de soporte técnico encargado de solucionar supuestos problemas de correo electrónico , utilizando esta fachada para propagar ransomware. Un enfoque similar fue adoptado por los afiliados del ransomware 3AM, quienes inundaron a sus empleados con correos electrónicos no solicitados y luego utilizaron llamadas de Teams para persuadirlos de que les permitieran el acceso remoto.

Una vez establecidos, los actores de amenazas se centran en mantener la persistencia y escalar privilegios. Pueden agregar sus propias cuentas de invitado, abusar de los flujos de autenticación de contraseñas de dispositivos para robar tokens de acceso o usar señuelos de phishing para distribuir malware que proteja el acceso a largo plazo.

Se observó que el grupo Octo Tempest, con motivaciones económicas, utilizaba ingeniería social agresiva en Teams para comprometer la autenticación multifactor (MFA) de cuentas privilegiadas. Con acceso elevado, los atacantes comienzan a descubrir y a actuar lateralmente. Utilizan herramientas como AzureHound para mapear la configuración del ID de inicio de sesión de Microsoft de la organización comprometida y buscar datos valiosos.

Redazione

Redazione

A partir del martes 12 de noviembre de 2025, entrarán en vigor nuevas disposiciones de la Autoridad Reguladora de las Comunicaciones Italiana (AGCOM), que exigirán un sistema de verificación de eda...

AzureHound, que forma parte de la suite BloodHound , nació como una herramienta de código abierto para ayudar a los equipos de seguridad y a los equipos rojos a identificar vulnerabilidades y rutas ...

La puntualidad es clave en ciberseguridad. Red Hot Cyber lanzó recientemente un servicio completamente gratuito que permite a los profesionales de TI, analistas de seguridad y entusiastas monitorear ...

Jen-Hsun Huang soltó una bomba: Nvidia habría invertido mil millones de dólares en Nokia. Sí, Nokia es la compañía que popularizó los teléfonos Symbian hace 20 años. En su discurso, Jensen Hu...

El equipo de programación ruso responsable del malware Medusa ha sido arrestado por funcionarios del Ministerio del Interior ruso, con el apoyo de la policía de la región de Astracán. Según los i...