Andrea Mongelli : 30 septiembre 2025 07:10

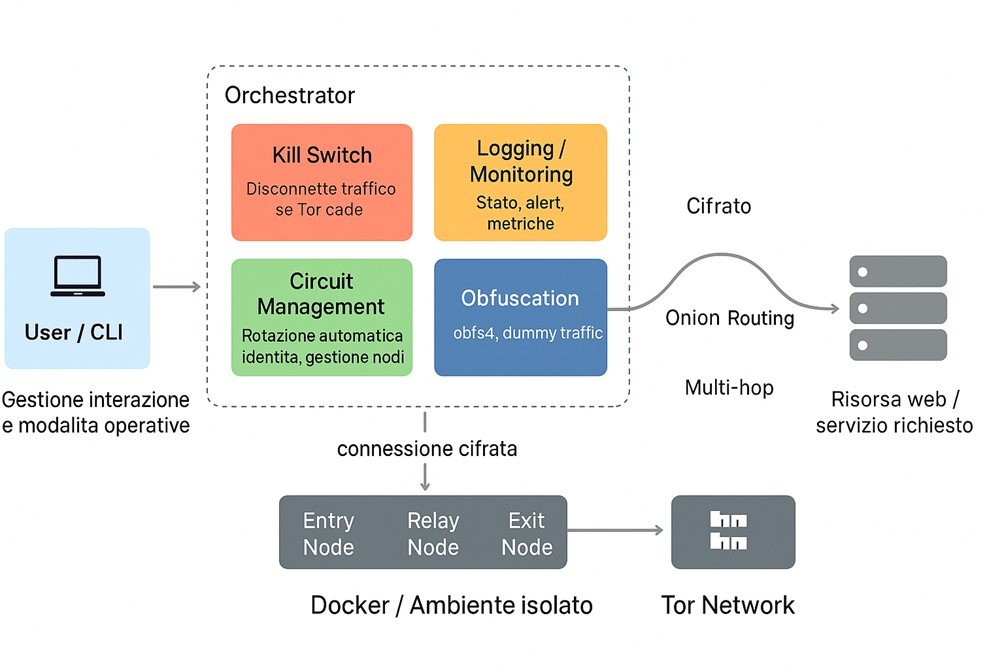

En un panorama digital cada vez más caracterizado por la vigilancia masiva y la recopilación indiscriminada de datos, la búsqueda del anonimato en línea se ha convertido en una necesidad primordial para periodistas, activistas e investigadores. En este contexto, surge TOR Anonymizer v3.0 , una herramienta que representa un avance significativo en la protección de la privacidad digital.

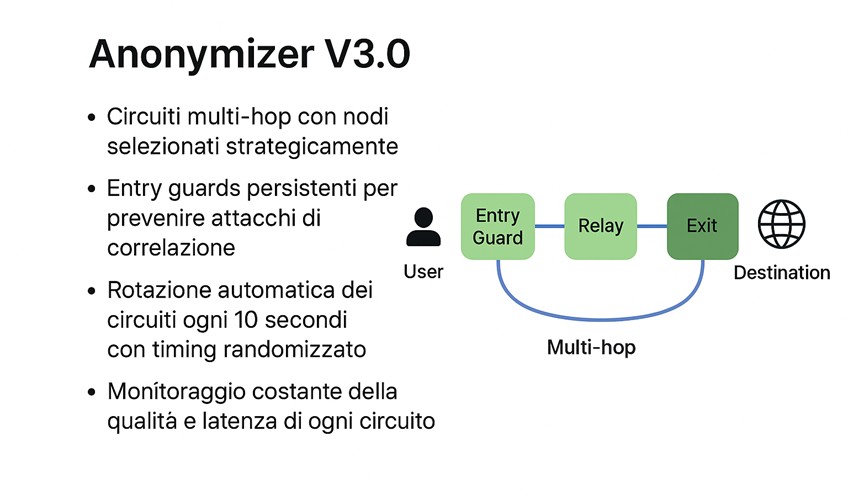

La verdadera fortaleza de TOR Anonymizer v3.0 reside en su gestión avanzada de rutas dentro de la red Tor . A diferencia de un cliente tradicional, que simplemente crea conexiones básicas, esta herramienta introduce un sistema avanzado capaz de construir conexiones multisalto con nodos estratégicamente seleccionados, reforzando así el anonimato.

Los guardias de entrada se mantienen estables para reducir los riesgos de correlación, mientras que los circuitos se renuevan automáticamente cada diez segundos con tiempo variable, lo que hace que la actividad de la red sea impredecible.

Paralelamente, un mecanismo de monitorización continua analiza la calidad y la latencia de cada ruta, garantizando así una eficiencia y estabilidad constantes.

Entre los componentes más sofisticados se encuentra el sistema avanzado de interruptor de seguridad, que va mucho más allá del clásico interruptor de emergencia. Se trata de un mecanismo de monitorización continua capaz de analizar hasta quince parámetros de conexión en tiempo real, identificando anomalías de latencia, pérdida de paquetes o patrones de tráfico sospechosos.

Ante cualquier irregularidad, la herramienta activa inmediatamente un protocolo de apagado de emergencia multinivel, acompañado de un procedimiento de limpieza que elimina todo rastro digital de la memoria del sistema. En esencia, incluso la más mínima anomalía de la red se gestiona con contramedidas instantáneas y específicas, lo que dificulta enormemente cualquier intento de desanonimización.

Uno de los aspectos más sofisticados es el sistema de generación de tráfico falso, que no se limita a enviar paquetes aleatorios sino que se basa en un algoritmo inteligente capaz de reproducir patrones creíbles de navegación humana.

El motor simula visitas a sitios legítimos de forma aleatoria pero realista, equilibrando dinámicamente la proporción de tráfico real y ofuscación, y modulando el volumen de comunicaciones artificiales en función de la actividad del usuario. Esto difumina el tráfico genuino en un contexto mucho más amplio, lo que dificulta enormemente la correlación del tráfico.

La herramienta emplea sofisticadas contramedidas contra la identificación de navegadores: modula automáticamente los agentes de usuario según patrones impredecibles para evitar la asociación directa con un solo cliente, modifica dinámicamente los encabezados HTTP para simular diferentes navegadores y dispositivos, y gestiona inteligentemente las cookies y las sesiones para reducir los rastros persistentes. Además, se falsifican configuraciones como la zona horaria y la ubicación, lo que hace que las señales recopiladas de los sitios parezcan inconsistentes y dificulta considerablemente la reconstrucción de una identidad única a partir del conjunto de huellas.

En pruebas independientes realizadas en infraestructuras de laboratorio, TOR Anonymizer v3.0 mostró resultados satisfactorios: preservó el anonimato el 99,8 % del tiempo contra ataques de correlación básica y alcanzó una efectividad del 97,3 % incluso contra técnicas avanzadas de ataques de temporización. La rotación completa de la identidad digital tarda menos de dos segundos, mientras que la sobrecarga computacional se mantiene baja, alrededor del 15-20 % en comparación con una distribución Tor estándar. Estos datos indican que la herramienta ofrece un equilibrio eficaz entre una protección robusta y un impacto en el rendimiento.

El sistema fue diseñado para resistir ataques reales: primero, selecciona cuidadosamente los nodos de entrada para evitar que nodos maliciosos se infiltren en la red. Cuando es necesario, cambia rápidamente las rutas de comunicación y añade tráfico «falso» que imita el uso normal, confundiendo así a cualquiera que intente conectar dos puntos en la misma sesión.

Para quienes intentan analizar los paquetes, la información útil se fragmenta y se oculta en múltiples capas, lo que dificulta considerablemente la tarea de los atacantes. Finalmente, cada solicitud de DNS pasa exclusivamente por la red Tor, por lo que no hay filtraciones que puedan revelar qué sitios se están visitando. En esencia, el sistema combina múltiples barreras complementarias para proteger el anonimato en escenarios complejos.

TOR Anonymizer v3.0 no es solo una herramienta operativa, sino también una plataforma de investigación completa. Gracias a su arquitectura modular, permite experimentar con nuevas técnicas de anonimización en entornos controlados, probar rigurosamente la eficacia de las contramedidas contra la vigilancia digital y desarrollar algoritmos antihuellas para la validación en campo. Esto lo convierte no solo en una herramienta de protección de la privacidad, sino también en un laboratorio flexible para la innovación en seguridad.

Como con cualquier solución basada en Tor, la eficacia general de TOR Anonymizer v3.0 depende directamente de la estabilidad y resiliencia de la propia red Tor. Durante periodos de mayor vigilancia o ataques coordinados a la red, incluso las herramientas más sofisticadas pueden verse afectadas en su capacidad para proporcionar anonimato completo. Por lo tanto, es fundamental considerar la salud de la red como un factor crítico para mantener la privacidad.

Para los profesionales de la ciberseguridad, TOR Anonymizer v3.0 representa una herramienta estratégica para proteger el anonimato y probar técnicas avanzadas de defensa de la privacidad. Si bien reconocemos que ningún sistema puede garantizar el anonimato completo, la adopción de herramientas como esta reduce significativamente la superficie de ataque, prueba contramedidas contra la vigilancia y la toma de huellas dactilares, e integra prácticas de ofuscación de tráfico en escenarios reales. La modularidad y transparencia de la herramienta también la convierten en una plataforma útil para evaluar las vulnerabilidades de la red y fortalecer los protocolos de seguridad internos, lo que proporciona una ventaja operativa tangible en la gestión del riesgo digital.

OpenAI ha lanzado el navegador ChatGPT Atlas para macOS. Integra inteligencia artificial directamente en la interfaz y permite realizar tareas en páginas web sin tener que cambiar de pestaña. Atlas ...

El investigador de seguridad Alessandro Sgreccia , miembro del equipo HackerHood de Red Hot Cyber, ha informado de dos nuevas vulnerabilidades en Zyxel que afectan a varios dispositivos de la familia ...

La Agencia de Seguridad Cibernética y de Infraestructura (CISA) y el Centro de Análisis e Intercambio de Información Multiestatal (MS-ISAC) están emitiendo este Aviso Conjunto de Ciberseguridad (C...

El 20 de octubre de 2025 marca un aniversario significativo en la historia de la informática: el procesador Intel 80386 , también conocido como i386 , celebra su 40.º aniversario . ¡Y es un cumple...

Investigadores de VUSec han presentado un artículo titulado «Entrenamiento en solitario», que cuestiona los principios fundamentales de la protección contra ataques Spectre-v2 . Anteriormente , se...