Redazione RHC : 31 julio 2025 15:13

¿Puede un correo electrónico cifrado provocar el bloqueo inmediato de un sistema macOS/iOS? ¡La respuesta es SÍ!

Esto no es ciencia ficción, sino un ataque real, como revelan los últimos hallazgos de la investigación de Alibaba Security. Para prevenir eficazmente este tipo de ataque, Alibaba Security y la Universidad de Indiana en Bloomington exploraron y descubrieron conjuntamente un vector de ataque para detectar posibles problemas de seguridad de denegación de servicio (DoS) en bibliotecas de algoritmos criptográficos: certificados X.509 malformados.

Luego, realizaron una serie de búsquedas de problemas relacionados en bibliotecas de algoritmos criptográficos basados en este vector. Este resultado se hizo público en la conferencia USENIX Security ’25 y fue nominado a los Premios Pwnie, los «Óscar del mundo hacker».

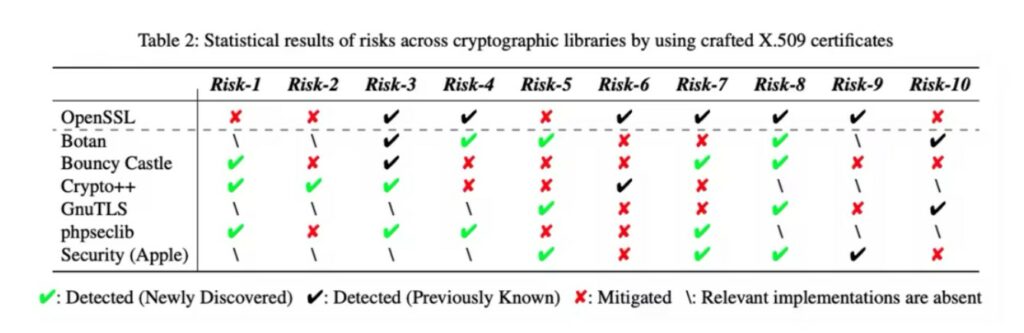

Utilizando certificados X.509 malformados, los investigadores realizaron experimentos con seis bibliotecas de algoritmos criptográficos de código abierto. Tradicionales: OpenSSL, Botan, Bouncy Castle, Crypto++, GnuTLS y phpseclib, así como una biblioteca criptográfica diseñada específicamente para el ecosistema de Apple.

Se han descubierto 18 nuevas vulnerabilidades CVE y se han identificado 12 vulnerabilidades CVE conocidas.

Con el uso generalizado de Internet, los problemas de seguridad de la red cobran cada vez mayor importancia. Para garantizar la seguridad y fiabilidad de las comunicaciones en red, los certificados digitales se han convertido en una herramienta fundamental para garantizar la autenticación de la identidad y la seguridad de los datos.

Un certificado digital es como una «tarjeta de identificación» en el mundo digital. Lo emite una organización externa de confianza (denominada autoridad de certificación, CA) y se utiliza para verificar la identidad de ambas partes que se comunican y garantizar que la información no se altere durante la transmisión.

Actualmente, X.509 es uno de los estándares de certificación digital más adoptados a nivel internacional. Define la estructura y el contenido básicos de un certificado, incluyendo campos como la información del sujeto, la clave pública, el algoritmo de firma y el período de validez, y admite mecanismos de verificación de la cadena de certificados, creando así una infraestructura de clave pública (PKI) de confianza.

Además, los certificados X.509 Se han convertido en un componente fundamental de la seguridad de red moderna, utilizándose en diversos protocolos (como TLS y S/MIME) para garantizar comunicaciones seguras. Incluso los sistemas operativos modernos (como macOS e iOS) utilizan certificados X.509 para verificar firmas, garantizando así la autenticidad e integridad de las aplicaciones.

Las API relacionadas con la criptografía suelen tener un diseño complejo y muchos desarrolladores carecen de conocimientos específicos. La contradicción entre estos dos aspectos conduce a un uso indebido frecuente de las API criptográficas en la práctica, lo que ha impulsado la investigación existente a centrarse en cómo contrarrestar mejor este uso indebido.

Sin embargo, incluso si los usuarios cumplen estrictamente las especificaciones de uso y llaman correctamente a la API en una biblioteca criptográfica, pueden surgir riesgos de seguridad debido a problemas de seguridad en la propia implementación de la API.

La investigación actual sobre problemas de seguridad en implementaciones criptográficas se centra principalmente en la confidencialidad (como los ataques de canal lateral) y la integridad (como las colisiones de hash) en el triplete CIA (confidencialidad, integridad y disponibilidad), mientras que se presta menos atención a los problemas de disponibilidad. Sin embargo, el equipo de investigación observó que las bibliotecas criptográficas suelen ser más vulnerables a los ataques DoS que otros tipos de proyectos debido a las dos características siguientes:

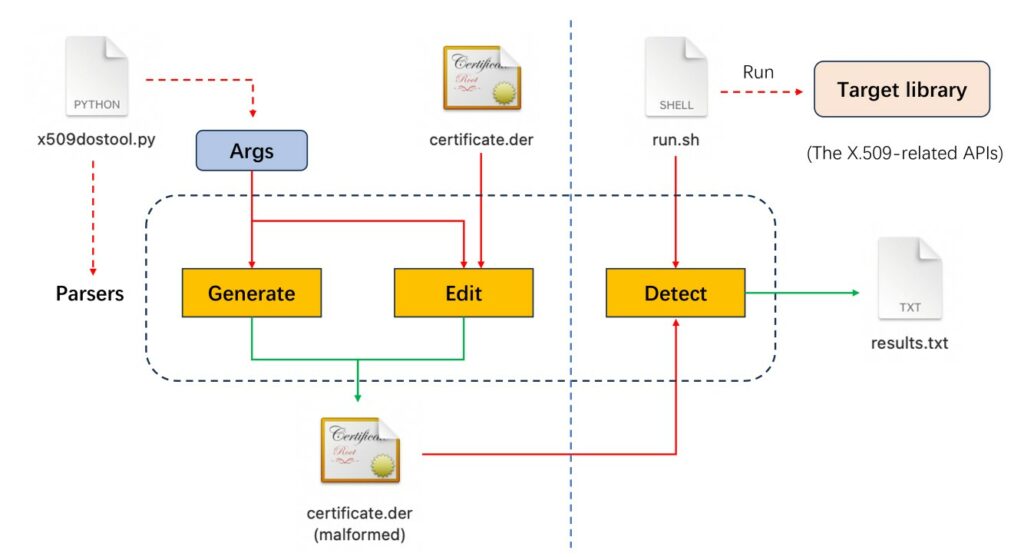

Para validar aún más esta observación, el equipo de investigación realizó un análisis sistemático de las implementaciones de código en varias bibliotecas criptográficas vulnerables a ataques DoS. En el proceso, demostraron la viabilidad de utilizar certificados X.509 malformados como vector de ataque para explotar y detectar problemas de DoS en criptografía. bibliotecas.

Las principales contribuciones de este trabajo incluyen los siguientes tres puntos:

Esta sección se detalla en la Sección 1 del artículo. Además, para comprender mejor el contenido de los capítulos posteriores, se recomienda a los lectores consultar la introducción a los conocimientos básicos en la Sección 2 del artículo para comprender mejor los aspectos matemáticos de las curvas elípticas, ASN.1 y X.509.

En este trabajo, los investigadores se centraron en este ataque y analizaron en profundidad los mecanismos y métodos de explotación de una serie de vulnerabilidades relacionadas con ataques DoS en bibliotecas criptográficas. Mediante herramientas automatizadas, descubrieron 18 nuevas vulnerabilidades en siete bibliotecas criptográficas importantes. Posteriormente, las demostraron. Vulnerabilidades en dos escenarios reales: el protocolo de enlace TLS recíproco en sitios web HTTPS y la verificación de firmas en sistemas macOS/iOS de Apple.

Los resultados experimentales demuestran la viabilidad de sus certificados X.509 malformados para detectar y explotar vulnerabilidades de denegación de servicio (DoS) en bibliotecas criptográficas. También revelan que los ataques DoS X.509 representan una amenaza de seguridad generalizada, pero poco estudiada, que merece mayor atención. Asimismo, analizan las causas fundamentales de estos ataques y proponen una serie de posibles estrategias de mitigación.

En el futuro, el equipo de investigación espera que este trabajo contribuya a aumentar la concienciación de la comunidad de seguridad sobre las vulnerabilidades criptográficas y los métodos de ataque, e inspire a más investigadores a explorar mecanismos eficaces de detección y defensa, promoviendo conjuntamente la construcción de sistemas criptográficos y la protección. Seguridad del usuario.

Redazione

Redazione

Expertos de Palo Alto Networks han identificado un nuevo grupo de hackers vinculado al Partido Comunista Chino. Unit 42, la división de inteligencia de amenazas de la compañía con sede en Californi...

Los sistemas de Inteligencia Artificial Generativa (GenAI) están revolucionando la forma en que interactuamos con la tecnología, ofreciendo capacidades extraordinarias en la creación de texto, imá...

La Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA) ha añadido una vulnerabilidad crítica en la popular utilidad Sudo, utilizada en sistemas Linux y similares a Unix...

El Departamento de Justicia de EE. UU. recibió autorización judicial para realizar una inspección remota de los servidores de Telegram como parte de una investigación sobre explotación infantil. ...

Importantes agencias de todo el mundo han alertado sobre una amenaza crítica a la infraestructura de red: vulnerabilidades en los dispositivos Cisco Adaptive Security Appliance (ASA) y Firepower han ...