Redazione RHC : 11 septiembre 2025 14:18

En la conferencia de seguridad DefCon, investigadores presentaron una importante cadena de exploits que permite a los atacantes obtener permisos de administrador para los sistemas de entretenimiento de vehículos a través de Apple CarPlay.

El ataque, conocido como «Pwn My Ride», se dirige a una serie de vulnerabilidades en los protocolos que rigen el funcionamiento de CarPlay inalámbrico. Estas vulnerabilidades pueden explotarse para ejecutar código de forma remota (RCE) en la unidad multimedia del vehículo, lo que pone en peligro la seguridad del sistema.

El ataque, en su naturaleza, consiste en una secuencia de debilidades inherentes a los protocolos que rigen CarPlay inalámbrico. Esto permite la ejecución remota de código en la unidad multimedia del vehículo, lo que potencialmente permite a los atacantes tomar el control del sistema.

La causa principal de este exploit es CVE-2025-24132, un grave desbordamiento del búfer de pila dentro del SDK del protocolo AirPlay. Los investigadores de Oligo Security han detallado cómo se activa esta falla cuando un intruso se infiltra en la red Wi-Fi del vehículo.

La vulnerabilidad afecta a una amplia gama de dispositivos que utilizan versiones del SDK de AirPlay Audio anteriores a la 2.7.1, versiones del SDK de AirPlay Video anteriores a la 3.6.0.126, así como versiones específicas del complemento de comunicaciones CarPlay.

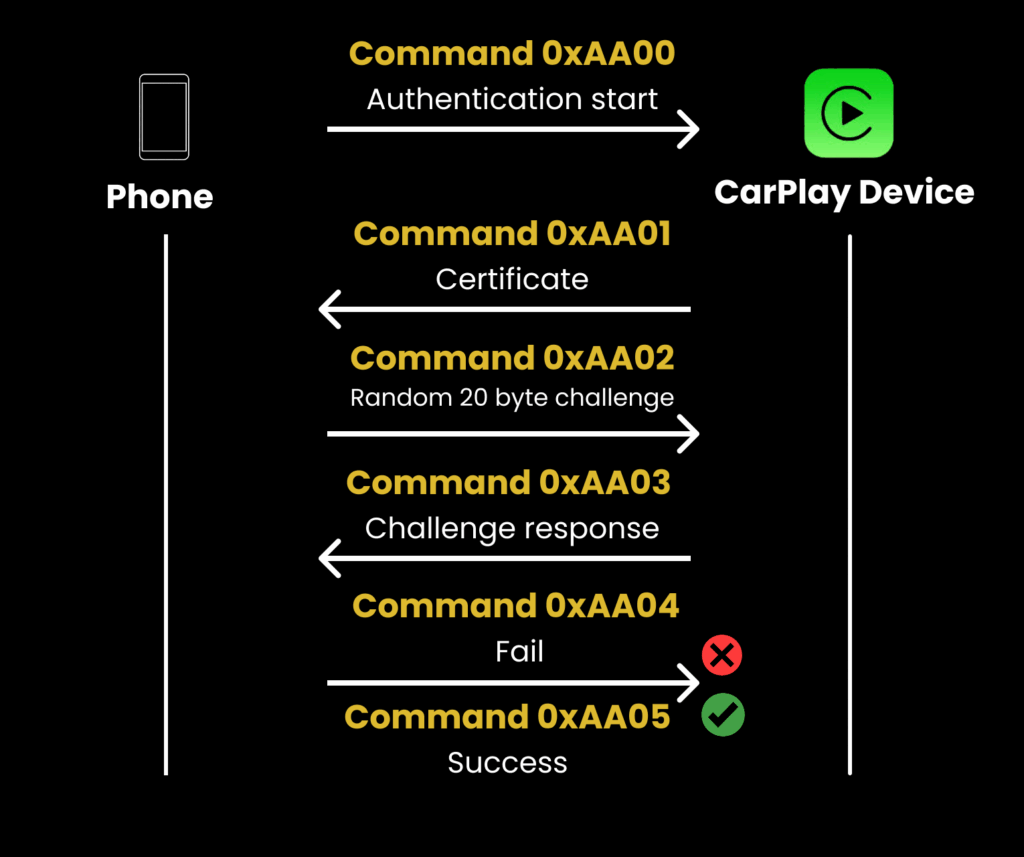

Al explotar este desbordamiento del búfer de pila, un atacante puede ejecutar código arbitrario con privilegios elevados, tomando así el control del sistema de infoentretenimiento. El ataque comienza atacando la fase inicial de conexión inalámbrica de CarPlay, que se basa en dos protocolos clave: iAP2 (iPod Accessories Protocol) por Bluetooth y AirPlay por Wi-Fi.

Redazione

Redazione

Un comando de servicio casi olvidado ha vuelto a cobrar protagonismo tras ser detectado en nuevos patrones de infección de dispositivos Windows. Considerado durante décadas una reliquia de los inici...

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...