Redazione RHC : 14 agosto 2025 13:14

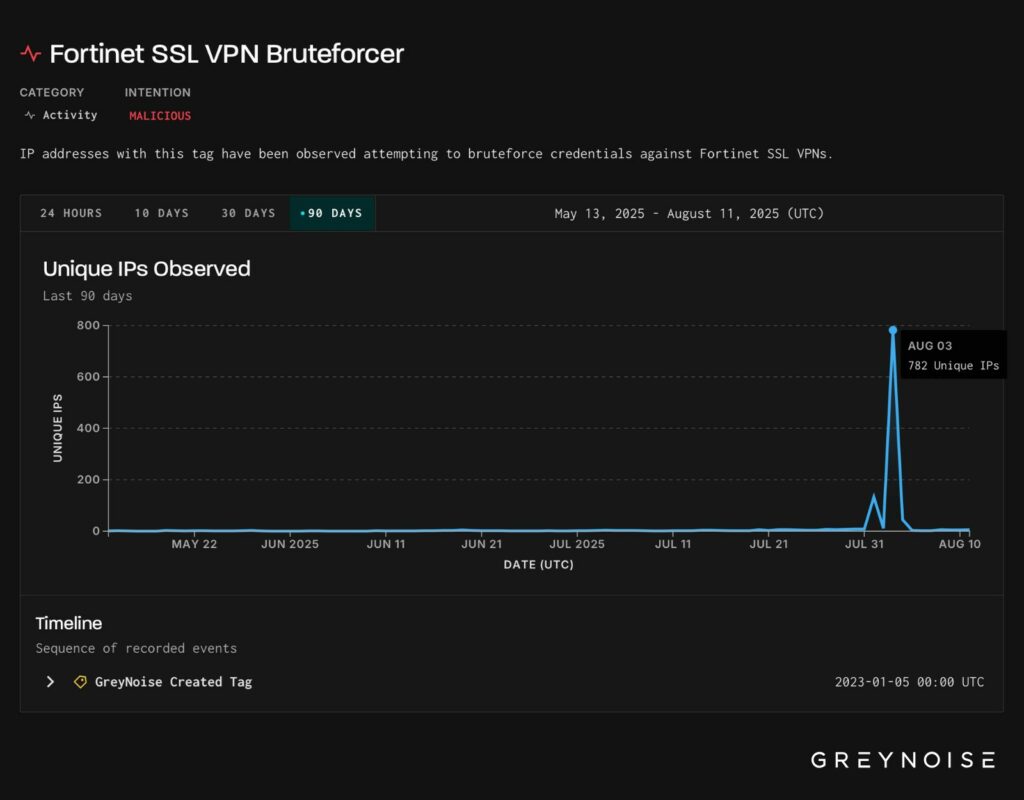

GreyNoise detectó dos oleadas importantes de ataques a dispositivos Fortinet a principios de agosto de 2025. La primera, un ataque de fuerza bruta dirigido a la VPN SSL de Fortinet el 3 de agosto, fue seguida por un cambio abrupto a FortiManager el 5 de agosto, con una nueva firma de tráfico. Los investigadores advierten que estos picos de actividad preceden a la publicación de vulnerabilidades críticas en el 80 % de los casos

Según GreyNoise, el pico del 3 de agosto involucró intentos de inicio de sesión basados en diccionarios en la VPN SSL de FortiOS. La huella digital de la red JA4+, que utiliza huellas digitales TLS para clasificar el tráfico cifrado, indicó una posible coincidencia con la actividad observada en junio. Este tráfico provino de una dirección IP residencial asociada con el ISP Pilot Fiber Inc. Si bien esto no prueba una atribución específica, los investigadores sugieren la reutilización del mismo conjunto de herramientas o infraestructura.

El 5 de agosto se observó una situación diferente. El atacante cambió de SSL VPN a FortiManager e inició ataques de fuerza bruta contra el servicio FGFM, parte del sistema de gestión de Fortinet. Aunque los filtros de GreyNoise seguían activándose en la antigua etiqueta «Fortinet SSL VPN Bruteforcer», la firma de tráfico había cambiado. El nuevo flujo ya no coincidía con FortiOS, sino con el perfil de FortiManager, concretamente FGFM. Esto indica un cambio en la segmentación utilizando las mismas herramientas o una continuación de la campaña con un nuevo enfoque.

GreyNoise enfatiza que estos análisis no suelen ser exploratorios, ya que las actividades exploratorias tienen un alcance amplio, una frecuencia moderada y no implican la adivinación de contraseñas. En este caso, la actividad parece ser una fase preparatoria antes de un intento de explotación. El objetivo puede no ser simplemente descubrir endpoints accesibles, sino realizar un reconocimiento preliminar y evaluar el valor de los objetivos potenciales, seguido de un ataque a una vulnerabilidad real no revelada.

Según las estadísticas de GreyNoise, los picos de actividad, en particular los marcados con esta etiqueta, tienen una alta correlación con futuros CVE en los productos de Fortinet. La mayoría de estos incidentes concluyen con la publicación de una vulnerabilidad en un plazo de seis semanas. Por lo tanto, los responsables de seguridad no deben atribuirlos a intentos de explotar errores cerrados hace tiempo. Al contrario, es hora de reforzar las defensas, especialmente en las interfaces externas, y restringir el acceso a los paneles administrativos mediante IP.

GreyNoise también ha publicado una lista de las direcciones IP involucradas en ambas oleadas de ataques y recomienda bloquearlas en todos los dispositivos Fortinet.

Según los analistas, el mismo grupo está detrás de estas direcciones, realizando pruebas adaptativas y ajustando tácticas en tiempo real. En este sentido, las empresas que utilizan FortiGate, FortiManager o la VPN SSL de Fortinet deberían reforzar urgentemente las políticas de autenticación, habilitar la protección contra ataques de fuerza bruta, aplicar límites de velocidad y, si es posible, restringir el acceso a las interfaces de administración a VPN de confianza o listas blancas de IP.

Redazione

Redazione

Google ha presentado una nueva herramienta de IA para Drive para escritorio. Se dice que el modelo se ha entrenado con millones de muestras reales de ransomware y puede suspender la sincronización pa...

Expertos de Palo Alto Networks han identificado un nuevo grupo de hackers vinculado al Partido Comunista Chino. Unit 42, la división de inteligencia de amenazas de la compañía con sede en Californi...

Los sistemas de Inteligencia Artificial Generativa (GenAI) están revolucionando la forma en que interactuamos con la tecnología, ofreciendo capacidades extraordinarias en la creación de texto, imá...

La Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA) ha añadido una vulnerabilidad crítica en la popular utilidad Sudo, utilizada en sistemas Linux y similares a Unix...

El Departamento de Justicia de EE. UU. recibió autorización judicial para realizar una inspección remota de los servidores de Telegram como parte de una investigación sobre explotación infantil. ...