Redazione RHC : 16 septiembre 2025 11:37

Un investigador de seguridad desarrolló recientemente un exploit sin necesidad de hacer clic para el demonio del kernel SMB3 de Linux (ksmbd), que aprovecha dos vulnerabilidades específicas. Este exploit permite la ejecución remota de código (RCE) en modo kernel sin interacción del usuario, lo que representa una amenaza significativa para los sistemas vulnerables.

El primer error, identificado como CVE-2023-52440, implica un desbordamiento de SLUB en el método ksmbd_decode_ntlmssp_auth_blob(). Este error ocurre durante la autenticación NTLM, cuando el usuario controla la longitud de la clave de sesión (sess_key_len).

Configurar esta longitud demasiado alta puede sobrescribir la memoria adyacente, lo que permite la ejecución de código arbitrario. El exploit se probó en Linux versión 6.1.45, con todas las mitigaciones estándar habilitadas, como SMAP, SMEP, KPTI, KASLR y otras.

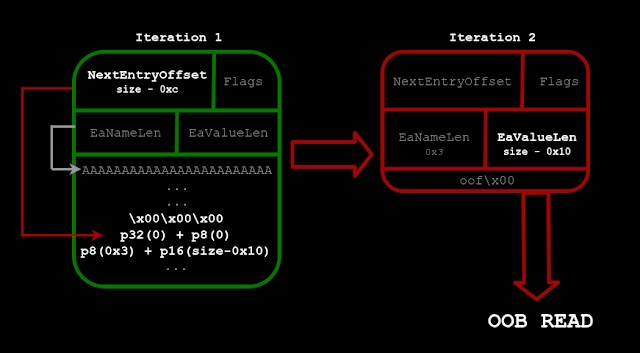

El segundo error, CVE-2023-4130, es una vulnerabilidad de lectura fuera de límites (OOB). En el método smb2_set_ea(). Esta falla permite a un usuario autenticado leer datos confidenciales de la memoria del núcleo aprovechando el manejo incorrecto de los atributos extendidos (xattr) en archivos compartidos a través de SMB3. La combinación de estas dos vulnerabilidades permite un control total del sistema objetivo.

El exploit desarrollado utiliza una técnica de pulverización de pila para manipular la memoria del montón, creando condiciones favorables para la ejecución de código malicioso. Una vez que se obtiene acceso a la memoria del núcleo, se ejecuta una cadena de retorno (ROP) para ejecutar un shell inverso, obteniendo así el control remoto del sistema. Este proceso ocurre sin interacción del usuario, lo que hace que el ataque sea particularmente insidioso.

El investigador probó el exploit en un sistema con un solo núcleo x86_64, pero observó que en sistemas multinúcleo, la fiabilidad del exploit disminuye debido a la gestión de las asignaciones de memoria por CPU. Además, el exploit puede causar inestabilidad en el sistema objetivo, lo que requiere intervención para restaurar la estabilidad después de la ejecución del ataque.

Para mitigar esta vulnerabilidad, se recomienda actualizar el sistema a la última versión del kernel de Linux, ya que las versiones posteriores a la 6.1.45 corrigieron ambas vulnerabilidades. Además, es importante configurar correctamente los permisos de acceso a los recursos compartidos SMB, limitando el acceso de escritura únicamente a usuarios autorizados. Deshabilitar la exposición de ksmbd a Internet y monitorear activamente la actividad sospechosa puede ayudar a reducir el riesgo de explotación de esta vulnerabilidad.

Este caso destaca la importancia de mantener los sistemas actualizados y aplicar las mejores prácticas de seguridad para prevenir ataques sofisticados como este. La comunidad de investigación en seguridad continúa monitoreando y analizando estas vulnerabilidades para mejorar la protección de los sistemas informáticos.

Redazione

Redazione

Un comando de servicio casi olvidado ha vuelto a cobrar protagonismo tras ser detectado en nuevos patrones de infección de dispositivos Windows. Considerado durante décadas una reliquia de los inici...

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...