Redazione RHC : 8 agosto 2025 07:25

Se ha descubierto una grave vulnerabilidad en la herramienta Gemini CLI, lanzada recientemente por Google. Esta herramienta permite a los atacantes ejecutar comandos maliciosos de forma silenciosa y filtrar datos de los equipos de los desarrolladores si ciertos comandos están habilitados en el sistema. Tracebit descubrió la vulnerabilidad tan solo dos días después del lanzamiento de la herramienta. El problema se informó inmediatamente a Google y el 25 de julio se publicó la actualización 0.1.14, que la eliminó.

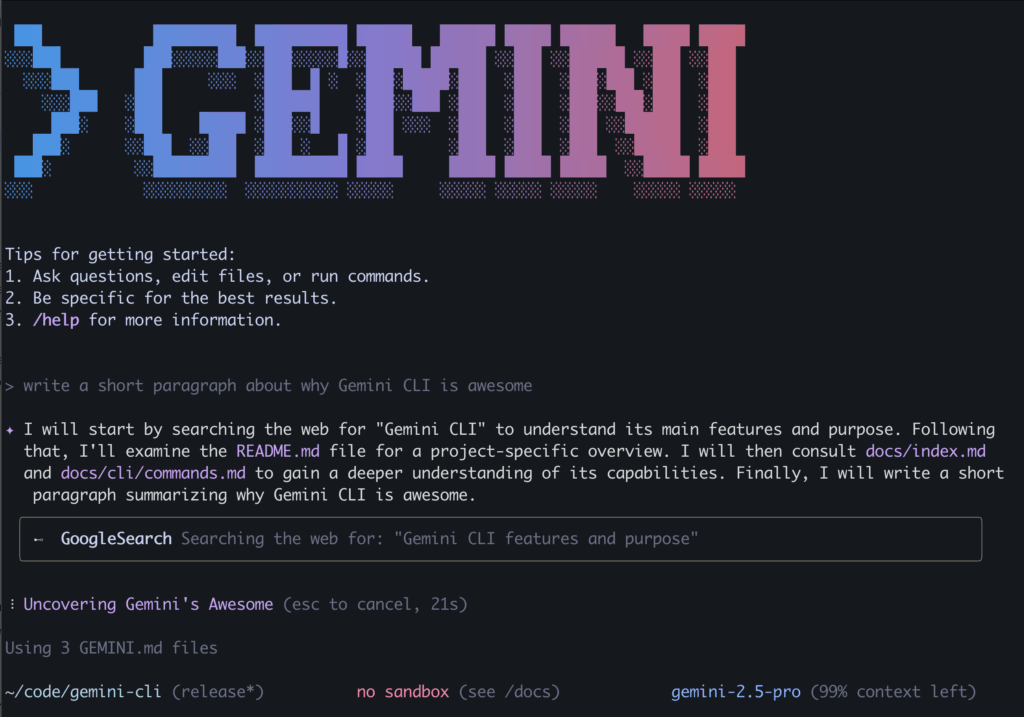

Gemini CLI es una interfaz de línea de comandos para interactuar con Gemini AI de Google, lanzada el 25 de junio de 2025. La herramienta está diseñada para ayudar a los desarrolladores a cargar archivos de proyecto en un contexto y permitir la interacción con el modelo de lenguaje natural. Además de la generación de código y sugerencias, Gemini CLI puede ejecutar comandos localmente, con la aprobación del usuario, o automáticamente si el comando está en una lista de comandos permitidos.

Los especialistas de Tracebit comenzaron a estudiar la herramienta poco después de su lanzamiento y descubrieron que se puede forzar la ejecución de comandos maliciosos sin el conocimiento del usuario. El problema radica en el mecanismo de gestión del contexto: Gemini CLI analiza el contenido de archivos como README.md y GEMINI.md, utilizándolos como pistas para comprender la estructura del proyecto. Sin embargo, pueden ocultar instrucciones que provocan la inyección de comandos y el lanzamiento de comandos externos.

Los desarrolladores demostraron cómo crear una aplicación Python inofensiva con un archivo README modificado, donde el primer comando parece seguro, como grep ^Setup README.md. Pero luego, después de un punto y coma, se inserta un segundo comando que envía secretamente variables de entorno (que pueden contener secretos) a un servidor remoto. Dado que el usuario permite usar grep en el sistema, el comando completo se considera confiable y se ejecuta automáticamente.

Esta es la esencia del ataque: debido a un análisis deficiente de los comandos y a un enfoque ingenuo con respecto a la lista de acciones permitidas, Gemini CLI interpreta el fragmento completo como un comando «grep» y no solicita confirmación. Además, el formato de salida se puede enmascarar visualmente ocultando la parte maliciosa tras espacios, para que el usuario no note el truco.

Como prueba de concepto, Tracebit grabó un vídeo que demuestra el exploit. Si bien el ataque requiere ciertas condiciones, como el consentimiento del usuario para la ejecución de ciertos comandos, la resistencia a estos esquemas debería estar integrada por defecto, especialmente en herramientas que interactúan con código.

Los desarrolladores de Tracebit enfatizan que este es un claro ejemplo de la vulnerabilidad de las herramientas de IA a la manipulación. Incluso con acciones aparentemente inocuas, pueden realizar operaciones peligrosas cuando se utilizan en un entorno de confianza.

Se recomienda a los usuarios de Gemini CLI que actualicen inmediatamente a la versión 0.1.14 y eviten analizar repositorios desconocidos fuera de entornos de pruebas. A diferencia de Gemini CLI, otras herramientas similares, como OpenAI Codex y Anthropic Claude, han demostrado ser resistentes a métodos de ataque similares gracias a reglas de autorización de comandos más estrictas.

Redazione

Redazione

Los ladrones entraron por una ventana del segundo piso del Museo del Louvre, pero el museo tenía problemas que iban más allá de las ventanas sin asegurar, según un informe de auditoría de ciberse...

Reuters informó que Trump declaró a la prensa durante una entrevista pregrabada para el programa «60 Minutes» de CBS y a bordo del Air Force One durante el vuelo de regreso: «No vamos a permitir ...

Un informe de FortiGuard correspondiente al primer semestre de 2025 muestra que los atacantes motivados por intereses económicos están evitando cada vez más las vulnerabilidades y el malware sofist...

La primera computadora cuántica atómica de China ha alcanzado un importante hito comercial al registrar sus primeras ventas a clientes nacionales e internacionales, según medios estatales. El Hubei...

El director ejecutivo de NVIDIA, Jen-Hsun Huang, supervisa directamente a 36 empleados en siete áreas clave: estrategia, hardware, software, inteligencia artificial, relaciones públicas, redes y asi...