Luca Galuppi : 31 octubre 2025 15:24

AzureHound, que forma parte de la suite BloodHound , nació como una herramienta de código abierto para ayudar a los equipos de seguridad y a los equipos rojos a identificar vulnerabilidades y rutas de escalamiento en entornos de Microsoft Azure y Entra ID .

Hoy en día, sin embargo, es cada vez más utilizado por grupos criminales y actores patrocinados por estados para fines muy diferentes: mapear infraestructuras en la nube, identificar roles privilegiados y planificar ataques dirigidos.

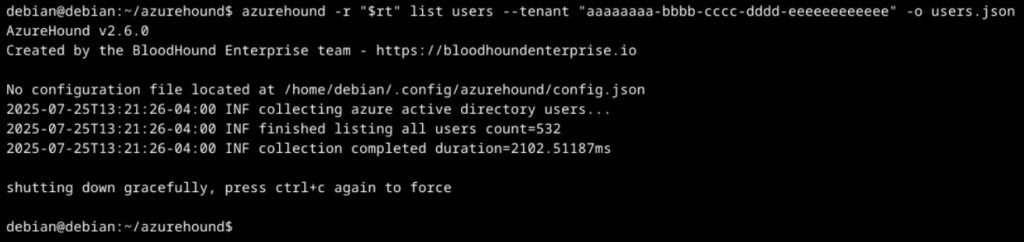

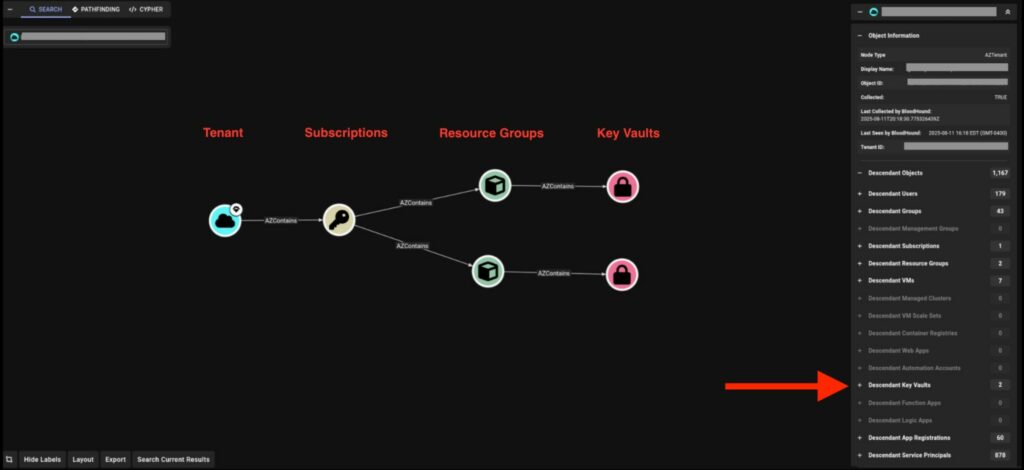

Escrito en Go y disponible para Windows, Linux y macOS, AzureHound consulta las API de Microsoft Graph y Azure REST para recopilar información sobre identidades, roles, aplicaciones y recursos en su inquilino.

Su funcionamiento, diseñado con fines legítimos, también resulta útil para quienes desean dirigirse a:

En otras palabras, AzureHound permite automatizar la fase de reconocimiento que, en el pasado, requería tiempo y habilidades manuales, transformando el reconocimiento en la nube en un proceso rápido y preciso.

Durante 2025, varios grupos de ciberdelincuentes adoptaron AzureHound con fines ofensivos.

Según el análisis de inteligencia de amenazas, Curious Serpens (también conocido como Peach Sandstorm ), Void Blizzard y el grupo Storm-0501 emplearon la herramienta para enumerar entornos de Entra ID, detectar configuraciones erróneas y planificar escalamientos de privilegios.

Esto demuestra cómo las herramientas diseñadas para la seguridad pueden convertirse en una parte integral de las campañas de intrusión, especialmente cuando los entornos en la nube no se supervisan adecuadamente.

Tras obtener acceso inicial a un inquilino de Azure mediante credenciales comprometidas, phishing o cuentas de servicio vulnerables, los ciberdelincuentes ejecutan AzureHound para:

Esta visibilidad le permite planificar con precisión los siguientes pasos: desde la escalada hasta el movimiento lateral, pasando por la exfiltración de datos o el despliegue de ransomware.

Las organizaciones que utilizan Azure y Microsoft Entra ID deben implementar controles específicos para detectar y bloquear comportamientos anómalos relacionados con el uso indebido de herramientas como AzureHound.

Supervise las API en busca de patrones de enumeración inusuales en las API de gráficos y REST.

Cree alertas sobre consultas o solicitudes masivas con agentes de usuario sospechosos.

Restringir los permisos de las aplicaciones y de las entidades de servicio, adoptando el principio de mínimo privilegio.

Aplique la autenticación multifactor (MFA) y controles estrictos a las cuentas sincronizadas con privilegios elevados.

Integre reglas de búsqueda en los SIEM (como Microsoft Sentinel o Defender XDR) para detectar comportamientos que puedan estar relacionados con la recopilación automática de datos.

AzureHound es un ejemplo concreto de cómo las herramientas diseñadas para mejorar la seguridad pueden convertirse en un arma en las manos equivocadas.

Comprender cómo se abusa de estas herramientas es fundamental para desarrollar estrategias de defensa eficaces, aumentar la visibilidad en los entornos de la nube y reducir el tiempo de respuesta en caso de una vulneración.

Solo conociendo las mismas técnicas utilizadas por los atacantes es posible anticiparse a ellas y mantener el control de su infraestructura digital.

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...

Dos graves vulnerabilidades en el sistema operativo AIX de IBM podrían permitir a atacantes remotos ejecutar comandos arbitrarios en los sistemas afectados, lo que ha llevado a la compañía a public...

Masimo, una empresa estadounidense que desarrolla tecnologías de monitorización médica, ha ganado otra batalla legal contra Apple . Un jurado federal le otorgó 634 millones de dólares por infring...

El software espía (también conocido como aplicaciones espía) representa una de las amenazas más insidiosas y peligrosas de la era digital. Se trata de programas maliciosos diseñados para infiltra...