Luca Stivali : 3 noviembre 2025 07:20

En los últimos días, la supuesta filtración de datos de Ernst & Young (EY) se ha convertido en uno de los temas más debatidos en el panorama internacional de la ciberseguridad.

Decidí reconstruir la historia paso a paso, partiendo de la evidencia técnica compartida por Recorded Future y el análisis de Neo Security , para comprender no solo cómo se produjo la exposición, sino también qué puede enseñarnos sobre el control de activos digitales en entornos de nube complejos como el de EY.

El archivo, en formato .BAK , era accesible sin autenticación y podría haber contenido información confidencial , como claves API, credenciales de servicio y tokens de autenticación.

Recientemente se han producido interrupciones en los servicios de AWS y Microsoft Azure debido a configuraciones de acceso incorrectas. Estos incidentes hacen que la nube parezca una fortaleza frágil, vulnerable a un simple fallo o error de configuración.

El incidente, aunque se resolvió rápidamente y sin evidencia de acceso malicioso, plantea interrogantes sobre la seguridad posterior a la adquisición y la gestión de la superficie de ataque en la nube .

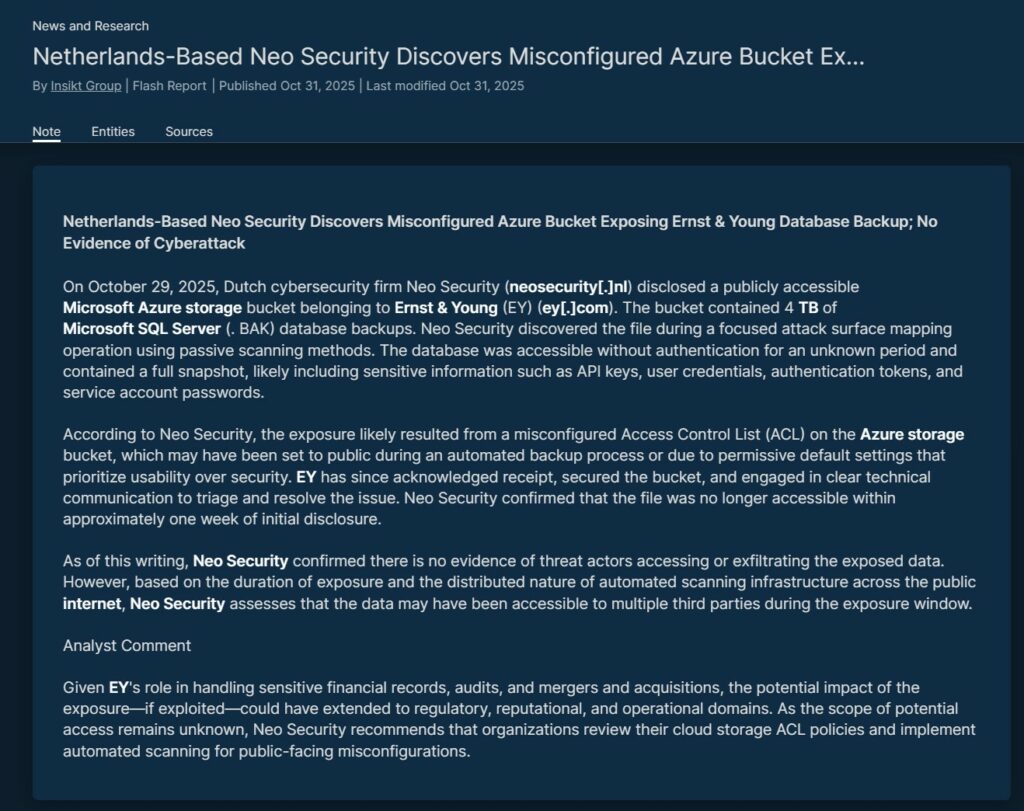

Tal y como se explica en la publicación oficial de Neo Security y en el informe de Recorded Future , el descubrimiento se realizó durante una operación de mapeo de la superficie de ataque destinada a identificar las vulnerabilidades públicas de grandes organizaciones internacionales.

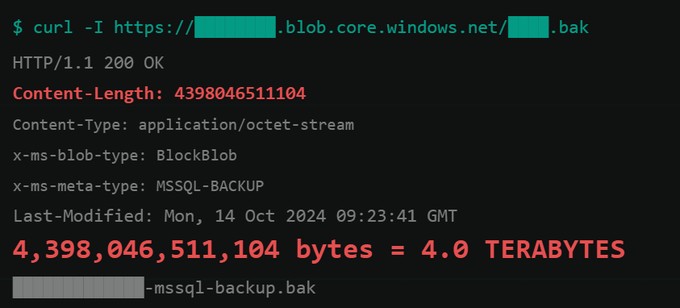

Durante el escaneo, el equipo detectó un archivo .BAK accesible sin autenticación y realizó una solicitud HEAD , una solicitud HTTP que les permite leer solo los encabezados del archivo sin descargarlo.

La respuesta — HTTP 200 OK con una Content-Length de aproximadamente 4 TB — fue suficiente para comprender que se trataba de una copia de seguridad de tamaño impresionante , que potencialmente contenía datos internos de gran valor.

Mediante un análisis de los metadatos DNS y SOA , se vinculó el bucket al dominio ey.com , rastreándolo hasta la infraestructura de EY.

Posteriormente, los investigadores identificaron el archivo como una copia de seguridad completa de Microsoft SQL Server , que incluía no solo el esquema y los datos de la aplicación, sino también posibles credenciales, claves API, tokens OAuth y contraseñas de servicio.

Neo Security describe su trabajo no como una simple actividad de escaneo, sino como un verdadero “mapeo de riesgos digitales” , destinado a identificar aquello que las propias organizaciones a menudo desconocen que poseen.

Durante este mapeo, el equipo detectó la anomalía en Azure y, a través de una serie de solicitudes HTTP pasivas, confirmó que el bucket era de acceso público y contenía un archivo de copia de seguridad de aproximadamente 4 TB.

Según los investigadores, la causa radica en una ACL (Lista de Control de Acceso) configurada incorrectamente: probablemente un proceso de copia de seguridad automatizado configurado como público debido a una configuración predeterminada demasiado permisiva.

Tras el informe, EY respondió rápidamente, cerrando la incidencia en aproximadamente una semana y trabajando con Neo Security durante la fase de análisis inicial.

Aunque no hay pruebas de filtración, el equipo destaca que los datos “podrían haber sido visibles para múltiples partes durante ese período”, dada la presencia constante de escáneres automatizados en el ciberespacio.

En su artículo, Neo Security amplía el debate con un ejemplo concreto que ilustra perfectamente lo que sucede cuando un activo en la nube se vuelve público, aunque solo sea por unos minutos.

El autor relata un incidente anterior en el sector fintech , en el que un ingeniero configuró accidentalmente un bucket de Amazon S3 como público y luego, tras solo cinco minutos, corrigió el error, creyendo que estaba a salvo.

No fue así en absoluto. En esos pocos minutos, toda la base de datos —con datos personales, credenciales y secretos de la empresa— ya había sido interceptada y copiada .

Los atacantes no realizan escaneos al azar. Despliegan miles de escáneres automatizados en todos los rincones de Internet.

¿Dispositivos IoT comprometidos? Botnets. ¿Routers domésticos hackeados? Botnets. ¿Instancias en la nube hackeadas? Botnets.

(Neo Security, “La bomba de tiempo de 4 TB”)

Estas redes de escáneres distribuidos no “navegan” como los usuarios humanos: constantemente recorren todo el espacio IPv4 (más de 4.300 millones de direcciones) en minutos , aprovechando una infraestructura masivamente paralela optimizada para un único propósito: encontrar datos expuestos .

Es una especie de «fiebre del oro automatizada», donde cada segundo cuenta. Cada nuevo bucket de S3, blob de Azure o almacenamiento GCS mal configurado se convierte inmediatamente en el objetivo de miles de solicitudes simultáneas.

El tiempo que separa el estado de mala configuración del estado de exfiltración ya no se mide en horas o minutos, sino en segundos .

En el caso citado por Neo Security, la empresa víctima registró un aumento anormal del 400% en el tráfico de su sitio web durante esos cinco minutos de exposición: no se trataba de usuarios, sino de bots automatizados que escanearon todos los puntos de conexión en busca de otros puntos de entrada.

Pocos minutos después, la base de datos ya circulaba en los circuitos clandestinos y la empresa, aplastada por el daño a su reputación y los costes legales, nunca se recuperó.

Este ejemplo no pretende dramatizar, sino aclarar un punto fundamental:

En un mundo donde las redes de bots escanean toda la Internet en tiempo real, no existe el concepto de «fallo temporal». Incluso unos pocos instantes de exposición son suficientes para que los datos sean detectados, copiados y difundidos.

Tras la divulgación de la información, EY emitió un comunicado oficial:

Hace varios meses, EY tuvo conocimiento de una posible exposición de datos e inmediatamente solucionó el problema. No se ha visto afectada ninguna información de clientes, datos personales ni datos confidenciales de EY. El problema se limitó a una entidad que fue adquirida por EY Italia y no estaba conectada a los sistemas globales de nube y tecnología de EY.

La empresa aclara que el incidente no involucró a la red global, sino a una entidad adquirida por EY Italia , separada de la infraestructura central del grupo.

La declaración de EY tiene un tono tranquilizador, pero destaca un punto crítico que a menudo se subestima: la gestión de la seguridad en las entidades adquiridas .

Toda adquisición conlleva infraestructura, procedimientos y, en ocasiones, vulnerabilidades heredadas. Si estos entornos no se integran y no se rigen por los mismos estándares globales, pueden convertirse en puntos ciegos en el perímetro de seguridad.

En el caso de EY, no se trató de un ataque sofisticado, sino de una mala configuración en un entorno heredado. Sin embargo, en un contexto global y distribuido, un solo bucket olvidado puede tener un enorme impacto en la reputación, incluso sin una filtración de datos real.

En su comentario final, el analista del equipo CTI de Recorded Future recuerda que, dado el papel de EY en la gestión de auditoría, finanzas y fusiones y adquisiciones , dicha exposición —de haber sido explotada— podría haber tenido consecuencias regulatorias, operativas y de reputación .

La empresa recomienda:

El caso de EY demuestra que la seguridad en la nube hoy en día no depende solo de cortafuegos o cifrado, sino de un conocimiento integral de los activos digitales . Un único bucket mal configurado puede convertirse en una bomba de 4 terabytes, lista para explotar y dañar la reputación de un gigante global.

Ya sea que el origen sea una empresa adquirida en Italia o un proceso de copia de seguridad automatizado, la lección sigue siendo la misma:

“No puedes defender lo que no sabes que te pertenece.”

No puedes proteger lo que no sabes que te pertenece: una frase que resume a la perfección la esencia de la seguridad moderna en la nube.

Fuentes:

Luca Stivali

Luca Stivali

OpenAI ha presentado Aardvark, un asistente autónomo basado en el modelo GPT-5 , diseñado para encontrar y corregir automáticamente vulnerabilidades en el código de software. Esta herramienta de I...

Hoy en día, muchos se preguntan qué impacto tendrá la expansión de la Inteligencia Artificial en nuestra sociedad. Entre las mayores preocupaciones se encuentra la pérdida de millones de empleos ...

Análisis de RHC de la red “BHS Links” y la infraestructura global automatizada de SEO Black Hat. Un análisis interno de Red Hot Cyber sobre su dominio ha descubierto una red global de SEO Black ...

Recientemente publicamos un artículo en profundidad sobre el «robo del siglo» en el Louvre , en el que destacamos cómo la seguridad física ( acceso, control ambiental, vigilancia ) está ahora es...

Los usuarios que buscan optimizar al máximo el espacio en Windows han batido un nuevo récord. El entusiasta @XenoPanther ha logrado reducir el tamaño de una copia en ejecución de Windows 7 a tan s...