Redazione RHC : 3 noviembre 2025 07:31

Análisis de RHC de la red “BHS Links” y la infraestructura global automatizada de SEO Black Hat.

Un análisis interno de Red Hot Cyber sobre su dominio ha descubierto una red global de SEO Black Hat llamada “BHS Links”, capaz de manipular los algoritmos de Google mediante backlinks automatizados y contenido sintético.

Muchos de estos sitios, alojados en redes proxy distribuidas en Asia, generaban backlinks automatizados y contenido sintético con el objetivo de manipular los algoritmos de clasificación de los motores de búsqueda .

Estas infraestructuras combinaban direcciones IP rotatorias, proxies residenciales y bots de publicación para simular tráfico y señales de autoridad, una estrategia diseñada para hacer que el ataque fuera indistinguible de la actividad orgánica y para eludir los controles automáticos de los motores de búsqueda.

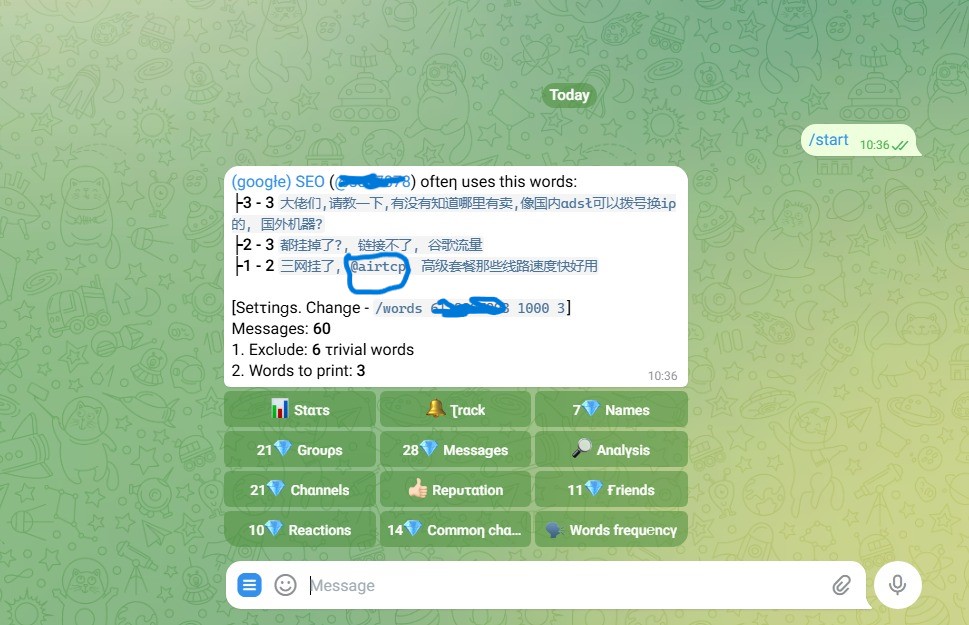

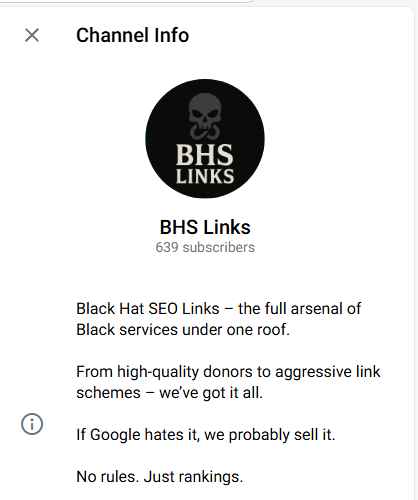

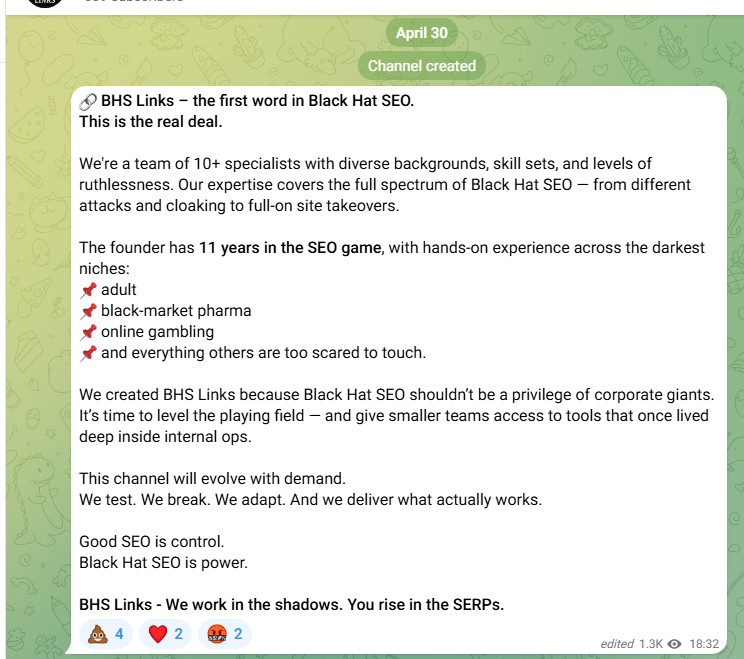

Sin embargo, durante la investigación, entre los diversos grupos observados, uno en particular atrajo la atención debido a su tamaño, coherencia y persistencia operativa: la red no asiática llamada “BHS Links”, activa desde al menos mayo de 2025.

A diferencia de los grupos asiáticos fragmentados, BHS Links se presenta como un ecosistema estructurado de “SEO Black Hat como servicio”, que utiliza automatización, técnicas antiforenses y dominios comprometidos para vender clasificaciones temporales a clientes anónimos en diversos sectores, a menudo con un alto riesgo reputacional (juegos de azar, farmacéutico, comercio, contenido para adultos).

La infraestructura de BHS Links comprende docenas de dominios coordinados, entre ellos:

Cada dominio actúa como un nodo de redistribución: agrega backlinks , genera nuevas páginas, replica código HTML de sitios legítimos y enlaza al canal oficial de Telegram t.me/bhs_links.

Muchos dominios están protegidos por Cloudflare y alojados en servidores offshore , lo que dificulta su rastreo. Los registros forenses también indican un filtrado selectivo de Googlebot y patrones de ocultamiento deliberados.

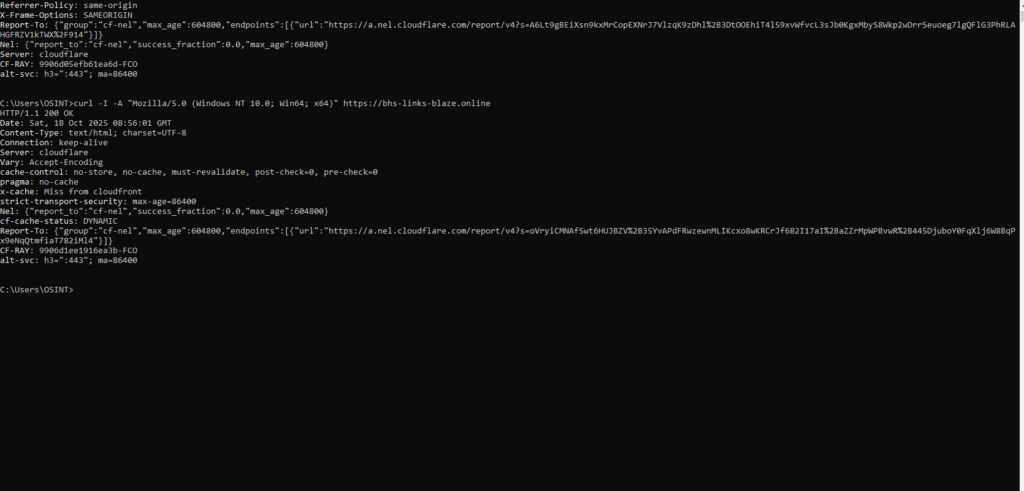

Una prueba realizada por RHC utilizando curl con diferentes User-Agents puso de manifiesto un comportamiento de ocultamiento selectivo, una práctica prohibida por Google Search Essentials.

C:UsersOSINT>curl -I -A "Googlebot/2.1 (+http://www.google.com/bot.html)" https://bhs-links-blaze.online

HTTP/1.1 403 Prohibido

Servidor: Cloudflare

C:UsersOSINT>curl -I -A "Mozilla/5.0 (Windows NT 10.0; Win64; x64)" https://bhs-links-blaze.online

HTTP/1.1 200 OK

Servidor: Cloudflare

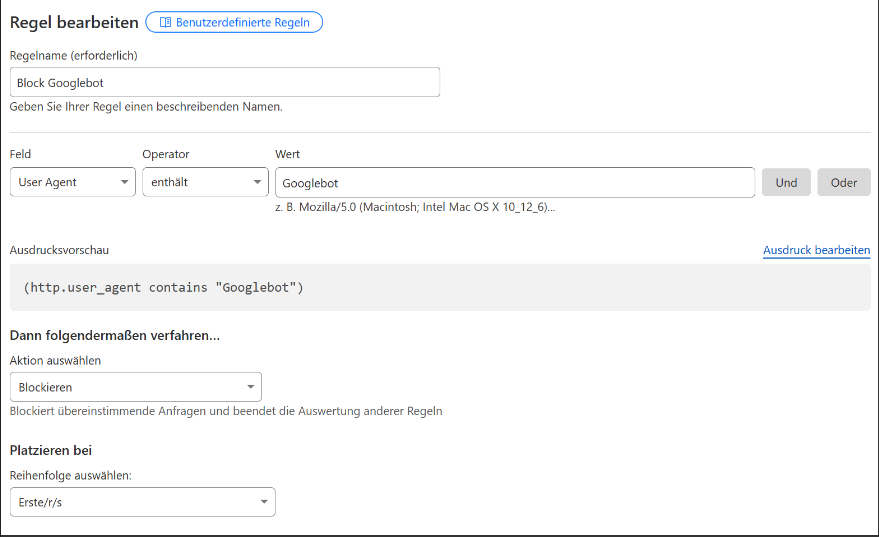

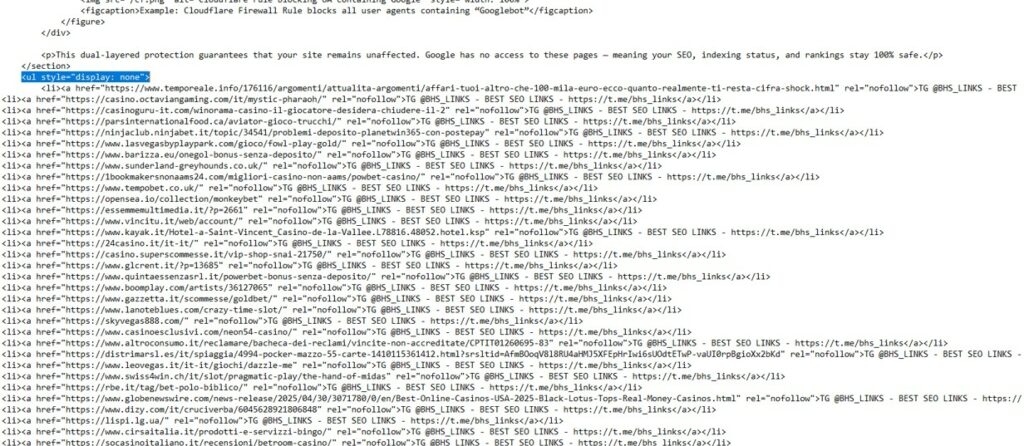

El sitio bloquea deliberadamente los rastreadores de Google, haciendo invisible su contenido promocional para evitar penalizaciones. La regla de Cloudflare es similar a:

Regla: Bloquear Googlebot

Condición: (http.user_agent contiene «Googlebot»)

Acción: Bloquear

Desde una perspectiva forense, se trata de una técnica antiforense deliberada , útil para evadir las comprobaciones automáticas de Google, ocultar la red de clientes y enlaces entrantes generados artificialmente e interrumpir el análisis OSINT basado en rastreo.

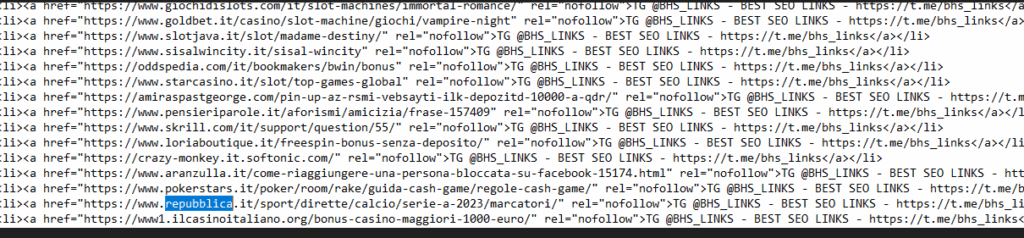

Al analizar el código fuente de varios dominios BHS, RHC detectó cientos de enlaces a sitios italianos legítimos, entre ellos:

Ansa, repubblica.it, gazzetta.it, fanpage.it, legaseriea.it, adm.gov.it, gdf.gov.it, liceoissel.edu.it, meteofinanza.com, aranzulla.it, superscudetto.sky.it.

Todos los dominios citados son víctimas pasivas de la citación algorítmica y no están involucrados en ninguna actividad ilícita.

Estos sitios web no están comprometidos: se citan pasivamente para aprovechar su reputación. Esta estrategia se basa en la llamada confianza semántica , donde la mera coincidencia de un sitio fiable y un dominio malicioso hace que el algoritmo interprete a este último como creíble. En otras palabras, BHS Links no hackea los sitios, sino que los utiliza como escaparates para mejorar su reputación. Esta táctica permite a los clientes obtener mejoras temporales en el posicionamiento, especialmente en los sectores de juegos de azar, divisas y contenido para adultos.

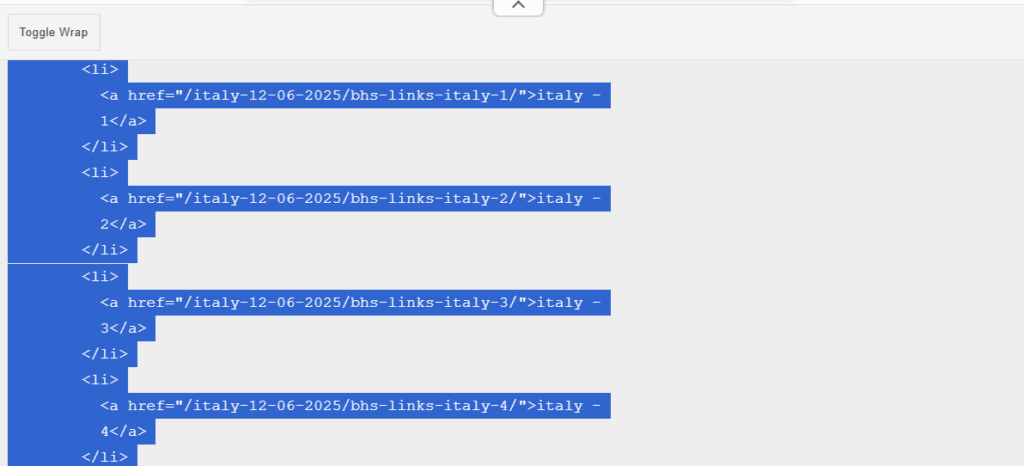

En el código fuente de las páginas analizadas aparece un elemento recurrente: una lista dentro de un bloque

A primera vista puede parecer inofensivo, pero en realidad representa una de las tácticas más insidiosas de ocultamiento semántico : los enlaces se vuelven invisibles para los visitantes humanos, pero permanecen presentes en la fuente y, por lo tanto, legibles para los rastreadores de los motores de búsqueda.

De esta forma, la red BHS Links inserta decenas de enlaces ocultos a dominios externos, foros, casinos online y sitios de afiliados, todos con la etiqueta “TG @BHS_LINKS – BEST SEO LINKS – https://t.me/bhs_links” . El servidor puede mostrar dos versiones de la misma página: una pública y “limpia” para los usuarios y otra destinada a los bots, o bien puede dejar el mismo HTML que, aunque oculto mediante CSS, se indexa como contenido sombra : contenido fantasma que reside en el código pero no en la página visible.

Googlebot y otros rastreadores analizan el código fuente y los enlaces, incluso cuando están ocultos mediante CSS. Como resultado, las referencias invisibles se interpretan como señales de coocurrencia y autoridad, lo que otorga al dominio malicioso una falsa sensación de credibilidad. En la práctica, BHS Links crea así un puente de reputación artificial entre sus dominios y portales legítimos (periódicos, sitios regulados, blogs de autoridad). Para el usuario, todo parece normal; para el algoritmo, sin embargo, se trata de una compleja red de enlaces temáticos y de autoridad. Es precisamente esta discrepancia entre lo que ven los humanos y lo que interpreta el algoritmo lo que hace que el envenenamiento semántico sea tan efectivo y difícil de detectar.

En todos los casos analizados, tras la inyección de código ya descrita, la evidencia técnica converge en otras dos pistas recurrentes que completan la tríada del engaño semántico:

Estos elementos, tomados en conjunto, constituyen la firma técnica recurrente del funcionamiento de BHS Links.

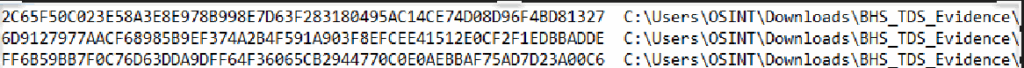

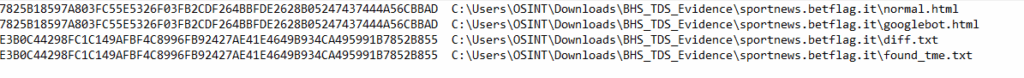

Los hashes SHA-256 calculados para cada archivo confirman con precisión la manipulación semántica.

En el ejemplo mostrado, los valores detectados muestran dos versiones distintas de la misma página:

2C65F50C023E58A3E8E978B998E7D63F283180495AC14CE74D08D96F4BD81327 → normal.html , versión servida al usuario real6D9127977AACF68985B9EF374A2B4F591A903F8EFCEE41512E0CF2F1EDBBADDE → googlebot.html , versión destinada al rastreador de Google La discrepancia entre los dos hashes es la evidencia más directa de enmascaramiento activo : el servidor devuelve dos códigos HTML diferentes dependiendo de quién realice la solicitud.

El archivo diff.txt , con hash FF6B59BB7F0C76D63DDA9DFF64F36065CB2944770C0E0AEBBAF75AD7D23A00C6 , documenta las líneas que son realmente diferentes entre las dos versiones, constituyendo el rastro forense de la manipulación.

Así es como luce uno de los sitios mencionados, intacto y sin alteraciones por el camuflaje.

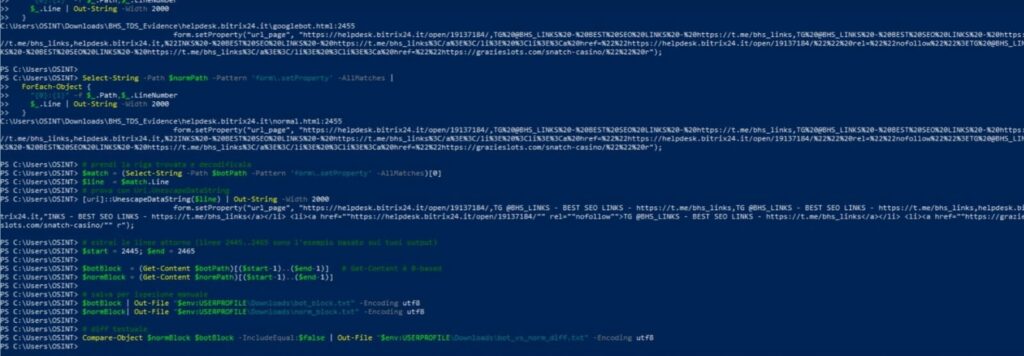

Tras verificar los hashes, el análisis del código revela una estrategia de manipulación adicional: la rotación semántica del contenido.

En este esquema, el CMS Bitrix24 genera bloques dinámicos con identificadores distintos según el agente de usuario. Los archivos normal.html y googlebot.html muestran el mismo contenido, pero en orden inverso; una rotación semántica que modifica la prioridad lógica de los enlaces internos. Para Googlebot, el sitio aparece semánticamente reescrito: algunas secciones, a menudo aquellas que contienen referencias ocultas a la marca registrada BHS Links , adquieren mayor relevancia en el grafo semántico, lo que influye en la calificación de autoridad. Se trata de una manipulación invisible pero precisa que afecta la jerarquía cognitiva del algoritmo.

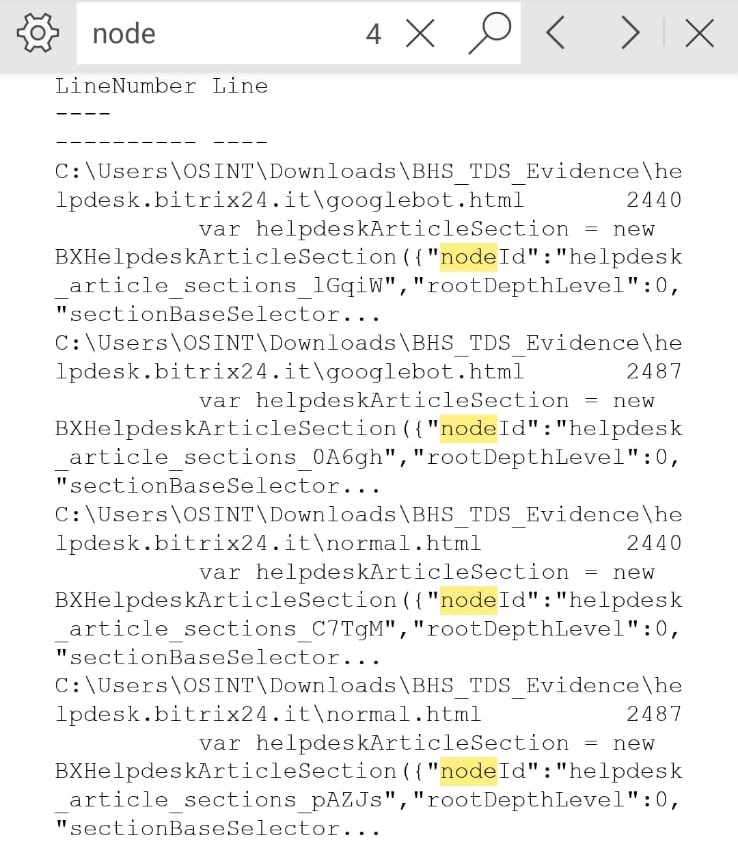

Para verificar la anomalía, RHC comparó dos versiones adquiridas localmente de algunos sitios: normal.html (usuario real) y googlebot.html (rastreador de Google).

El código que se le proporciona a Googlebot tiene diferentes ID de sección generados por el CMS, como helpdesk_article_sections_lGqiW y helpdesk_article_sections_0A6gh , mientras que en la versión normal los mismos bloques tienen diferentes ID, como C7TgM y pAZJs .

Este cambio no modifica el aspecto visual de la página, pero sí altera la estructura lógica que interpreta el motor de búsqueda: Googlebot interpreta el contenido con una jerarquía diferente, otorgando mayor importancia a ciertos enlaces internos. Este es el mecanismo de rotación semántica : una reescritura invisible que guía la comprensión algorítmica de la página.

En el código de la versión del bot, también hay una línea que no existe en el archivo normal:

form.setProperty("url_page","https://helpdesk.bitrix24.it/open/19137184/,TG @BHS_LINKS - BEST SEO LINKS - https://t.me/bhs_links")

Las mismas técnicas de manipulación semántica empleadas por la red BHS Links, cuando se dirigen contra dominios legítimos, se transforman en SEO negativo : un arma reputacional capaz de contaminar los resultados de búsqueda, duplicar contenido e inducir al algoritmo de Google a devaluar la fuente original.

Durante el análisis, RHC documentó la duplicación del titular institucional.

«La ciberseguridad se basa en compartir. Reconoce el riesgo, combátelo, comparte tus experiencias y anima a otros a superarte.»

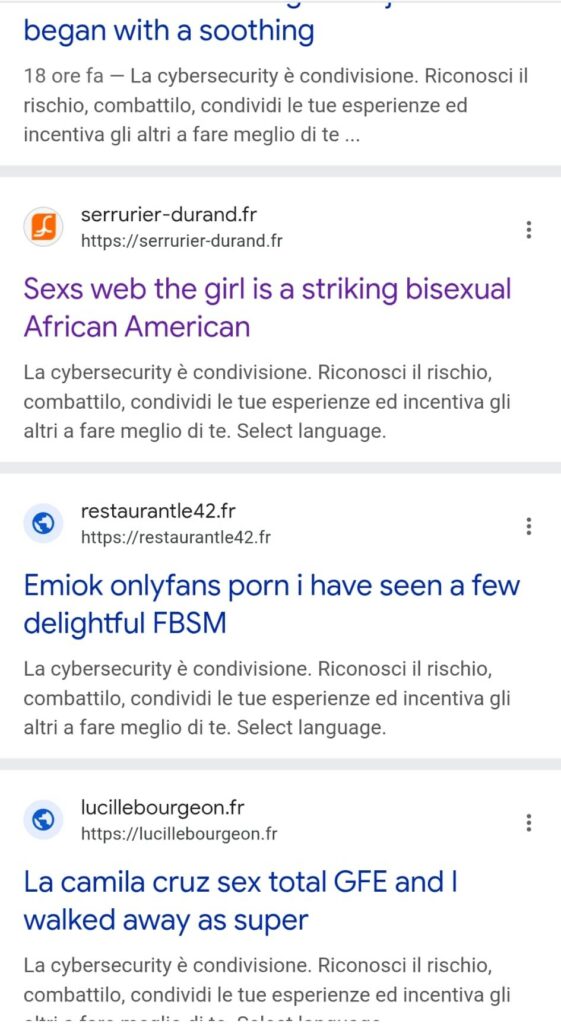

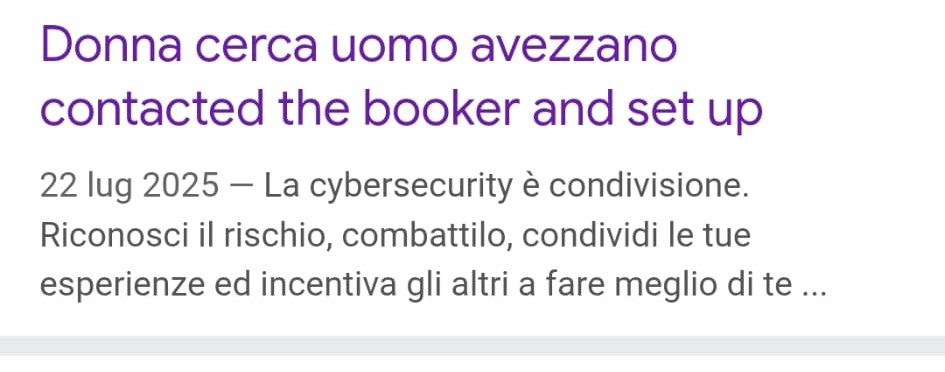

Esta frase, perteneciente al portal oficial Red Hot Cyber, ha aparecido en portales de spam y dominios comprometidos de diversos orígenes, combinada con títulos pornográficos o clickbait.

Las pruebas recopiladas muestran resultados en Google como los siguientes:

peluqueriasabai.es — Mujer busca hombre. Avezzano contactó con el agente y concertó una cita.restaurantele42.fr — Emiok OnlyFans porno. He visto algunos FBSM encantadores.lucillebourgeon.fr — La Camila Cruz sexo total GFE y me fui como una superbenedettosullivan.fr — La chica mala Sandra, sus imágenes me llamaron la atención y tuve tiemposerrurier-durand.fr — Sitio web de sexo: la chica es una llamativa afroamericana bisexual En todos los casos, la descripción bajo el título incluía la letra de Red Hot Cyber, creando un efecto paradójico:

Contenido pornográfico o spam presentado con el tono de un medio de noticias de ciberseguridad de buena reputación.

Este mecanismo es la base del robo semántico : el algoritmo de Google fusiona automáticamente el título y la descripción basándose en pistas semánticas, generando resultados híbridos y aparentemente creíbles.

De este modo, las marcas reales y las frases autorizadas se convierten involuntariamente en cebo para la reputación , impulsando así a las redes maliciosas a la cima.

En el caso de Red Hot Cyber, la frase original se extrajo del dominio principal, se almacenó en caché y se reutilizó para construir fragmentos de autoridad falsos , que refuerzan la confiabilidad de los sitios comprometidos.

Se trata de una forma de SEO negativo de tercera generación : no destruye directamente el sitio objetivo, sino que reutiliza su identidad para engañar a los algoritmos de clasificación y, con ellos, a la propia percepción de la reputación digital.

Detrás del robo semántico subyace una estructura más profunda y funcional: el Sistema de Dirección de Tráfico (TDS) de la red BHS Links.

El análisis de volcados HTML y cadenas Base64 decodificadas reveló esta infraestructura, diseñada para enrutar y monetizar tráfico manipulado a través de SEO.

Las redirecciones identificadas apuntan a un grupo estable de dominios que constituyen el núcleo del circuito de citas y afiliados de la red, activo durante meses y ya observado en contextos internacionales.

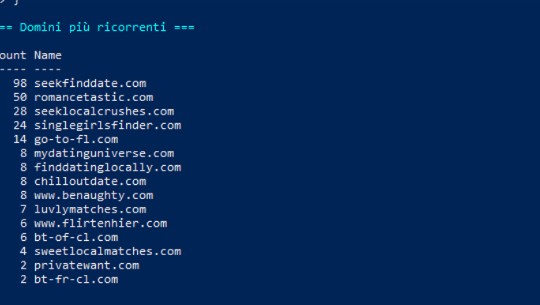

Entre los principales, seekfinddate.com actúa como un centro de clasificación central, presente en casi todos los volcados analizados.

Desde allí, el tráfico se dirige a romancetastic.com , singlegirlsfinder.com , finddatinglocally.com , sweetlocalmatches.com y luvlymatches.com , que funcionan como páginas de destino para redes de afiliados como Traffic Company , AdOperator y ClickDealer .

Estas capas se conectan mediante dominios puente como go-to-fl.com , bt-of-cl.com y bt-fr-cl.com , que enmascaran las redirecciones y a menudo dependen de Cloudflare para ocultar el origen del tráfico.

La cadena se completa con front-ends alternativos como mydatinguniverse.com , chilloutdate.com , privatewant.com y flirtherher.com , que redirigen dinámicamente en función de la dirección IP, el idioma o el dispositivo del usuario.

En la práctica, las páginas comprometidas o sintéticas en la red BHS incluyen redirecciones cifradas que llevan primero a nodos TDS y luego a páginas de destino de afiliados o estafas de citas.

El análisis de los parámetros (tdsid, click_id, utm_source, __c) confirma el patrón típico de seguimiento de afiliados: una página BHS, un dominio TDS (por ejemplo, seekfinddate.com) y, finalmente, una página de destino comercial o fraudulenta.

Estos sitios, alojados en redes proxy distribuidas por toda Asia y protegidos por Cloudflare, generan enlaces entrantes y contenido sintético para engañar a los motores de búsqueda simulando popularidad y autoridad.

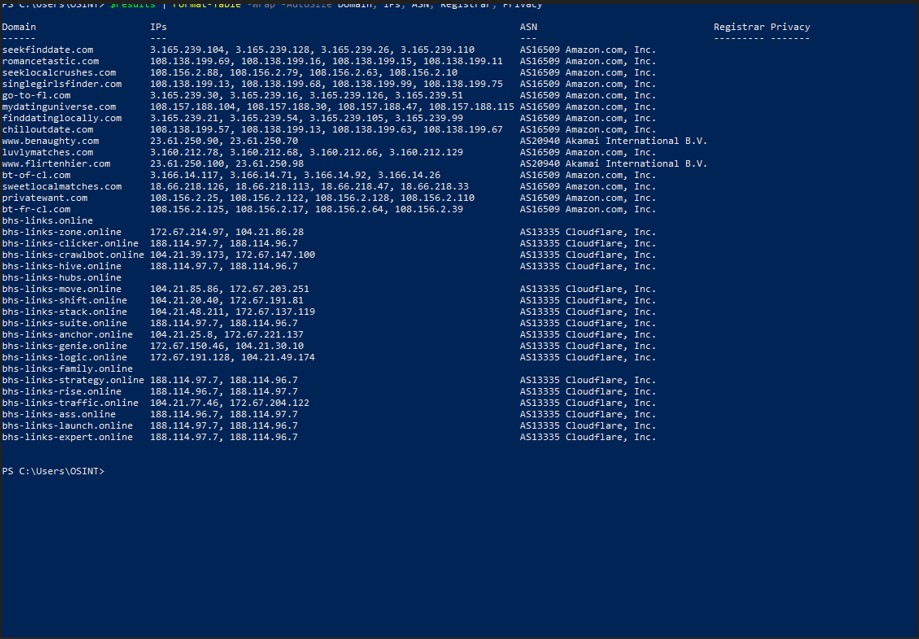

El análisis cruzado de las direcciones IP y las direcciones de sistemas autónomos (ASN) confirma la superposición infraestructural entre las dos capas de red.

Los dominios de la red “dating-affiliate”, como seekfinddate.com, romancetastic.com, singlegirlsfinder.com y mydatinguniverse.com, están alojados en Amazon AWS (AS16509), mientras que los dominios de la red BHS Links, como bhs-links-zone.online, bhs-links-anchor.online y bhs-links-suite.online, son servidos por Cloudflare (AS13335).

Esta arquitectura dual sugiere una clara división de roles: Amazon aloja los nodos de clasificación y monetización, mientras que Cloudflare garantiza la ofuscación y persistencia de los dominios SEO.

La repetición de los mismos bloques IP y la coincidencia entre los ASN demuestran que se trata de una infraestructura coordinada, en la que la reputación se manipula por un lado y se monetiza por el otro.

Durante la investigación de la red BHS Links, Red Hot Cyber identificó un segundo grupo de portales vinculados al dominio permanentbacklinks.com , que muestra similitudes estructurales y operativas con las redes analizadas previamente.

El sitio está configurado como una plataforma arquitectónica dedicada a la gestión automatizada de backlinks, con una lógica compatible con los clústeres de creación de enlaces ya observados.

A diferencia de los dominios BHS, que se centran en manipular directamente las señales de clasificación y el enmascaramiento selectivo, el clúster de enlaces inversos permanentes actúa como un backend de infraestructura: un centro de recopilación, replicación y distribución de listas de dominios diseñado para alimentar múltiples instancias con conjuntos de datos idénticos.

No aloja directorios SEO propiamente dichos, sino que construye ecosistemas coherentes y autorreferenciales para resistir las penalizaciones y garantizar la continuidad de los clientes.

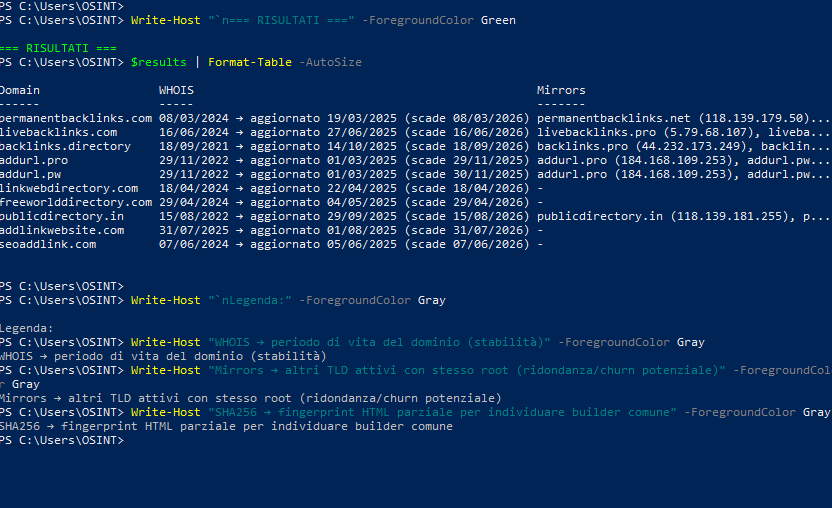

El dominio permanentbacklinks.com es el centro de esta red de replicación sincronizada, que incluye, entre otros, livebacklinks.com, backlinks.directory, addurl.pro, addurl.pw, linkwebdirectory.com y publicdirectory.in.

Este último actúa como un satélite de envío : el módulo “Añade tu enlace” permite insertar un dominio o un enlace, mostrando la sección “Reglas y condiciones” en la misma página, con un límite de 255 caracteres, exclusión de dominios caducados, envío de invitados deshabilitado y la promesa de “informes de entrega” visibles solo dentro de la cuenta.

Inmediatamente debajo del formulario, aparece un segundo botón, “Ir a permanentbacklinks.com” , que enlaza explícitamente con el sitio principal .

Su funcionamiento es sencillo: los usuarios rellenan el formulario en el portal satélite, pero para múltiples enlaces, se les redirige al centro principal para completar o adquirir el servicio. Por lo tanto, no se trata de un directorio independiente, sino de una plataforma promocional funcional conectada al centro principal , responsable de captar tráfico y referencias.

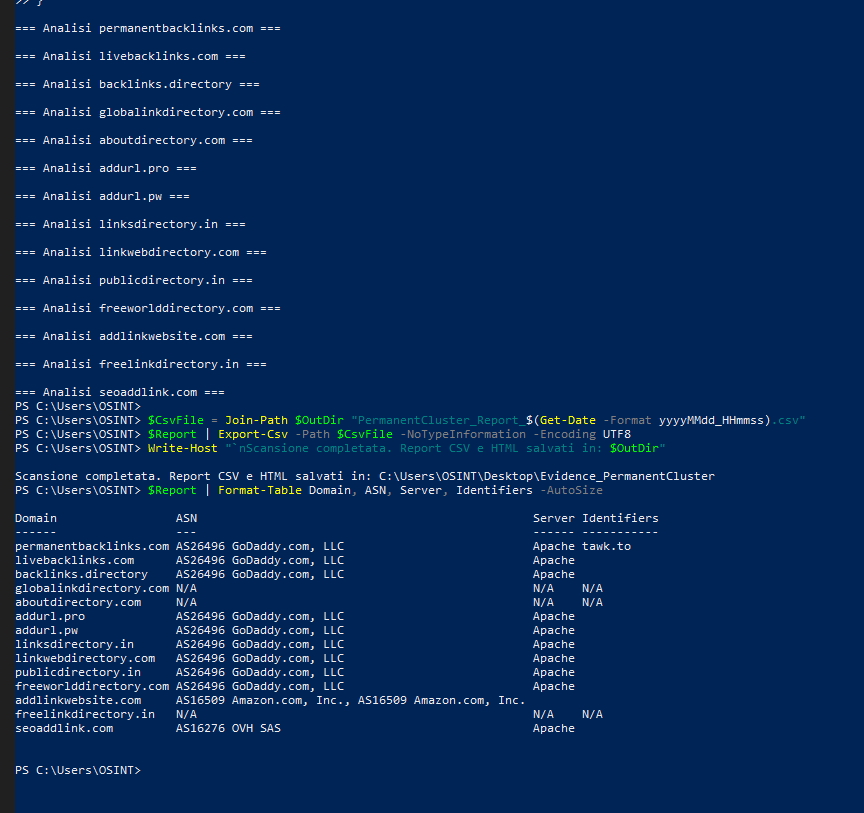

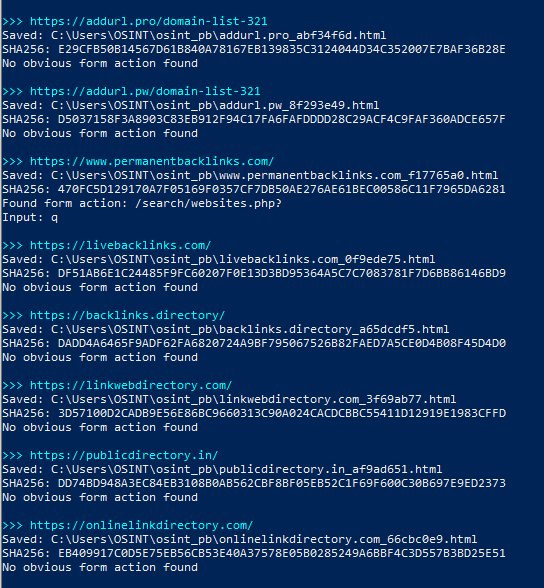

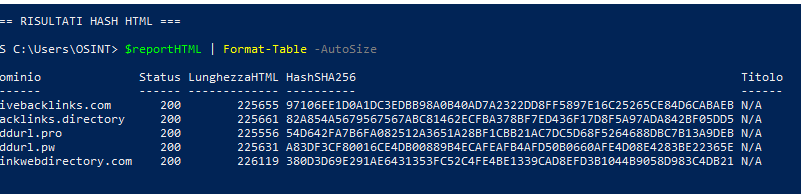

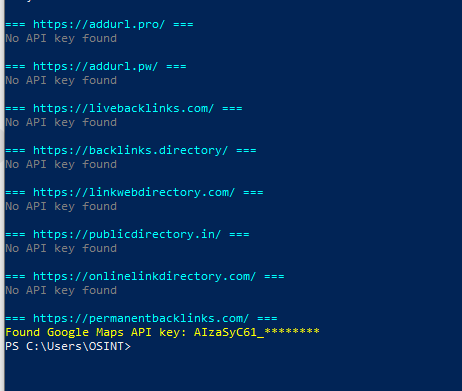

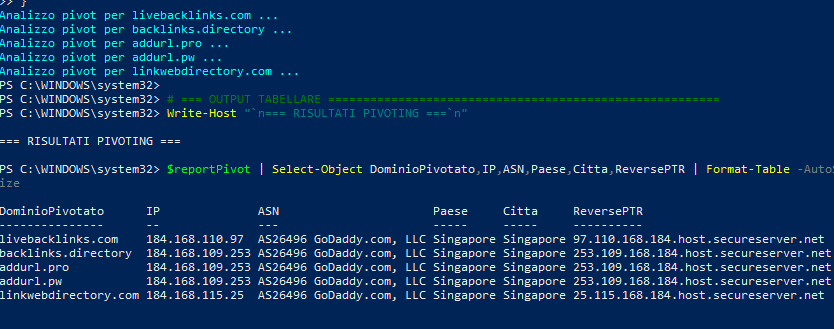

El análisis realizado por RHC con el entorno PowerShell en ocho portales del clúster, incluidos addurl.pro , addurl.pw , livebacklinks.com , backlinks.directory , linkwebdirectory.com , publicdirectory.in , onlinelinkdirectory.com y permanentbacklinks.com , puso de manifiesto una infraestructura generada de manera uniforme.

Las páginas HTML tienen dimensiones similares y una estructura casi idéntica, con mínimas variaciones en el marcado que se pueden atribuir al mismo creador.

Solo permanentbacklinks.com muestra un formulario activo ( action="/search/websites.php?" , campo q ), lo que confirma su función como nodo operativo principal, mientras que los otros sitios, aunque sin formularios visibles, comparten el mismo conjunto de datos y diseño funcional.

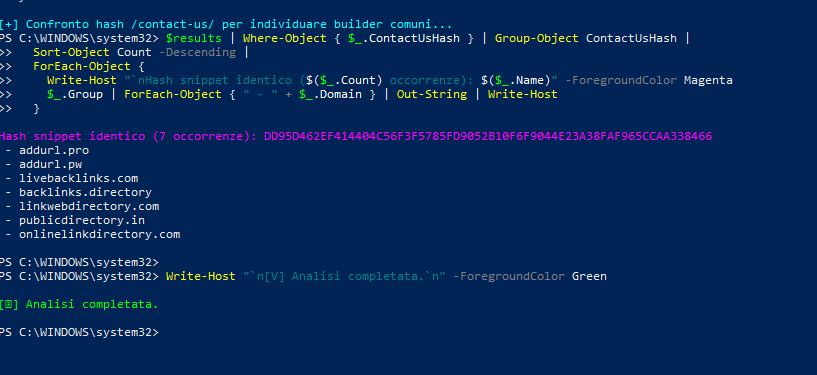

Siete portales, incluidos addurl.pro, addurl.pw, livebacklinks.com, backlinks.directory, linkwebdirectory.com, publicdirectory.in y onlinelinkdirectory.com, comparten el mismo bloque HTML “Contáctenos”, con un hash idéntico y una ruta unificada (/contact-us/).

Este elemento, aparentemente menor, es un claro indicador arquitectónico del uso de un motor de creación o publicación común, lo que concuerda con un sistema de múltiples instancias gestionado por un nodo central. El análisis del código también pone de manifiesto la presencia de una clave de la API de Google Maps expuesta en permanentbacklinks.com, mientras que los demás dominios no devuelven ninguna clave, lo que sugiere la reutilización de recursos y configuraciones dentro del mismo ecosistema.

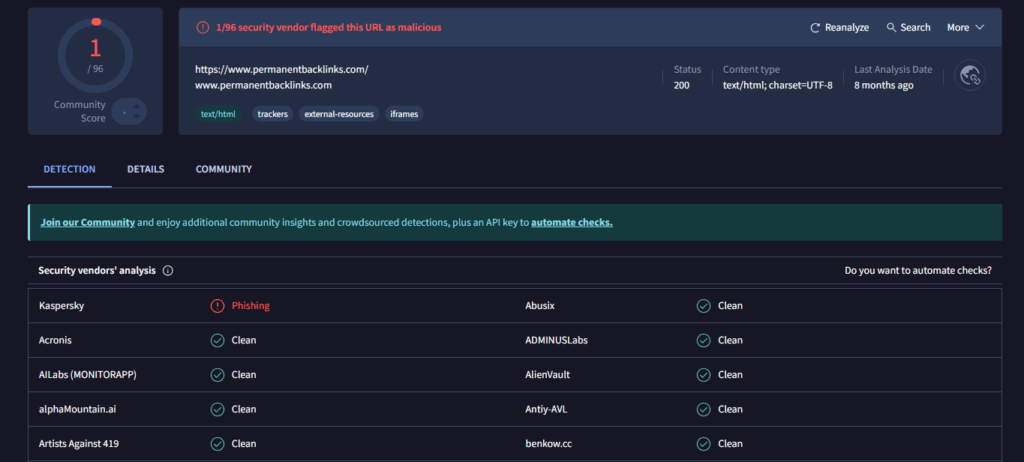

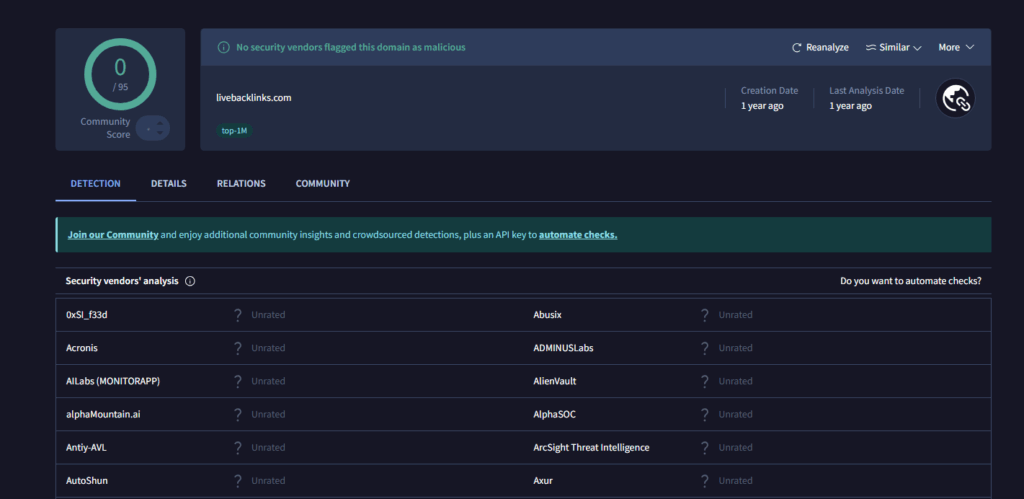

La discrepancia en los resultados de VirusTotal es significativa:

Kaspersky detecta permanentbacklinks.com como «phishing», mientras que los demás se consideran «limpios» para todos los motores de búsqueda.

La diferencia refleja los distintos roles de los dos dominios en la red: el primero actúa como un centro interactivo central , con formularios activos y redirecciones, mientras que el segundo opera como un espejo pasivo , sin formularios ni llamadas POST.

En este contexto, la detección no implica un comportamiento fraudulento en sentido estricto, sino más bien una coincidencia heurística con patrones típicos de las plataformas de recopilación de datos o automatización SEO.

Esta es una señal técnica consistente con una infraestructura de múltiples niveles, donde solo el nodo central gestiona realmente el flujo de solicitudes.

Con un alto grado de certeza técnica, el conjunto de todas las pruebas analizadas describe un sistema de replicación sincronizada , donde los portales satélite funcionan como interfaces de recopilación y escaparates de servicio, mientras que el centro principal gestiona la propagación y sincronización del contenido.

No se detectó reenvío automático de datos; la verificación requeriría analizar los paquetes POST y los encabezados HTTP, pero la estructura, las reglas y los enlaces consistentes sugieren una gestión centralizada del conjunto de datos, típica de una plataforma de automatización de enlaces distribuidos.

Además, el análisis automatizado realizado en PowerShell arrojó resultados coherentes con esta interpretación, destacando coincidencias entre dominios y la presencia de réplicas activas en la misma IP raíz o en subredes contiguas.

La información WHOIS muestra fechas de registro y renovación sincronizadas, mientras que las secciones de salida para hashes y “huellas digitales HTML parciales” indican la presencia de un creador común.

La cuestión no es cuántos sitios componen la red, sino cómo se replican.

Las diferencias entre los hashes SHA-256 demuestran que no son copias estáticas, sino versiones generadas por el mismo motor con pequeñas variaciones de marcado, un comportamiento consistente con un sistema de múltiples instancias sincronizado diseñado para evadir la correlación directa.

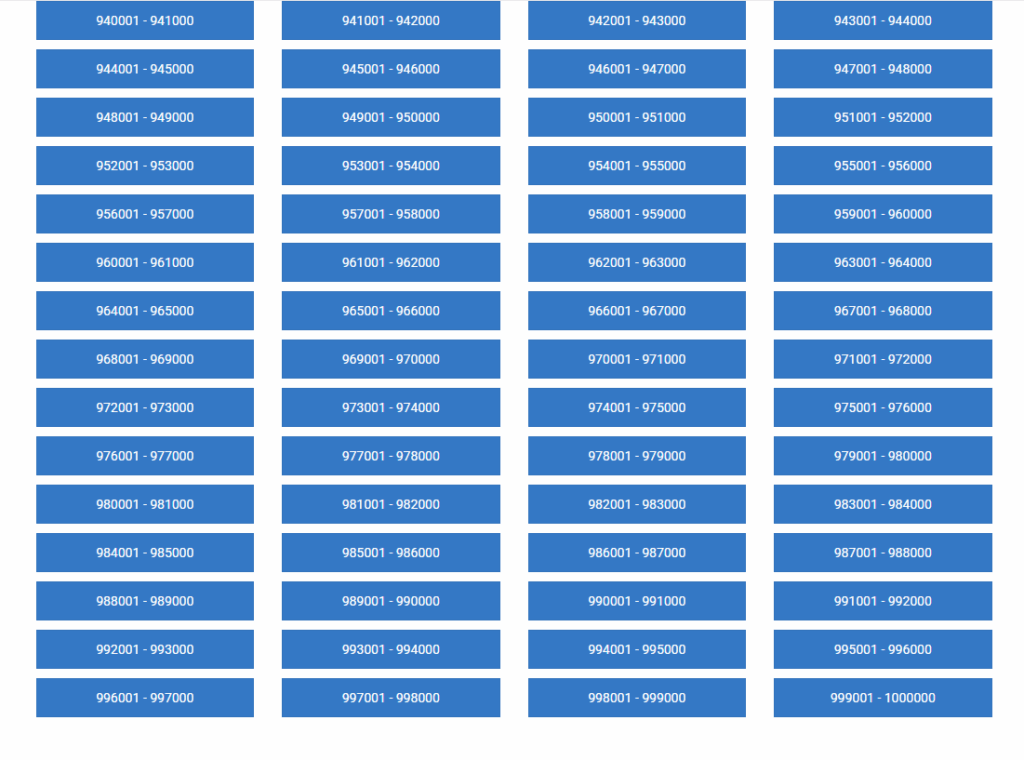

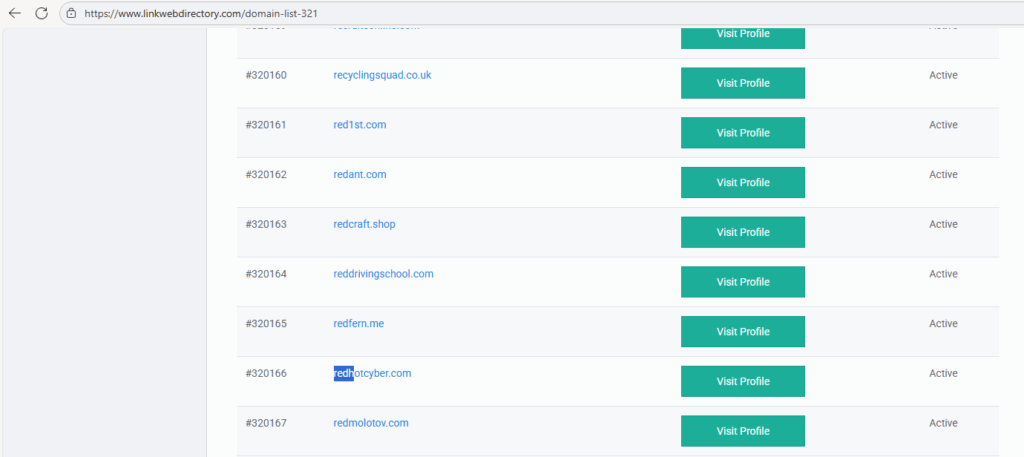

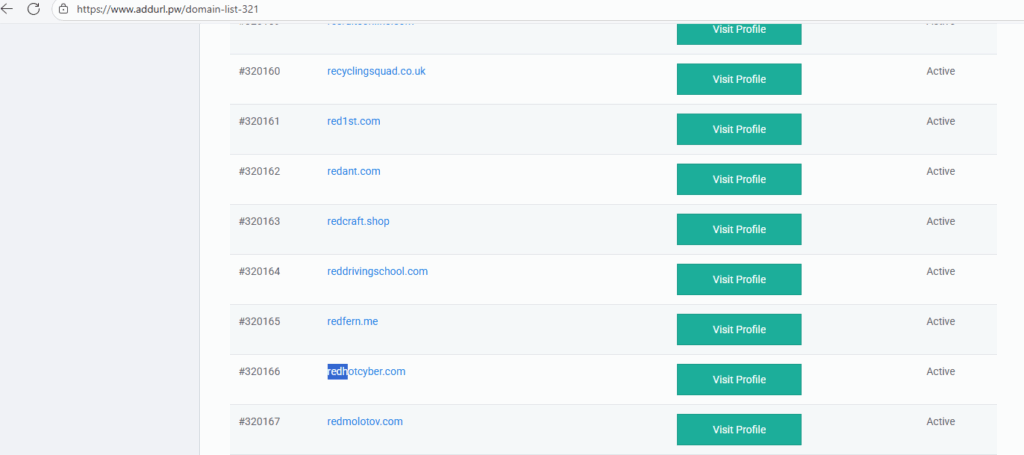

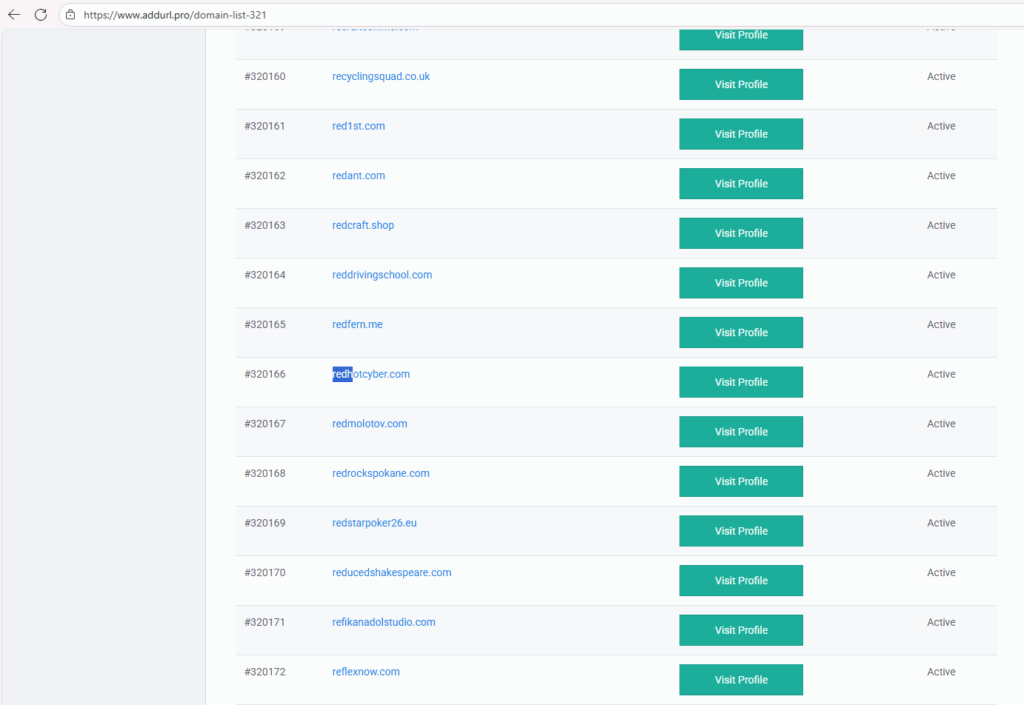

El análisis realizado por RHC muestra que las páginas /domain-list-321 de varios dominios enumeran las mismas secuencias de registros, con los mismos ID y la misma estructura.

En particular, el registro #320166 asociado con redhotcyber.com aparece en ubicaciones idénticas y con un estado “Activo” en todas las instancias, lo que representa la firma de un conjunto de datos centralizado que alimenta múltiples nodos.

Desde la perspectiva de OSINT, la lógica es clara: mismo conjunto de datos, diferentes renderizadores.

La red reduce la posibilidad de seguimiento algorítmico, pero conserva patrones recurrentes, como la estructura, los identificadores de registro y los elementos de confianza, que la hacen reconocible para el análisis forense.

La aparición de redhotcyber.com en el conjunto de datos no genera backlinks editoriales ni valor SEO real: sirve para disfrazar el contexto semántico.

Se trata de una suplantación de confianza : entre dominios aleatorios, insertar referencias a portales conocidos y legítimos, como periódicos, organismos públicos o sitios web de tecnología, aumenta artificialmente la percepción de autoridad («si A cita a B, entonces A debe ser confiable»).

En este esquema, Red Hot Cyber no es un destinatario real, sino un elemento de reputación simulada , utilizado como adorno de confianza.

Por lo tanto, no se trata de una red que vende enlaces , sino de una infraestructura que vende una confianza aparente , mediante la replicación síncrona de los mismos conjuntos de datos en múltiples dominios.

En resumen, la web no crea autoridad: la imita.

Y al hacerlo, utiliza marcas legítimas para enmascarar una estructura ficticia de clasificación industrial, diseñada para sobrevivir incluso después de su descubrimiento.

La evidencia técnica confirma la existencia de un constructor unificado : las metaetiquetas, las bibliotecas de JavaScript (jQuery, Popper, Bootstrap) y la variable ` window._trfd con el identificador dcenter:"sg2" son idénticas en todas las instancias. El pie de página, con el texto «© aboutdirectory.com 2025», también permanece sin cambios.

Todos los dominios principales se resuelven en IPs de la misma región (Singapur, AS26496 – GoDaddy.com LLC), organizadas en dos segmentos: 184.168.xx para el núcleo estable y 118–119.139.xx para la capacidad elástica y las réplicas de respaldo.

Este diseño sugiere un sistema de “ reemplazo rápido ”: una lógica de rotación selectiva que permite reemplazar rápidamente un dominio comprometido sin alterar la distribución del conjunto de datos.

Permanent Backlinks actúa así como un nodo de persistencia del ecosistema más amplio de BHS Links, garantizando la continuidad de la señal y replicando el contenido en múltiples hosts sincronizados.

El SEO Black Hat engloba tácticas que infringen las condiciones de servicio de Google para manipular el posicionamiento en los buscadores. La más conocida es la creación masiva de enlaces artificiales para simular autoridad.

En los inicios de la web, los directorios eran una herramienta legítima para ganar visibilidad. Con la evolución del SEO agresivo, la lógica cambió: la calidad cedió terreno a la cantidad, generando redes de enlaces automatizadas como las analizadas en el clúster BHS Links por Red Hot Cyber.

Con las actualizaciones Panda y Penguin, Google introdujo filtros para penalizar los patrones de enlaces no naturales. Servicios como permanentbacklinks.com, basados en miles de enlaces no seleccionados, ahora se consideran ejemplos de enlaces no naturales y están sujetos a penalizaciones algorítmicas o manuales. Los algoritmos reconocen fácilmente patrones geométricos y repeticiones estructurales (conocidas como huellas digitales algorítmicas), que revelan la naturaleza artificial de la web.

Si el SEO Black Hat busca construir una autoridad ficticia, el SEO negativo representa su contraparte: las mismas técnicas transformadas en un arma contra la reputación. Ya no sirven para impulsar el posicionamiento de un sitio, sino para perjudicar el de otro, erosionando la confianza que el algoritmo deposita en el dominio objetivo.

En este enfoque ofensivo, se utilizan herramientas como granjas de enlaces, redes privadas de blogs (PBN), encubrimiento o redireccionamientos engañosos, no para promocionar, sino para contaminar. El objetivo se encuentra de repente rodeado de miles de enlaces tóxicos o copias fraudulentas de su contenido, hasta el punto de ser penalizado, ya sea algorítmicamente o manualmente. La lógica se invierte: lo que en el SEO Black Hat es la construcción artificial de autoridad, en el SEO negativo se convierte en la destrucción de la reputación ajena.

La línea que separa ambos fenómenos es delgada pero sustancial. El primero sirve para aumentar la visibilidad de quienes lo adoptan; el segundo, para destruir la de la competencia. Ambos manipulan el algoritmo, pero en direcciones opuestas: el Black Hat genera confianza, el SEO negativo la erosiona.

Lo que hace aún más insidioso este fenómeno es su ambigüedad operativa. Muchos servicios diseñados con fines promocionales, como la venta de backlinks o paquetes de publicaciones de invitados en sitios web comprometidos, terminan generando efectos secundarios negativos en el SEO incluso sin intención directa. La difusión automatizada de enlaces a gran escala, sin filtros de calidad ni control sobre el origen del dominio, genera una red de contaminación digital que afecta tanto a víctimas como a atacantes. En este ecosistema distorsionado, la línea entre promoción y sabotaje se difumina, y el posicionamiento en buscadores se convierte en un campo de batalla donde la reputación es la primera víctima.

El diagnóstico forense de SEO a menudo comienza con señales visibles directamente en Google Search Console (GSC) , que representa la primera herramienta de alerta en caso de contaminación o ataque.

Entre los síntomas más frecuentes se encuentran:

En conjunto, estos indicios sugieren que el dominio podría haber sido objeto de campañas de enlaces tóxicos o de técnicas de manipulación típicas del SEO negativo. A partir de ahí, procedemos con un análisis técnico de los backlinks, una comprobación de referencias sospechosas y posibles medidas correctivas mediante herramientas de desautorización de enlaces .

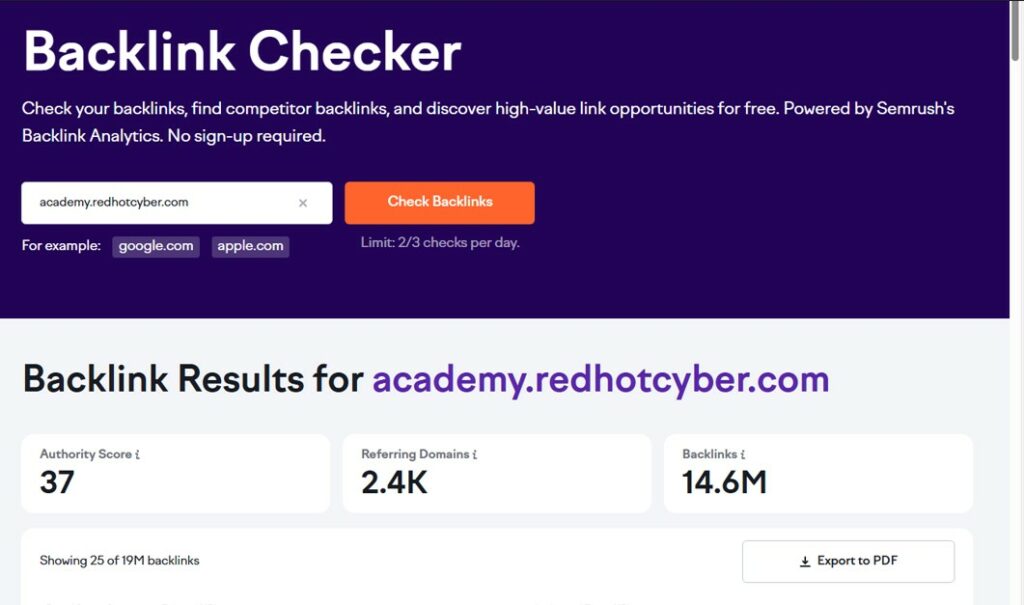

La auditoría de backlinks es uno de los pasos más importantes para diagnosticar problemas de SEO.

Mediante el análisis sistemático de los enlaces entrantes, es posible distinguir los enlaces orgánicos y progresivos , generados a lo largo del tiempo por contenido auténtico o citas espontáneas, de los artificiales o tóxicos , producidos en masa por redes automatizadas como BHS Links.

Este tipo de análisis no solo cuenta los enlaces, sino que también evalúa la calidad semántica, la coherencia temática y la distribución geográfica de las fuentes. Cuando numerosos backlinks provienen de dominios recién registrados, con estructuras HTML similares o anclas repetitivas, la señal es clara: se trata de un ecosistema diseñado para distorsionar el posicionamiento.

En el caso específico de BHS Links, el seguimiento de enlaces reveló patrones recurrentes: aumentos repentinos en los enlaces salientes, textos ancla manipulados con palabras clave comerciales y referencias cruzadas a directorios ocultos. Todos estos son indicios típicos de una operación de SEO artificial, cuyo objetivo no es solo impulsar sus propios dominios, sino también contaminar semánticamente los legítimos enlazados.

Cuando un dominio muestra signos de estar comprometido o recibe enlaces tóxicos , el primer paso es mapear y aislar los dominios sospechosos. Los enlaces maliciosos se pueden recopilar en un archivo de texto simple (.txt, codificado en UTF-8) con el siguiente formato:

dominio:bhs-links-hive.online

dominio:bhs-links-anchor.online

dominio:bhs-links-blaze.online

dominio:directorio de backlinks

El archivo debe subirse a Google Search Console , en la sección Herramienta de desautorización , para indicar al buscador que ignore los enlaces de esos dominios . Es importante supervisar los efectos de este proceso a lo largo del tiempo: eliminar el impacto negativo puede tardar semanas, dependiendo de la frecuencia con la que Googlebot indexe tu sitio web.

En caso de sanción manual , puede presentar una solicitud de reconsideración , aportando documentación clara de las medidas adoptadas:

Una estrategia de defensa verdaderamente eficaz requiere prevención continua y monitorización constante del ecosistema digital. Las prácticas más recomendadas incluyen:

Una campaña de SEO negativo puede comenzar con una serie de acciones maliciosas dirigidas a dañar la reputación de un sitio web ante los motores de búsqueda. Los atacantes pueden, como en este caso, generar miles de backlinks de baja calidad desde sitios web de spam o penalizados, dando la impresión de que el sitio intenta manipular artificialmente su posicionamiento. Este tipo de ataque puede provocar que Google reduzca la confianza en el dominio, lo que resulta en una caída drástica en el posicionamiento orgánico y una pérdida significativa de tráfico.

Un caso típico es la duplicación de contenido , que puede ocurrir cuando elementos distintivos del portal, como titulares o eslóganes originales , son copiados y reutilizados por sitios de terceros con fines maliciosos. Por ejemplo, el titular «La ciberseguridad es compartir. Reconoce el riesgo, combate, comparte tus experiencias y anima a otros a superarte», concebido originalmente para promover la filosofía de Red Hot Cyber , se detectó en varias publicaciones de portales desconocidos o de baja calidad, como se mencionó anteriormente, y se utilizó para prácticas de SEO fraudulentas .

El daño resultante de una operación de SEO negro puede ser profundo y duradero, yendo mucho más allá de una simple pérdida de posicionamiento en los motores de búsqueda. Además de la caída del tráfico orgánico y la menor visibilidad, el portal puede sufrir un deterioro en la confianza tanto de los usuarios como de los algoritmos de clasificación. Cuando un sitio se asocia, incluso indirectamente, con spam, granjas de enlaces o contenido duplicado, los filtros de Google y Bing pueden aplicar penalizaciones algorítmicas o manuales que tardan meses en eliminarse.

En esencia, en el mundo digital, la confianza es un capital que se pierde en un día y se reconstruye en meses: una vez comprometida, ninguna optimización técnica puede restaurarla de inmediato.

Este artículo no pretende revelar lo desconocido, sino explicarlo.

Las redes automatizadas de backlinks y las técnicas de SEO Black Hat son bien conocidas por los expertos del sector, pero rara vez se describen en detalle cómo funcionan realmente.

Red Hot Cyber los analizó utilizando métodos OSINT y pruebas técnicas verificables, documentando rigurosamente cómo manipulan la confianza algorítmica y la percepción de autoridad.

No se trata de señalar con el dedo, sino de comprender un mecanismo que altera la transparencia de la web, para devolver a la comunidad el conocimiento de lo que opera en las sombras de la página de resultados del motor de búsqueda (SERP).

Cuando la confianza es el único algoritmo que no puede ser corrompido, defender la transparencia ya no es una elección técnica, sino un acto de resistencia digital.

Redazione

Redazione

OpenAI ha presentado Aardvark, un asistente autónomo basado en el modelo GPT-5 , diseñado para encontrar y corregir automáticamente vulnerabilidades en el código de software. Esta herramienta de I...

Hoy en día, muchos se preguntan qué impacto tendrá la expansión de la Inteligencia Artificial en nuestra sociedad. Entre las mayores preocupaciones se encuentra la pérdida de millones de empleos ...

Análisis de RHC de la red “BHS Links” y la infraestructura global automatizada de SEO Black Hat. Un análisis interno de Red Hot Cyber sobre su dominio ha descubierto una red global de SEO Black ...

Recientemente publicamos un artículo en profundidad sobre el «robo del siglo» en el Louvre , en el que destacamos cómo la seguridad física ( acceso, control ambiental, vigilancia ) está ahora es...

Los usuarios que buscan optimizar al máximo el espacio en Windows han batido un nuevo récord. El entusiasta @XenoPanther ha logrado reducir el tamaño de una copia en ejecución de Windows 7 a tan s...