Redazione RHC : 5 noviembre 2025 12:27

Los atacantes están utilizando una técnica avanzada que consiste en la instalación de archivos DLL mediante la aplicación Microsoft OneDrive . Esto les permite ejecutar código malicioso sin ser detectados por los mecanismos de seguridad.

El ataque utiliza una biblioteca DLL modificada para secuestrar procesos legítimos de Windows y garantizar la persistencia en los sistemas infectados. Este método es especialmente eficaz porque evita las modificaciones persistentes del código que suelen identificar los sistemas de detección basados en firmas.

Según el aviso de seguridad de Kas-sec, los atacantes colocaron un archivo version.dll falsificado en el mismo directorio que OneDrive.exe, aprovechando el orden de búsqueda de dependencias de la aplicación.

Esta técnica ataca específicamente a version.dll porque muchas aplicaciones de Windows, incluyendo OneDrive, dependen de esta biblioteca para obtener información sobre la versión de los archivos. Al ejecutar OneDrive.exe, se carga la DLL maliciosa desde su directorio local antes de buscar en los directorios del sistema.

Al colocar estratégicamente la DLL maliciosa, los atacantes pueden ejecutar código dentro del contexto de confianza de una aplicación de Microsoft firmada digitalmente, eludiendo así los controles de seguridad diseñados para detectar procesos anómalos. Para mantener el sigilo y evitar el cierre inesperado de la aplicación, los atacantes utilizan métodos de proxy de DLL.

La versión maliciosa de la DLL exporta las mismas funciones que la biblioteca legítima , reenviando las llamadas a funciones legítimas a la versión System32 original de Windows mientras realiza operaciones en segundo plano.

Esta doble funcionalidad garantiza que OneDrive.exe siga funcionando con normalidad, reduciendo la probabilidad de detección por parte de los usuarios o del software de seguridad. El ataque utiliza una técnica avanzada de interceptación que aprovecha el manejo de excepciones y la bandera de protección de memoria PAGE_GUARD .

En lugar de los métodos tradicionales de interceptación en línea, fácilmente detectables por las herramientas de seguridad, este enfoque provoca excepciones de memoria de forma intencionada para interceptar las llamadas a la API. Cuando OneDrive.exe intenta llamar a funciones específicas como CreateWindowExW, el código malicioso captura el flujo de ejecución mediante controladores de excepciones y lo redirige a funciones controladas por el atacante.

El hook se rearma después de cada intercepción utilizando excepciones de un solo paso, manteniendo un control continuo sobre las funciones API objetivo.

Redazione

Redazione

El 29 de octubre, Microsoft publicó un fondo de pantalla para conmemorar el undécimo aniversario del programa Windows Insider , y se especula que fue creado utilizando macOS. Recordemos que Windows ...

Los ladrones entraron por una ventana del segundo piso del Museo del Louvre, pero el museo tenía problemas que iban más allá de las ventanas sin asegurar, según un informe de auditoría de ciberse...

Reuters informó que Trump declaró a la prensa durante una entrevista pregrabada para el programa «60 Minutes» de CBS y a bordo del Air Force One durante el vuelo de regreso: «No vamos a permitir ...

Un informe de FortiGuard correspondiente al primer semestre de 2025 muestra que los atacantes motivados por intereses económicos están evitando cada vez más las vulnerabilidades y el malware sofist...

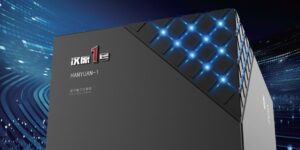

La primera computadora cuántica atómica de China ha alcanzado un importante hito comercial al registrar sus primeras ventas a clientes nacionales e internacionales, según medios estatales. El Hubei...