Redazione RHC : 6 noviembre 2025 14:52

Los atacantes están atacando sitios web de WordPress aprovechando una vulnerabilidad crítica en el plugin Post SMTP, que cuenta con más de 400.000 instalaciones. Los hackers están secuestrando cuentas de administrador y obteniendo el control total de los recursos vulnerables.

Post SMTP es uno de los plugins más populares para enviar correos electrónicos desde sitios WordPress. Sus desarrolladores lo proponen como una alternativa avanzada a la función estándar wp_mail(), ofreciendo características mejoradas y mayor fiabilidad.

La vulnerabilidad fue descubierta por el investigador de seguridad netranger , quien la reportó a Wordfence el 11 de octubre. Se le asignó el identificador CVE-2025-11833 (puntuación CVSS 9.8). El fallo afecta a todas las versiones de Post SMTP a partir de la 3.6.0.

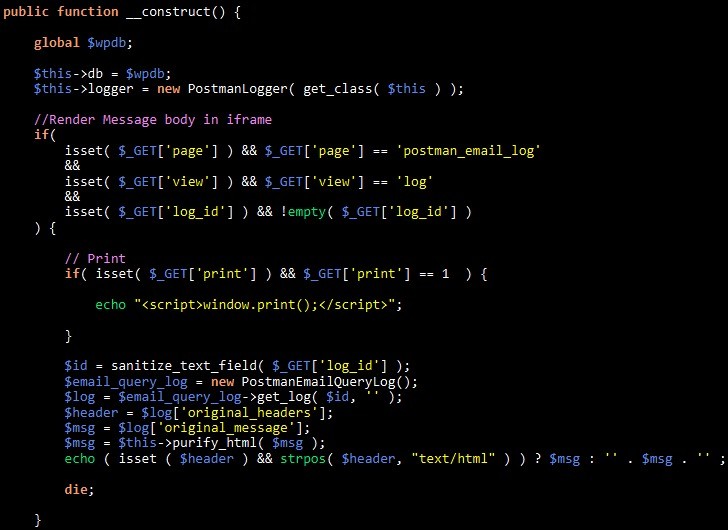

La raíz del problema radica en la falta de control de los derechos de acceso al utilizar la función _construct en PostmanEmailLogs .

El componente encargado de registrar los correos electrónicos enviados devuelve directamente el contenido del registro a petición, sin verificar quién lo solicita. En consecuencia, cualquiera puede leer los correos electrónicos almacenados en los registros, incluidos los mensajes de restablecimiento de contraseña con enlaces para cambiar las credenciales de administrador. Al interceptar un correo electrónico de este tipo, un ciberdelincuente puede cambiar la contraseña de administrador y obtener el control total del sitio.

Wordfence notificó al desarrollador del plugin sobre la vulnerabilidad crítica el 15 de octubre, pero el parche no se publicó hasta el 29 de octubre: la versión 3.6.1 corrige el error. Sin embargo, según las estadísticas de WordPress.org , aproximadamente la mitad de los usuarios del plugin han instalado la actualización, lo que significa que unos 200 000 sitios web siguen siendo vulnerables.

Peor aún, los hackers ya están explotando esta vulnerabilidad. Según los expertos, se han registrado intentos de explotar la vulnerabilidad CVE-2025-11833 desde el 1 de noviembre y, en los últimos días, la empresa ha bloqueado más de 4500 ataques de este tipo contra los sitios web de sus clientes. Dado que Wordfence solo protege una parte del ecosistema de WordPress, el número real de intentos de hackeo podría ascender a decenas de miles.

Cabe destacar que esta es la segunda vulnerabilidad grave descubierta en Post SMTP en los últimos meses. En julio de 2025, la empresa de ciberseguridad PatchStack descubrió una vulnerabilidad similar, CVE-2025-24000. Esta falla también permitía leer los registros e interceptar los correos electrónicos de restablecimiento de contraseña, incluso por usuarios con privilegios mínimos.

Redazione

Redazione

En unos años, Irlanda y Estados Unidos estarán conectados por un cable de comunicaciones submarino diseñado para ayudar a Amazon a mejorar sus servicios AWS . Los cables submarinos son una parte fu...

No se trata “ solo de mayor velocidad ”: ¡el 6G cambia la naturaleza misma de la red! Cuando hablamos de 6G, corremos el riesgo de reducirlo todo a una simple mejora de velocidad, como si la red ...

En septiembre se publicó una nueva vulnerabilidad que afecta a Notepad++. Esta vulnerabilidad, identificada como CVE-2025-56383, puede consultarse en el sitio web del NIST para obtener más informaci...

Google ha emitido un aviso urgente sobre una vulnerabilidad crítica en Android que permite a los atacantes ejecutar código arbitrario en el dispositivo sin interacción del usuario. La vulnerabilida...

El 29 de octubre, Microsoft publicó un fondo de pantalla para conmemorar el undécimo aniversario del programa Windows Insider , y se especula que fue creado utilizando macOS. Recordemos que Windows ...