Francesco Demarcus : 11 noviembre 2025 10:50

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas inteligentes capaces de detectar, bloquear y adaptarse a las amenazas en tiempo real. Descubra cómo la defensa adaptativa puede hacer que la conectividad sea más segura, resiliente y consciente.

Tras analizar los riesgos asociados a las vulnerabilidades de las redes inalámbricas en la primera parte , « El desafío de la seguridad en las redes Wi-Fi y una solución adaptativa », este nuevo estudio en profundidad examina la evolución de los estándares de seguridad, desde el frágil WEP hasta el moderno WPA3. El artículo repasa los principales hitos que han marcado el progreso del cifrado Wi-Fi e introduce el concepto de red autoprotegida , un modelo capaz de reconocer amenazas en tiempo real, adaptarse al contexto y reaccionar de forma autónoma.

A través de ejemplos prácticos y casos de prueba, demostramos cómo la defensa adaptativa representa el futuro de la ciberseguridad inalámbrica actual: un enfoque dinámico, inteligente e indispensable para proteger las comunicaciones en un mundo cada vez más conectado.

Para abordar los nuevos desafíos de seguridad de Wi-Fi , un estudio reciente propone un modelo de red autodefensiva que puede reconocer rápidamente a los atacantes, bloquear los daños en curso y adaptarse dinámicamente al comportamiento de las amenazas.

El enfoque se basa en un mecanismo de detección previa a la conexión , una fase preliminar durante la cual se analizan los paquetes de datos en busca de actividad sospechosa incluso antes de que se complete el ataque.

Para demostrar su eficacia, los autores del estudio simularon varios escenarios de brecha de seguridad, dirigidos a protocolos de seguridad bien conocidos como Wired Equivalent Privacy (WEP) y Wi-Fi Protected Access (WPA/WPA2) , utilizando un adaptador inalámbrico común para probar la capacidad de la red para reaccionar y defenderse.

La seguridad de las redes inalámbricas ha experimentado una profunda evolución, impulsada por la necesidad de contrarrestar las ciberamenazas cada vez más sofisticadas. Desde el frágil protocolo WEP (Wired Equivalent Privacy) hasta el más avanzado WPA3 (Wi-Fi Protected Access III) , cada estándar ha representado un avance en la protección de las conexiones inalámbricas, intentando abordar vulnerabilidades críticas y mejorar la fiabilidad general de las redes.

Introducido en 1997, WEP fue el primer protocolo diseñado para proporcionar un nivel mínimo de seguridad para las comunicaciones inalámbricas mediante cifrado y ciertas restricciones de acceso. Sin embargo, su uso del algoritmo RC4 y de claves estáticas compartidas pronto demostró ser una limitación importante.

El sistema adolecía de debilidades estructurales: las claves de cifrado, al no variar con el tiempo, facilitaban el descifrado del tráfico; el vector de inicialización, de tan solo 24 bits, se transmitía en texto plano, lo que permitía a los atacantes interceptarlo fácilmente; y la repetición de los mismos IV en redes con mucho tráfico abría la puerta a que la manipulación de paquetes pasara desapercibida.

Herramientas como airodump-ng y aircrack-ng demostraron la facilidad con la que se podía descifrar una red WEP en cuestión de minutos, lo que la volvió obsoleta. De ahí la necesidad de desarrollar una nueva generación de protocolos más seguros, como el Acceso Wi-Fi Protegido (WPA) .

WPA nació en 2003, concebido como una evolución transitoria de WEP mientras se esperaba un estándar definitivo. Introdujo el Protocolo de Integridad de Clave Temporal (TKIP) , un sistema más eficaz para la gestión de claves y la integridad de los datos.

WPA podía funcionar en dos modos: la versión Personal (PSK) , basada en una contraseña compartida, adecuada para entornos domésticos, y la versión Empresarial (EAP) , que utilizaba un servidor RADIUS para la autenticación centralizada en entornos corporativos. El cifrado, aumentado a 128 bits, también representó una mejora con respecto a WEP.

A pesar de sus avances, WPA heredó algunas debilidades, en particular la retrocompatibilidad con hardware antiguo y la vulnerabilidad inherente de TKIP, lo que con el tiempo la hizo vulnerable a ataques dirigidos. Era evidente que se necesitaba una revisión exhaustiva del modelo de seguridad.

En 2004 llegó WPA2 , el estándar que marcó un punto de inflexión. Su principal innovación fue la introducción del cifrado AES (Estándar de Cifrado Avanzado) , mucho más robusto que TKIP. Esta mejora convirtió a WPA2 en el estándar preferido para la mayoría de las redes domésticas y empresariales durante más de una década.

El nuevo estándar proporcionó una autenticación más robusta y una gestión de conexiones más eficiente, manteniendo una amplia compatibilidad con los dispositivos modernos. Sin embargo, ni siquiera WPA2 era inmune a las vulnerabilidades: en 2017, el descubrimiento del ataque KRACK (Key Reinstallation Attack) reveló una falla en el protocolo de enlace de cuatro vías, demostrando que incluso las redes mejor configuradas podían estar expuestas a riesgos de intrusión.

Fue este acontecimiento el que impulsó un paso evolutivo más: el nacimiento de WPA3 .

Presentado en 2018, WPA3 representa el nivel más avanzado de seguridad Wi-Fi, diseñado para hacer frente a las amenazas modernas con una arquitectura más robusta e inteligente. La principal novedad es la Autenticación Simultánea de Iguales (SAE) , que sustituye al antiguo sistema PSK y ofrece una protección mucho más eficaz contra ataques de diccionario y de fuerza bruta.

WPA3 también integra cifrado individual para cada sesión e introduce Wi-Fi Easy Connect , una función diseñada para simplificar la conexión segura de dispositivos IoT que suelen ser vulnerables.

El estándar viene en tres variantes: WPA3-Personal , diseñado para entornos domésticos; WPA3-Enterprise , destinado al mundo profesional con un nivel de cifrado aún mayor; y Wi-Fi Enhanced Open , diseñado para mejorar la seguridad de las redes públicas sin contraseña.

A pesar de su potencial, la adopción de WPA3 es lenta, debido a problemas de compatibilidad con dispositivos antiguos y a los costes asociados a la transición. Sin embargo, representa el estándar hacia el que deberán evolucionar todas las redes inalámbricas.

Incluso protocolos supuestamente robustos como WPA y WPA2 no son invulnerables si no se configuran y administran correctamente. Muchos ataques se basan en dos pasos fundamentales: primero, capturar el protocolo de enlace de autenticación y, luego, intentar descifrar la clave mediante ataques de fuerza bruta o de diccionario. En el primer caso, las herramientas de análisis de paquetes capturan los paquetes intercambiados durante el protocolo de enlace de cuatro vías que se produce cuando un cliente se conecta a un punto de acceso; en el segundo, el atacante utiliza diccionarios o potentes motores de descifrado para probar millones de combinaciones hasta encontrar la contraseña correcta.

La secuencia de captura y descifrado pone de manifiesto dos vulnerabilidades recurrentes: contraseñas débiles y falta de actualizaciones. Incluso las redes más consolidadas pueden verse comprometidas si la contraseña es predecible o si el firmware del hardware está desactualizado. Por este motivo, las contramedidas no deben limitarse a la selección de protocolos, sino que deben incluir políticas de gestión de credenciales, el fortalecimiento de la seguridad de los dispositivos y la monitorización continua del comportamiento de la red.

La historia de las vulnerabilidades del Wi-Fi nos enseña que la seguridad nunca es estática: lo que funciona hoy puede ser vulnerado mañana. Por ello, además de migrar a estándares más seguros como WPA3, es necesario adoptar un enfoque de defensa integral: redes que no solo detecten anomalías, sino que reaccionen y se adapten. Las redes autoprotegidas buscan precisamente eso: monitorizan continuamente el tráfico y el comportamiento, reconocen patrones de ataque y aplican contramedidas automáticas para contener el incidente y reducir su impacto operativo.

En la práctica, una red autodefensiva no reemplaza los controles tradicionales, las actualizaciones, la segmentación ni la autenticación robusta, sino que los complementa, ofreciendo capacidades de detección más rápidas y respuestas inmediatas que reducen el margen de tiempo en el que un atacante puede operar.

Los dispositivos conectados intercambian datos tanto mediante conexiones físicas como por radiofrecuencias; el punto de acceso (enrutador) es el centro que gestiona estas comunicaciones y, por lo tanto, el punto crítico que se debe proteger. La defensa adaptativa es un paradigma que monitoriza constantemente el estado de la red —qué dispositivos se conectan, con qué frecuencia, qué volumen de tráfico generan y qué patrones de comunicación siguen— para identificar rápidamente anomalías que podrían derivar en un ataque.

Este enfoque combina técnicas preventivas (como políticas de acceso y segmentación), técnicas de investigación (análisis de tráfico y recopilación de indicadores de vulneración), técnicas retrospectivas (lecciones aprendidas de incidentes) y técnicas predictivas (modelos que estiman el riesgo futuro). El resultado es una defensa multicapa que se actualiza con el tiempo, reduciendo la necesidad de intervención manual y acelerando las acciones de mitigación.

Una red autodefensiva funciona como un organismo en estado de alerta constante. Cada nodo, cada paquete y cada flujo de datos se convierte en parte de un sistema nervioso digital capaz de percibir, reaccionar y adaptarse.

Su funcionamiento se basa en tres principios fundamentales: detección , contención y adaptación .

En la detección, la red se autoobserva en tiempo real, analizando el tráfico no solo después de la conexión, sino también en la fase previa, cuando un dispositivo intenta establecer el primer contacto. Aquí es donde entra en juego la inteligencia del sistema: sensores distribuidos identifican comportamientos anómalos, paquetes no estándar o patrones de comunicación sospechosos. El objetivo es detectar el ataque antes de que se convierta en una amenaza real.

La contención es la respuesta inmediata. Si se detecta un intento de intrusión, el sistema puede aislar el dispositivo sospechoso, modificar las políticas de acceso o reducir temporalmente los privilegios de red. Es un mecanismo automático, similar a una respuesta inmunitaria, que evita la propagación del daño y garantiza la continuidad del negocio.

Finalmente, la adaptación. Aquí, la red aprende de la experiencia: registra eventos, actualiza modelos de comportamiento y perfecciona las reglas de detección. Cada incidente, analizado retrospectivamente, se convierte en un componente fundamental para construir una defensa más eficaz.

De esta forma, la red evoluciona de un sistema estático a una infraestructura dinámica , capaz de mejorar con el tiempo y anticipar estrategias de ataque cada vez más sofisticadas.

En resumen, una red autoprotegida no solo da la alarma. Reacciona, corrige y se adapta. Bloquea el acceso de los atacantes, redefine las rutas del tráfico de datos interno y mantiene el control del entorno digital. Es un modelo que combina automatización y concienciación, llevando la ciberseguridad a un nivel de capacidad de respuesta y precisión impensable hace tan solo unos años.

En el panorama digital actual, las redes ya no se limitan a simples infraestructuras de transmisión. Son la columna vertebral de toda actividad económica, pública o privada, y su vulneración puede paralizar sistemas enteros. La naturaleza de las amenazas complica aún más el panorama: ya no se trata de ataques aislados, sino de campañas coordinadas y automatizadas que suelen ser invisibles hasta el momento del impacto.

Por lo tanto, una red moderna debe ser capaz de reaccionar en tiempo real , más rápido que el atacante. El enfoque tradicional, basado en cortafuegos estáticos e intervención humana posterior al incidente, ya no es suficiente.

Hoy en día, necesitamos arquitecturas capaces de reconocer anomalías, contenerlas y adaptarse sin interrumpir el servicio. De esta necesidad surgen las redes autoprotegidas, que integran técnicas de análisis de comportamiento, inteligencia artificial y automatización para proteger la infraestructura en el momento en que se ve amenazada.

El objetivo no es solo defenderse, sino preservar la continuidad operativa , garantizando que el flujo de información vital permanezca ininterrumpido incluso durante un ataque. En entornos corporativos e institucionales, esta resiliencia se convierte en un requisito estratégico. Ya no se trata de si ocurrirá un ataque, sino de cómo responderá la red. Las infraestructuras críticas, los sistemas de defensa y las redes civiles interconectadas deben ser capaces de autodiagnosticarse y corregirse de forma autónoma, sin necesidad de intervención humana.

En definitiva, la seguridad de las redes está evolucionando de una función pasiva a un sistema adaptativo . Las redes autoprotegidas encarnan esta transformación: observan, aprenden y reaccionan como entidades vivas, garantizando que la conexión permanezca segura incluso cuando todo a su alrededor se vuelve incierto.

Todo ciberataque contra una red Wi-Fi sigue, con sorprendente regularidad, una secuencia de fases. Comprenderlas implica poder reconocer las primeras señales de una intrusión e intervenir antes de que se produzcan daños.

Los ataques casi nunca comienzan con una invasión directa: comienzan con la observación silenciosa , una actividad de reconocimiento que tiene como objetivo recopilar información invisible para el usuario común.

Todo comienza aquí. El atacante analiza el entorno, escanea las redes disponibles, identifica los puntos de acceso, los tipos de cifrado y las direcciones MAC de los dispositivos conectados.

Esta actividad aparentemente inofensiva nos permite identificar a los objetivos más vulnerables.

Muchas herramientas de código abierto como airodump-ng o Kismet se utilizan precisamente para esta fase, que precede a cualquier intento de acceso.

Una vez recopilada la información, el atacante intenta vulnerarla.

Puede utilizar diccionarios de contraseñas, ataques de fuerza bruta o explotar vulnerabilidades conocidas en los protocolos de autenticación (como ocurrió con WEP o con los protocolos de enlace mal gestionados en WPA2).

En esta etapa, el objetivo es la clave de acceso, el punto más débil del sistema de defensa.

Si el ataque tiene éxito, el atacante obtiene acceso a la red. Desde allí, puede moverse sigilosamente: interceptar paquetes, extraer datos, manipular las comunicaciones o convertir el dispositivo comprometido en una plataforma para futuras intrusiones.

Esta es la fase más insidiosa, porque a menudo no deja rastros inmediatos: el tráfico malicioso se confunde con el tráfico legítimo.

Las tres fases muestran lo delgada que es la línea que separa la actividad normal de la red de la agresión digital.

Aquí es donde entra en juego la defensa adaptativa , capaz de monitorizar el tráfico en tiempo real y distinguir el comportamiento legítimo de las acciones hostiles.

Solo anticipando estos movimientos —y transformando la red en un sistema consciente de su propia dinámica— es posible bloquear el ataque antes de que llegue a la etapa final.

La defensa adaptativa representa la evolución natural de los sistemas de ciberseguridad tradicionales.

No solo detecta una anomalía: la interpreta, reacciona ante ella y aprende .

En un entorno donde los ataques cambian en tiempo real, la respuesta también debe ser dinámica.

Esta estrategia integra cuatro componentes operativos:

En el modelo de red autodefensiva, estos cuatro elementos no son compartimentos estancos , sino flujos interconectados que se comunican entre sí en tiempo real.

Cuando un sensor detecta una anomalía, el sistema inicia un ciclo completo: identificación → acción → aprendizaje → actualización.

De esta forma, cada incidente se convierte en una oportunidad de entrenamiento para la propia red.

El comportamiento de una red de autodefensa puede representarse como un ciclo continuo:

Este enfoque lleva la automatización al siguiente nivel : la red ya no solo está protegida, sino que además es consciente de su propio estado de seguridad.

En un entorno empresarial, un dispositivo comienza a generar tráfico anómalo hacia un dominio desconocido.

El sistema de defensa adaptativo:

Si un dispositivo muestra un comportamiento similar en el futuro, la red reacciona aún más rápido , al haber “visto” previamente ese tipo de amenaza.

El objetivo no es solo reducir los tiempos de respuesta, sino mantener la continuidad del negocio .

Una red autodefensiva no interrumpe el servicio para responder a un ataque: lo limita, lo neutraliza y continúa funcionando.

Este equilibrio entre seguridad y disponibilidad representa el verdadero desafío de la ciberseguridad moderna en la actualidad.

Una prueba de penetración no consiste simplemente en «hackear» una red: es una actividad controlada, planificada y autorizada diseñada para evaluar la robustez de una red, identificar vulnerabilidades reales y proporcionar recomendaciones prácticas de mitigación. En entornos de seguridad profesional, una prueba de penetración ofrece al propietario legítimo de la red una visión general del nivel de riesgo y una hoja de ruta para la intervención.

La prueba de penetración debe responder a preguntas específicas: ¿Qué componentes de la red están expuestos? ¿Qué datos pueden ser interceptados o manipulados? ¿Con qué rapidez puede la red detectar y contener una anomalía? El resultado no es una «calificación», sino una base objetiva para mejorar la resiliencia.

Una prueba de penetración siempre debe ser:

Estas restricciones no son burocracia innecesaria: protegen a la empresa, al equipo de pruebas y a los usuarios finales.

El proceso de pruebas de penetración es un flujo iterativo y documentado. Las fases típicas son:

Elegir el enfoque correcto depende de los objetivos: defensa contra ataques externos, resiliencia interna o verificación exhaustiva de una arquitectura.

Para que el resultado de la prueba sea operativo, es importante medir y comunicar:

Un buen informe debe ser legible de dos maneras: un resumen ejecutivo para quienes toman las decisiones y una sección técnica para los operadores. Elementos clave:

Una sola prueba no abarca todas las amenazas: los vectores externos, las cadenas de suministro o los ataques dirigidos requieren enfoques diferentes. Además, la calidad de la prueba depende de la precisión del alcance y la experiencia del equipo: para infraestructuras críticas, lo mejor es recurrir a proveedores certificados con experiencia demostrada.

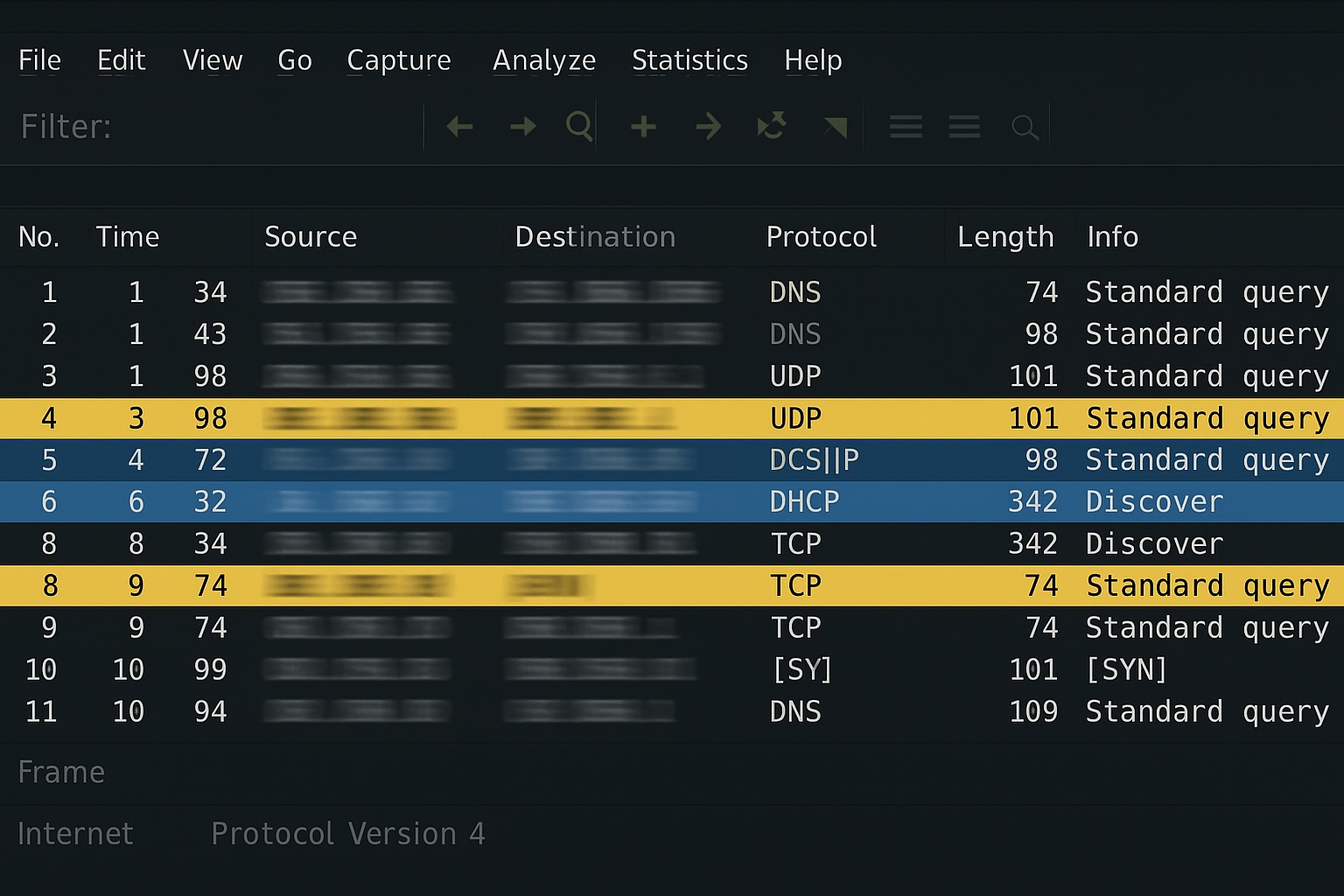

Wireshark es una de las herramientas de análisis de tráfico más populares y potentes. Permite observar los paquetes que atraviesan una red en tiempo real y comprender cómo se comunican los dispositivos entre sí.

Los analistas de seguridad lo utilizan a diario para detectar anomalías, verificar conexiones sospechosas o diagnosticar problemas de red.

Una prueba de olfateo simulada puede comenzar de forma sencilla:

En este punto, la interfaz muestra miles de paquetes con detalles como el protocolo, la dirección IP de origen y destino, y el estado de la conexión.

El usuario puede aplicar filtros para analizar solo un determinado tipo de tráfico —por ejemplo, http, dns o tcp.port == 80— y aislar lo que le interesa.

Cuando el tráfico no está cifrado, se puede leer información confidencial como cookies, parámetros de inicio de sesión o datos de sesión.

Por este motivo, Wireshark es también una herramienta clave para demostrar la importancia de utilizar el protocolo HTTPS y el cifrado de extremo a extremo.

Ejemplo práctico:

Un analista intercepta una sesión HTTP en una red abierta. En texto plano, aparecen parámetros de inicio de sesión como username=admin&password=1234.

Este experimento demuestra lo fácil que es interceptar datos no protegidos y subraya la necesidad de conexiones cifradas.

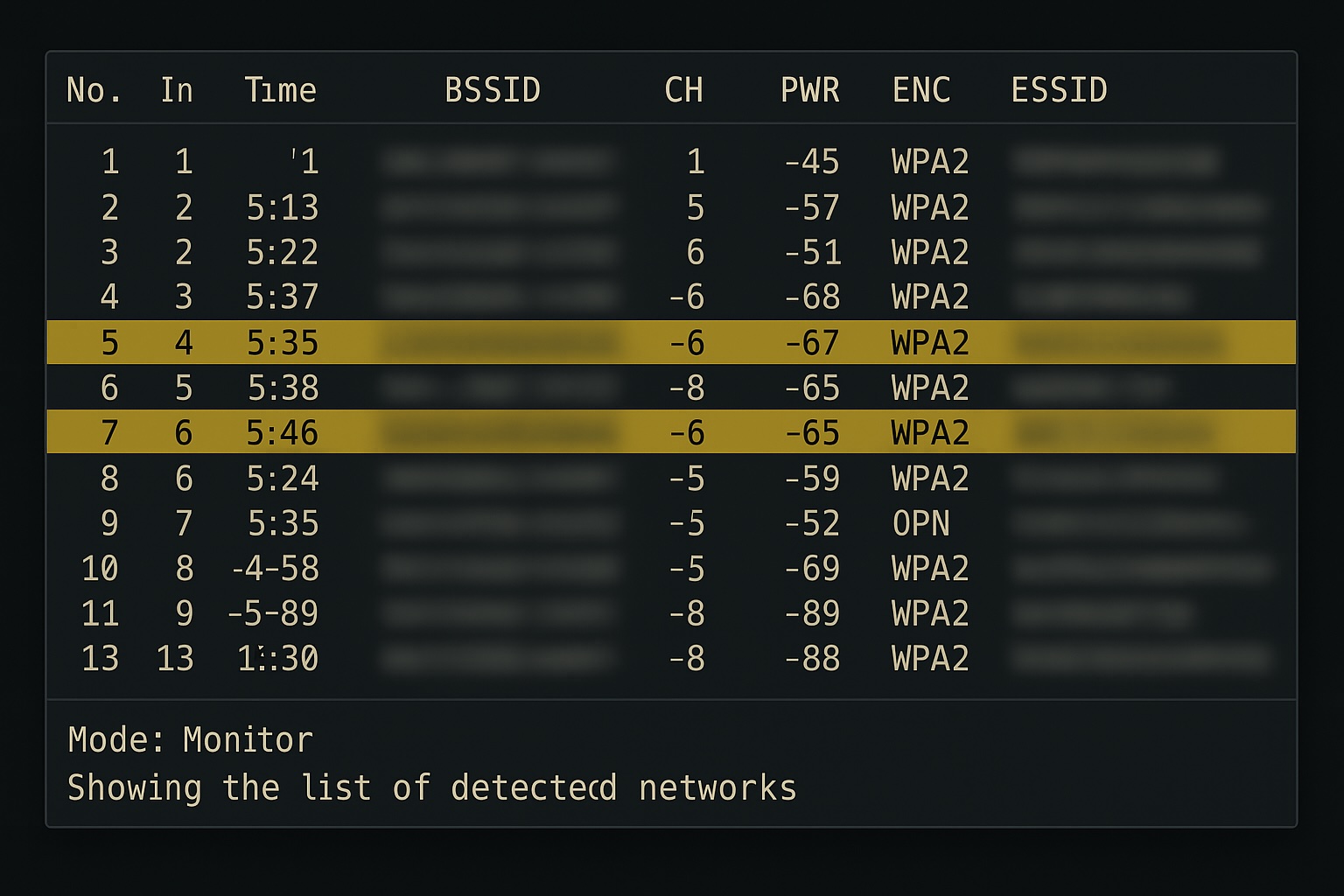

Mientras que Wireshark analiza el tráfico cuando se establece la conexión, airodump-ng funciona en la fase anterior: pre-conexión .

Es la herramienta más utilizada en las pruebas de seguridad inalámbrica para visualizar todas las redes presentes en un área y monitorizar los dispositivos conectados.

Su propósito no es “atacar”, sino observar.

Al habilitar el modo monitor , un adaptador compatible puede interceptar paquetes transmitidos por el aire, incluso si no están destinados a su computadora.

Esta función resulta útil para comprobar la robustez de una red Wi-Fi e identificar configuraciones débiles.

Ejemplo simulado:

Un analista activa el modo monitor en el adaptador (wlan0mon) y ejecuta el comando:

sudo airodump-ng wlan0mon

Tras unos segundos, aparece una tabla con las redes disponibles:

Si desea centrar el análisis en una red específica, simplemente añada el canal y el BSSID:

sudo airodump-ng -c 6 –bssid AA:BB:CC:DD:EE:FF -w capture wlan0mon

El comando genera un archivo .cap que contiene los paquetes capturados, útil para pruebas posteriores o análisis de laboratorio.

Es importante recordar que el uso de estas herramientas está permitido ética y legalmente solo para redes para las que se tenga autorización o para fines de investigación controlada.

Las redes Wi-Fi operan en dos bandas de frecuencia principales: 2,4 GHz y 5 GHz. Ambas transmiten datos a través de ondas de radio, pero con diferencias significativas en rendimiento, cobertura y compatibilidad.

La frecuencia de 2,4 GHz es la más utilizada y ofrece la mayor cobertura, lo que la hace ideal para hogares y espacios con obstáculos físicos. Sin embargo, su uso generalizado también conlleva un mayor riesgo de interferencias, ya que muchos dispositivos comunes —como microondas, monitores para bebés o routers económicos— operan en la misma banda.

Desde el punto de vista de la seguridad, esta banda es también la más explotada por los atacantes para interceptar o suplantar tráfico, precisamente por su accesibilidad. Herramientas de análisis como airodump-ng tienden a detectar casi exclusivamente redes de 2,4 GHz, a menos que el adaptador admita explícitamente frecuencias más altas.

La banda de 5 GHz ofrece mayor velocidad de transmisión y menor congestión que la de 2,4 GHz, pero con menor alcance. Las ondas más cortas se atenúan rápidamente al pasar por paredes y obstáculos, lo que la hace más adecuada para oficinas modernas y espacios abiertos. A cambio, ofrece canales más anchos y menor latencia, características esenciales para aplicaciones en tiempo real como la transmisión de video, los videojuegos o las redes corporativas seguras.

Desde una perspectiva de seguridad, la banda de 5 GHz reduce el riesgo de interferencias aleatorias y limita la superficie de ataque, pero solo si el hardware está actualizado y es compatible con los estándares WPA2 o WPA3.

Muchos adaptadores inalámbricos integrados en los portátiles no admiten el modo monitor, esencial para las pruebas y análisis de seguridad. Este modo permite capturar paquetes no destinados al dispositivo, una función necesaria para probar la robustez de la red, pero también una posible fuente de abuso.

Por otro lado, los adaptadores de red profesionales permiten no solo la monitorización pasiva, sino también la selección de múltiples canales y la detección de redes de 5 GHz, lo que garantiza un análisis más completo y fiable.

En el ámbito de la seguridad, la elección del adaptador influye directamente en la calidad de la monitorización y la capacidad de respuesta. El uso de herramientas incompatibles con las nuevas frecuencias o que no admiten modos avanzados reduce la visibilidad y, por lo tanto, la eficacia de la defensa.

Una gestión adecuada de las bandas Wi-Fi y la selección de adaptadores compatibles son esenciales para una red verdaderamente segura. Escanear exclusivamente en la banda de 2,4 GHz conlleva el riesgo de crear zonas muertas donde un atacante podría operar sin ser detectado. El objetivo, incluso para la autodefensa, es lograr una cobertura de espectro completa y dinámica, integrando la velocidad de la banda de 5 GHz con la robustez de la de 2,4 GHz.

Desde el nacimiento del protocolo WEP en 1997 hasta la adopción generalizada de WPA3, la seguridad de las redes Wi-Fi ha experimentado más de veinte años de transformación y vulnerabilidad. Cada evolución ha surgido como respuesta a una nueva amenaza: un ciclo continuo de ataque, descubrimiento y defensa que ha convertido la ciberseguridad en una disciplina viva y en constante cambio.

Hoy el reto ya no consiste solo en cifrar los datos, sino en lograr que las redes sean capaces de protegerse a sí mismas .

Las redes de autodefensa representan esta nueva frontera: sistemas que analizan el tráfico, aprenden de comportamientos anómalos y reaccionan de forma autónoma. En lugar de esperar una alerta, intervienen en tiempo real , aíslan el riesgo y adaptan sus reglas de seguridad para hacer frente a amenazas cada vez más sofisticadas.

En este contexto, las pruebas de penetración no son solo un ejercicio técnico: son la forma en que medimos la madurez de una red. Nos ayudan a comprender qué tan bien el sistema puede detectar, bloquear y mitigar un ataque antes de que comprometa los datos o la continuidad del servicio.

Por lo tanto, la transición a WPA3 y a los modelos de defensa adaptativa no es un punto de llegada, sino un paso hacia la seguridad cognitiva : infraestructuras que no solo reaccionan, sino que aprenden , mejoran y evolucionan junto con las amenazas.

En un mundo conectado donde cada dispositivo puede ser un punto de entrada potencial, la verdadera protección reside no solo en la tecnología, sino en la capacidad de anticipar el peligro.

La ciberseguridad moderna es, en última instancia, una carrera a dos velocidades: la del atacante y la de la red que aprende a defenderse.

Quien logre que coincidan garantizará la estabilidad del futuro digital.

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...

Había una vez un pueblo con un Bosque Mágico. Sus habitantes se sentían orgullosos de tenerlo, incluso un poco orgullosos. Por eso, todos sacrificaban gustosamente algunas pequeñas comodidades par...