Massimiliano Brolli : 11 noviembre 2025 18:54

El concepto de riesgo cibernético se está generalizando cada vez más. La ciberseguridad es un campo en rápida evolución.

Pero para ayudarles a comprender el contexto más amplio de lo que ahora llamamos ciberespacio, entre la belleza de estar siempre conectados y las amenazas que constantemente lo afectan, me gustaría contarles una historia, una que sea lo más simple posible pero útil para ayudarles a comprender la importancia que tiene la ciberseguridad en nuestras vidas hoy en día.

¿Estás listo? ¡Vamos!

En junio de 2009, los gobiernos de Estados Unidos e Israel, como parte de la operación «Juegos Olímpicos de 2006» impulsada por Bush, crearon un virus informático conocido como «Stuxnet», cuyo objetivo era sabotear las centrifugadoras de enriquecimiento de uranio de la central nuclear iraní de Natanz. Unos años más tarde, en mayo de 2012, una central energética iraní solicitó la ayuda de Kaspersky Lab tras detectar anomalías. Tras una serie de análisis, los investigadores identificaron un sofisticado gusano informático llamado «Flame», que logró infiltrarse en 43 programas antivirus sin ser detectado, instalándose en ordenadores (con el objetivo de atacar la región de Oriente Medio) y enviando imágenes de clientes, flujos de VoIP y contenido de correo electrónico a servidores remotos.

El quinto dominio, después de la tierra, el mar, el aire y el espacio, una extensión de este último conocida como ciberespacio, fue declarado por la OTAN en 2016 como el “ Dominio Operacional”, y por lo tanto, motivo para una posible invocación de la cláusula de defensa colectiva del Artículo 5. Este artículo establece que un “ataque armado” contra uno o más aliados se considera un ataque contra cualquier miembro de la OTAN, y por consiguiente, cada miembro puede, de conformidad con el derecho a la legítima defensa consagrado en el Artículo 51 de la Carta de las Naciones Unidas, decidir las acciones que considere necesarias para “restablecer y mantener la seguridad”, incluido “el uso de la fuerza armada”.

Si bien todos hemos sido testigos del compromiso de las naciones con el desarme, al momento de escribir este artículo, se están equipando con armas cibernéticas y fuerzas especiales ( en Italia nació el CIOC, Comando Conjunto para Operaciones Cibernéticas) encargadas de contener o realizar ataques selectivos contra objetivos y estados utilizando armas cibernéticas combinadas con tácticas de ciberguerrilla.

Las crecientes amenazas cibernéticas y terroristas plantean un desafío fascinante para el derecho penal. El tema es actualmente muy complejo, cambiante y abstracto. Si bien la guerra cibernética puede estar comprendida dentro del ámbito del derecho internacional, no existe una práctica establecida en esta materia.

De hecho, el legislador se enfrenta a fenómenos en constante cambio , incluso si a menudo se hace referencia a una obra escrita por 19 expertos en derecho internacional llamada » Manual de Tallin » , que representa el punto de referencia para la comunidad jurídico-científica que se ocupa de la ciberseguridad relacionada con los Estados y las Fuerzas Armadas, aunque la historia sobre el tema aún está por escribirse.

Todos los indicadores recogidos en diversos informes sobre ciberseguridad coinciden en que la evolución tecnológica impulsada por el 5G, el IoT, las celdas pequeñas y la Industria 4.0 (entre otras) provocará un aumento significativo de la ciberdelincuencia . Estas tecnologías incrementarán exponencialmente la superficie de ataque y aumentarán considerablemente la complejidad de su gestión. Todo esto (aunque permítanme separar la realidad de la ficción empresarial) constituye un modelo poco rentable que suele generar fuertes impactos y nuevas amenazas. Si a esto se le suma la dependencia digital, se crea una combinación explosiva que resulta difícil de gestionar.

De hecho, estamos presenciando (si observamos, por ejemplo, el informe Clusit 2019 publicado recientemente) un aumento significativo de la ciberdelincuencia (aunque esto fuera previsible) y un descenso significativo del activismo, una señal de que incluso el lado más noble de las manifestaciones cibernéticas está siendo impulsado por la ciberdelincuencia, que es más rentable y «más segura».

Por otro lado, no estamos en la época de los pasamontañas y las boinas. Hoy en día, la situación es mucho más arriesgada, y los delincuentes lo saben perfectamente. Además, quienes se vean atrapados entre lo legal y lo ilegal, buscando ganancias fáciles, serán arrastrados irremediablemente por este fenómeno. Esto nunca había sucedido antes, ya que los riesgos iban mucho más allá de un ordenador conectado a una red wifi pública, una o dos VPN en cascada ubicadas en países sin leyes de ciberseguridad, y la remota posibilidad de ser acusado por rastros difíciles de rastrear en un contexto internacional complejo y confuso.

Además de los ciberdelincuentes individuales, existen varios tipos de organizaciones criminales ( hemos analizado su llamada «clasificación» en algunos vídeos del canal de YouTube RedHotCyber ) que se han especializado con el tiempo en diversos tipos de delitos cibernéticos.

Estamos hablando de la reventa de datos sensibles e identidades digitales, los mercados de drogas y armas, la venta de malware (como ransomware, sofisticados sistemas de chantaje cibernético como los infames WannaCry y NotPetya), así como sistemas afiliados como MaaS, o la reventa de código malicioso como servicio, incluso a aquellos que no son expertos en piratería informática, como DDoS o ransomware.

En resumen, en la darknet existe una auténtica jungla subterránea, sin olvidar los viejos negocios principales como la financiación del terrorismo y el blanqueo de dinero.

Estas organizaciones están bien establecidas y estructuradas, y constan de miembros afiliados, socios ordinarios y socios élite. Se trata de un sector que utiliza y comercializa servicios de todo tipo, revendiéndolos a terceros que, a su vez, los utilizan y pagan regalías a los afiliados.

Recientemente estamos presenciando (incluso en la era del Covid) un cambio en el cibercrimen hacia las grandes organizaciones, con un aumento de los ataques complejos, dirigidos y persistentes, incluso con fines de espionaje; también hemos visto esto con las vacunas.

Obviamente, como en todo, la remuneración lleva a las organizaciones criminales a invertir una parte de sus ganancias en nuevas y sofisticadas formas de ataque, beneficiándose también de nuevas tecnologías que hoy podemos ver como «una oportunidad de negocio», pero que mañana inevitablemente (y la historia nos enseña) permitirán el nacimiento de nuevas generaciones de malware, también porque la imaginación de la mente humana y el arte del hackeo no tienen límites.

Pero incluso en los «sótanos» de internet, algunos estados cuentan con divisiones preparadas para lanzar y librar ciberguerra contra otros estados soberanos.

A menudo hemos hablado de las capacidades de pirateo informático de la Agencia de Seguridad Nacional y la Agencia Central de Inteligencia de Estados Unidos, que han acaparado titulares gracias a los repetidos escándalos sobre el tema, pero hoy en día todos los gobiernos están ampliando sus arsenales de armas cibernéticas, listas para ser utilizadas cuando sea necesario, pero también para adquirir propiedad intelectual de otros países y obtener una ventaja en el desarrollo y la investigación.

Podría pensarse que muchos estados cuentan con células de hackers afiliadas, denominadas Hackers Estatales Nacionales, interconectadas con ellos y encargadas del trabajo sucio: obtener fondos y propiedad intelectual, y lanzar ataques contra la infraestructura crítica de otros países, sumiendo al mundo en una nueva «guerra fría» bajo la bandera de las «puertas traseras» y la ciberpolítica. Esto puede parecer oculto en los periódicos, pero a menudo está intrínsecamente ligado a todo lo demás.

Así que hay muchas cosas sucias en internet, pero todos tienen la norma de intentar obtener una ventaja directa de ellas con los medios a su alcance, con formas de ética cuestionables, pero practicadas por todos, en esa famosa «zona gris», mucho más «rentable» que la guerra tradicional.

El cibercrimen opera clandestinamente, en redes ocultas llamadas Darknet, sistemas cerrados, creados inicialmente con fines nobles, para proteger el anonimato, pero que posteriormente se convierten en lugares donde es posible cometer delitos de todo tipo.

En resumen, las darknets son el uso más noble y a la vez más negativo de la privacidad combinados, la aberración del concepto de «clave pública» que dio origen a las darknets con fines militares, pero que invariablemente las ha visto abrumadas por la ilegalidad y el crimen.

Consideremos que Darknet ( como se ve en un video publicado en el canal de YouTube RedHotCyber) es un término acuñado en los años 70 para diferenciar la red ARPANET de todas las redes cerradas, que hoy se describen con los nombres de Deepweb y Darkweb.

Ambas son 400 veces más grandes que la web superficial, también llamada generalmente web clara, es decir, todo el mundo de internet que está indexado por los motores de búsqueda y es de libre acceso.

En la darknet, en un futuro próximo surgirán nuevas organizaciones y nuevos «estados», ya sea organizados militarmente para cometer delitos o actos terroristas, o creando mercados anónimos para vender todo tipo de productos, desde drogas hasta armas, e incluso la venta de sicarios a demanda.

La definición de Estado en Wikipedia es la siguiente: » El Estado, en derecho, es una entidad política soberana, que consta de un territorio y una población que lo ocupa, y un sistema jurídico formado por instituciones y leyes. «

Esto, en su forma virtual, no está tan lejos de lo que sucede o podría evolucionar en la darknet, aunque el «sistema legal» y las «instituciones y leyes» podrían dar pie a la discusión.

Un Estado que se precie debe tener su propia moneda. Los italianos sabemos bien cuánto tiempo sufrimos la llegada del euro.

Pero esto forma parte de la historia del mundo real; la historia de internet avanza más rápido, así que

Lo único que faltaba para poder comprar productos en la darknet de forma anónima era una moneda “reconocida”, la criptomoneda.

Del genio de Satoshi Nakamoto (una identidad aún envuelta en un halo de misterio, probablemente el nombre del grupo de trabajo que programó el cliente de Bitcoin a partir de las ideas de los criptógrafos Cypherpunk, quienes inspiraron la cadena de bloques) el 3 de enero de 2009 a las 18:15 se genera (según Scrooge McDuck) el “Número 1”, el “Bloque Génesis” o más bien la primera transacción en la cadena de bloques de Bitcoin, que cita:

The Times, 3 de enero de 2009: El ministro de Hacienda al borde de un segundo rescate bancario.

Esta frase fue tomada de un artículo publicado en The Times el mismo 3 de enero de 2009, en referencia al rescate bancario solicitado por el gobierno británico.

Es probable que Nakamoto quisiera dejar constancia de su desconfianza hacia las monedas centralizadas y su preferencia por las descentralizadas.

Sí, porque la «descentralización» de la moneda fue el elemento disruptivo y la verdadera innovación de Bitcoin, es decir, la ausencia de un organismo central que pudiera manipular, gestionar y controlar la moneda, que se basaba completamente en una red P2P. Un único protocolo, un único cliente, reglas claras y compartidas, así como numerosas opciones para transacciones anónimas, como el uso de múltiples cuentas/billeteras, mezcladores, ofuscación y más.

Pero después de Bitcoin, mientras que SilkRoad nació en 2011 (un famoso mercado ilegal en la red Tor, ahora cerrado, donde era posible comprar drogas, armas y mucho más pagando con Bitcoin), apareció una nueva criptomoneda, Litecoin, luego en 2013 llegaron Ethereum y Ripple, en 2014 Dash y así sucesivamente, garantizando también un mayor anonimato que el propio Bitcoin.

Las guerras se libran con armas. Si bien es evidente que los países reconocen la necesidad de contar con fuerzas armadas y estrategias de guerra cibernética, se encuentran inmersos en una carrera armamentista mediante la adquisición de ciberarmas de diversos tipos y niveles. Aunque la definición de ciberarmas resulta algo confusa en la literatura jurídica, los técnicos podemos asumir que se trata de nuevo malware o ataques de día cero.

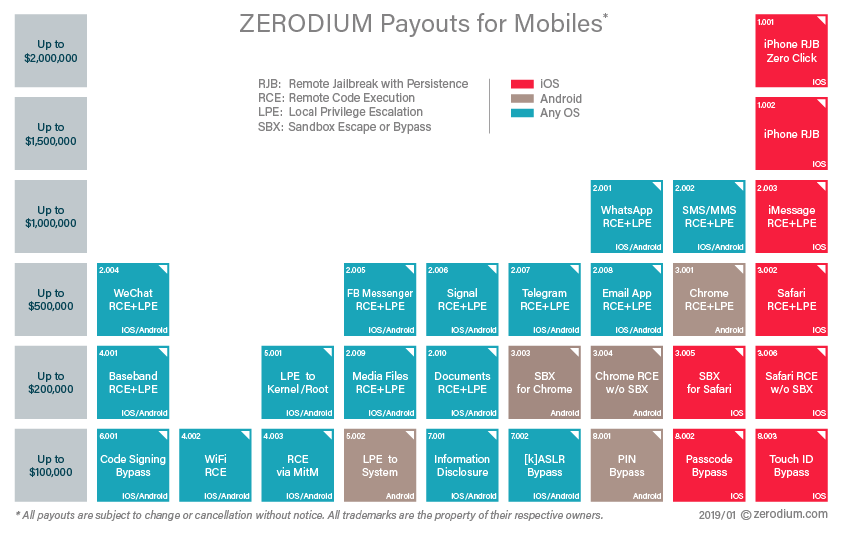

Pero, ¿sabes cuánto puede costar una vulnerabilidad de día cero? Hay empresas que actúan como intermediarias, corredores de exploits de día cero , y si tienes un «jailbreak remoto para iOS de Apple» y funciona, Zerodium te dará 2.000.000 € o un exploit de WhatsApp con RCE por valor de 1.000.000 €.

Las tarifas son realmente elevadas, sobre todo cuando implican tecnologías de uso generalizado combinadas con la ejecución remota de código (RCE) de día cero, especialmente en el caso de software para teléfonos inteligentes. Estos intermediarios (que también operan en la darknet, incluso a través de organizaciones criminales) pueden revenderlas a agencias gubernamentales para ampliar sus arsenales de ciberataques y, de este modo, crear armas que puedan desplegarse, si fuera necesario, contra los sistemas e infraestructura de un hipotético enemigo.

Obviamente , esta “carrera armamentista” dará lugar a un nuevo mercado de fallos introducidos específicamente y de parches que no se escribirán intencionadamente, lo que contribuirá, en un contexto ya de por sí de alto riesgo, a una disminución de la seguridad de los sistemas que todos usamos o usaremos.

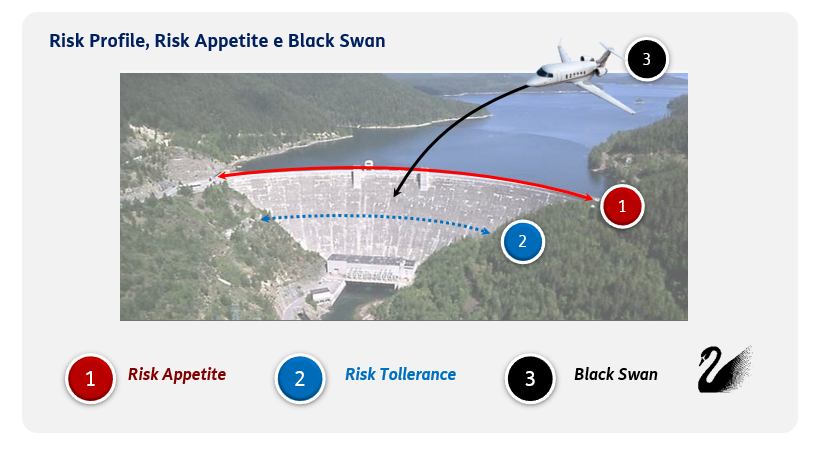

Los ataques de día cero, de hecho, son las amenazas más insidiosas, impredecibles y desconocidas hasta la fecha. Encarnan la teoría del ensayo filosófico/literario « El Cisne Negro» (que cobró relevancia tras los atentados del 11 de septiembre), escrito por el filósofo libanés Nassim Nicholas Taleb, que afirma que « somos ciegos a la aleatoriedad de las cosas» y que pueden producirse efectos dominó imprevistos y totalmente desconocidos, demostrando que la utopía del «riesgo cero» no es factible, aunque a nivel ancestral nos neguemos a reconocerlo… y el cibercrimen es un maestro en ello.

El ciberespacio será el nuevo escenario de la competencia geopolítica del siglo XXI.

Esta nueva frontera, a diferencia de otros ámbitos, permite la igualdad, equiparando a los individuos (o prácticamente equiparándolos) a las grandes organizaciones, al tiempo que anula las relaciones diplomáticas internacionales entre los Estados. En esta dimensión, se llevarán a cabo actividades de espionaje dirigidas a la dominación económica sobre otros Estados, y algunos ya afirman que dichas actividades se realizan para perseguir sus propios objetivos estratégicos.

El sector de inteligencia desempeñará un papel crucial en este contexto desmaterializado, ya que sus contrapartes serán agencias gubernamentales hostiles y altamente estructuradas, con una financiación enorme y capaces de llevar a cabo actividades con una complejidad tecnológica sin precedentes.

Se está trabajando intensamente, sobre todo en los últimos años, para abordar mejor este nuevo desafío mediante el establecimiento de normas generales sobre ciberseguridad con un alcance lo más amplio posible en la UE . Se han promulgado numerosas medidas, como el ya histórico Reglamento General de Protección de Datos (RGPD ) y la Directiva NIS , así como la reciente Ley de Ciberseguridad , que finalmente otorga a ENISA un mandato permanente y un papel operativo frente a los Estados miembros.

Si bien todo esto es encomiable, la implementación de estas regulaciones, al menos a nivel nacional, es lenta e insuficiente. Mientras que antes bastaba con proteger los datos, en este nuevo desafío crucial, la protección de los datos debe garantizar la seguridad de las personas . Lo más alarmante es que estamos diseñando estos nuevos sistemas de una manera que no es del todo segura, y una vez implementados, ya será demasiado tarde para corregirlos.

Nuestro mundo estará cada vez más conectado y dependerá cada vez más de las nuevas tecnologías, y el progreso hará que la sociedad sea cada vez más frágil, pero el principal problema derivado de estas brechas probablemente seguirá siendo el mismo: la concienciación sobre los riesgos y la educación cívica digital.

Deberíamos empezar a preguntarnos si es necesario introducir la ciberseguridad en la escuela primaria, porque en un futuro próximo, el «software biológico» será cada vez más frecuente y no podemos permitirnos estar desprevenidos.

Massimiliano Brolli

Massimiliano Brolli

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...