Redazione RHC : 15 noviembre 2025 12:38

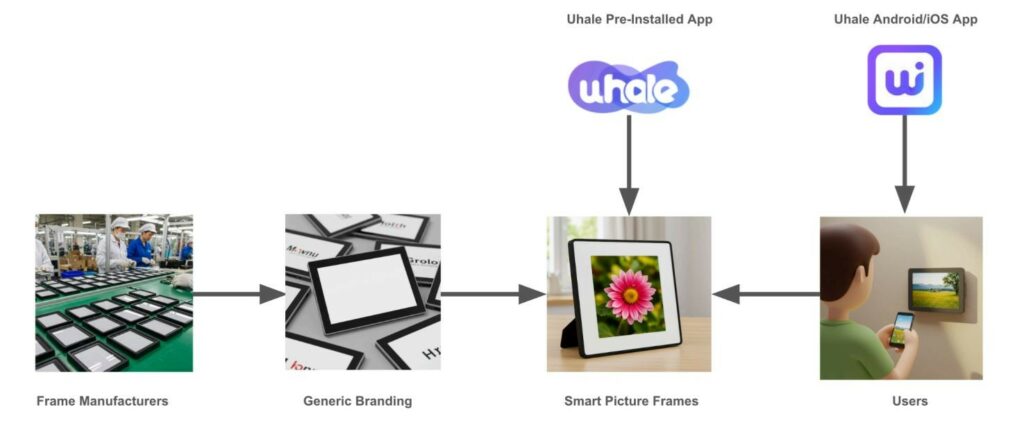

Investigadores han descubierto varias vulnerabilidades críticas en los marcos de fotos digitales Uhale con sistema operativo Android ; algunos modelos incluso descargan y ejecutan malware al iniciarse. Analizaron la aplicación Uhale y detectaron actividad asociada a dos familias de malware: Mezmess y Vo1d.

Ya en mayo de 2025, los investigadores intentaron informar de los problemas detectados a la empresa china ZEASN (ahora llamada Whale TV), responsable de la plataforma Uhale utilizada en marcos de fotos digitales de numerosas marcas. Sin embargo, los especialistas nunca recibieron respuesta de los desarrolladores.

Los expertos descubrieron que muchos de los modelos de marcos de fotos digitales analizados descargan código malicioso desde servidores chinos inmediatamente después de encenderse. Al iniciarse, los dispositivos buscan actualizaciones para la aplicación Uhale, instalan la actualización a la versión 4.2.0 y se reinician. Tras el reinicio, la aplicación actualizada comienza a descargar y ejecutar el malware.

El archivo JAR/DEX descargado se guarda en el directorio de la aplicación Uhale y se ejecuta en cada inicio posterior del sistema. Aún no está claro por qué la versión 4.2.0 de la aplicación se volvió maliciosa (si fue algo intencional por parte de los desarrolladores o si la infraestructura de actualización de ZEASN se vio comprometida).

El malware detectado se ha vinculado a la botnet Vo1d , que comprende millones de dispositivos, así como a la familia de malware Mzmess . Esta conexión se confirma mediante prefijos de paquetes, nombres de cadenas, puntos de conexión, el proceso de distribución del malware y diversos artefactos.

Además de la descarga automática de malware (que no se produjo en todos los marcos analizados), los investigadores también descubrieron numerosas vulnerabilidades. En su informe, los especialistas de Quokka detallaron 17 problemas, 11 de los cuales ya tienen identificadores CVE. Los más graves son:

Los investigadores también hallaron una clave AES codificada para descifrar las respuestas de sdkbin. Además, varios modelos de marcos de fotos contenían componentes de actualización de Adups y bibliotecas obsoletas , y la aplicación utilizaba esquemas criptográficos débiles y claves codificadas.

Sin embargo, es difícil estimar el número exacto de víctimas: la mayoría de los marcos de fotos vulnerables se venden bajo diferentes marcas y sin mencionar la plataforma Uhale. Por lo tanto, los investigadores citan estadísticas dispares: la aplicación Uhale se ha descargado más de 500 000 veces en Google Play y tiene más de 11 000 reseñas en la App Store. Además, los marcos de fotos Uhale vendidos en Amazon tienen aproximadamente 1000 reseñas .

En conclusión, los expertos recomiendan comprar dispositivos únicamente de fabricantes de confianza que utilicen imágenes oficiales de Android sin modificaciones de firmware, que sean compatibles con los servicios de Google y que cuenten con protección antimalware integrada.

Redazione

Redazione

Las operaciones psicológicas, comúnmente conocidas como PsyOps, constituyen un elemento significativo y a menudo poco comprendido de la estrategia militar y de seguridad . Estas operaciones implican...

En el mundo de la ciberseguridad, los cortafuegos constituyen la primera línea de defensa contra las ciberamenazas y los ciberataques. Diariamente, empresas y usuarios domésticos se exponen a riesgo...

Fortinet ha confirmado el descubrimiento de una vulnerabilidad crítica de ruta relativa (CWE-23) en dispositivos FortiWeb, identificada como CVE-2025-64446 y registrada como número IR FG-IR-25-910 ....

Los XV Juegos Nacionales de China se inauguraron con un espectáculo que combinó deporte y tecnología. Entre los aspectos más destacados se encontraban robots capaces de tocar antiguos instrumentos...

El panorama de la ciberseguridad nos ha acostumbrado a cambios constantes. Cada año surgen nuevas amenazas, nuevos escenarios y nuevas tácticas delictivas. Pero hoy en día, no es solo la tecnologí...