Raffaela Crisci : 15 noviembre 2025 16:12

Tor Browser (abreviatura de The Onion Router) es un navegador web gratuito y de código abierto diseñado específicamente para proteger la privacidad en línea de los usuarios. Mediante una red de servidores distribuidos por todo el mundo, Tor permite a los usuarios navegar por internet de forma anónima, ocultando su identidad y ubicación geográfica, y dificultando el rastreo de su actividad en línea.

Tor tiene sus raíces a principios de la década de 2000, pero el concepto de enrutamiento cebolla en el que se basa data de la década de 1990, desarrollado en el Laboratorio de Investigación Naval de Estados Unidos.

Creado inicialmente para proteger las comunicaciones de agentes encubiertos, el proyecto fue posteriormente desclasificado y hecho público, dando lugar a una comunidad de desarrolladores y usuarios que contribuyeron a convertirlo en la herramienta que conocemos hoy. En 2002, Roger Dingledine y Nick Mathewson, junto con Paul Syverson, lanzaron la primera versión pública de la red Tor.

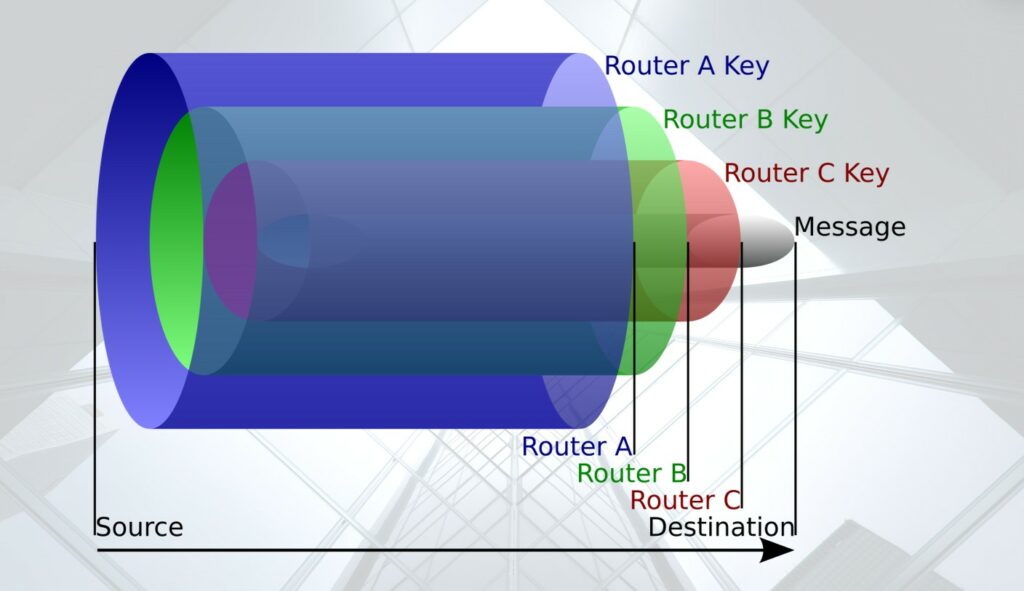

El navegador Tor funciona redirigiendo tu tráfico de internet a través de una red centralizada de servidores gestionados por voluntarios en todo el mundo. Estos servidores, llamados «nodos», cifran el tráfico para que ni el sitio web que visitas ni terceros puedan identificar fácilmente su origen.

Acceso a la Dark Web : Tor también es conocido por permitir el acceso a sitios web ocultos, conocidos como servicios «.onion», a los que no se puede acceder mediante navegadores y motores de búsqueda convencionales. Estos sitios pueden utilizarse con fines legítimos, como la protección de las comunicaciones en regímenes opresivos, pero también para actividades ilícitas.

A lo largo de los años, el Proyecto Tor se ha enfrentado a diversos desafíos, como intentos de censura gubernamental y ataques a la red diseñados para desanonimizar a los usuarios. Sin embargo, gracias al apoyo de la comunidad de código abierto y a la innovación constante, Tor se ha mantenido como un pilar fundamental de la privacidad en línea.

Tor no está exento de críticas y limitaciones. El acceso a la Dark Web ha generado diversas implicaciones éticas y legales. Por un lado, Tor ha sido una herramienta crucial para periodistas de investigación, activistas y disidentes que operan en entornos represivos, permitiéndoles comunicarse de forma segura y anónima. Por otro lado, el anonimato de Tor lo ha convertido en un refugio para actividades ilegales, como el narcotráfico, la evasión fiscal y la pornografía infantil. Esta dualidad ha provocado un creciente escrutinio por parte de las fuerzas del orden y los gobiernos, que a menudo consideran a Tor una herramienta utilizada exclusivamente por delincuentes.

Tor no es la solución definitiva. No protege contra el malware ni contra los ataques locales de intermediario. Además, la velocidad de conexión puede verse limitada, sobre todo para actividades que consumen mucho ancho de banda.

El navegador Tor sigue siendo una de las herramientas más potentes para proteger la privacidad en línea. Su compleja arquitectura de enrutamiento cebolla, combinada con un cifrado robusto, lo convierte en una herramienta esencial para cualquiera que desee navegar de forma anónima. Sin embargo, como cualquier tecnología, no es infalible y requiere un uso cuidadoso e informado para maximizar la seguridad.

El futuro del navegador Tor seguirá evolucionando a medida que surjan nuevas amenazas y desafíos, pero su importancia como bastión de la libertad y la privacidad en línea es incuestionable.

El quishing es una forma emergente de ciberataque que combina el phishing tradicional con el uso de códigos QR , herramientas ya conocidas por muchos. El término « quishing » es una combinación d...

Las operaciones psicológicas, comúnmente conocidas como PsyOps, constituyen un elemento significativo y a menudo poco comprendido de la estrategia militar y de seguridad . Estas operaciones implican...

En el mundo de la ciberseguridad, los cortafuegos constituyen la primera línea de defensa contra las ciberamenazas y los ciberataques. Diariamente, empresas y usuarios domésticos se exponen a riesgo...

Fortinet ha confirmado el descubrimiento de una vulnerabilidad crítica de ruta relativa (CWE-23) en dispositivos FortiWeb, identificada como CVE-2025-64446 y registrada como número IR FG-IR-25-910 ....

Los XV Juegos Nacionales de China se inauguraron con un espectáculo que combinó deporte y tecnología. Entre los aspectos más destacados se encontraban robots capaces de tocar antiguos instrumentos...