Simone D'Agostino : 20 noviembre 2025 14:43

Hoy es el Día Mundial del Niño, establecido por la ONU el 20 de noviembre para conmemorar dos actos fundamentales: la Declaración de los Derechos del Niño de 1959 y, treinta años después, la Convención sobre los Derechos del Niño de 1989.

Un evento que, cada año, corre el riesgo de convertirse en un gesto ritual, un recordatorio estéril del «derecho al futuro».

Sin embargo, el presente nos dice que la verdadera fragilidad no reside en el futuro, sino en la forma en que los niños viven hoy: en un ecosistema digital que no fue diseñado para ellos, que no los protege y que los expone a riesgos que ya no se parecen a nada que conociéramos.

En los últimos años, investigaciones internacionales, desde informes de la OCDE hasta la documentación técnica de la Fundación Internet Watch, han puesto de relieve un fenómeno que seguimos pasando por alto: los menores ya no son usuarios ocasionales. Están inmersos en internet, dentro de sistemas diseñados para adultos y según lógicas que ignoran por completo lo que significa ser vulnerable a los once o doce años.

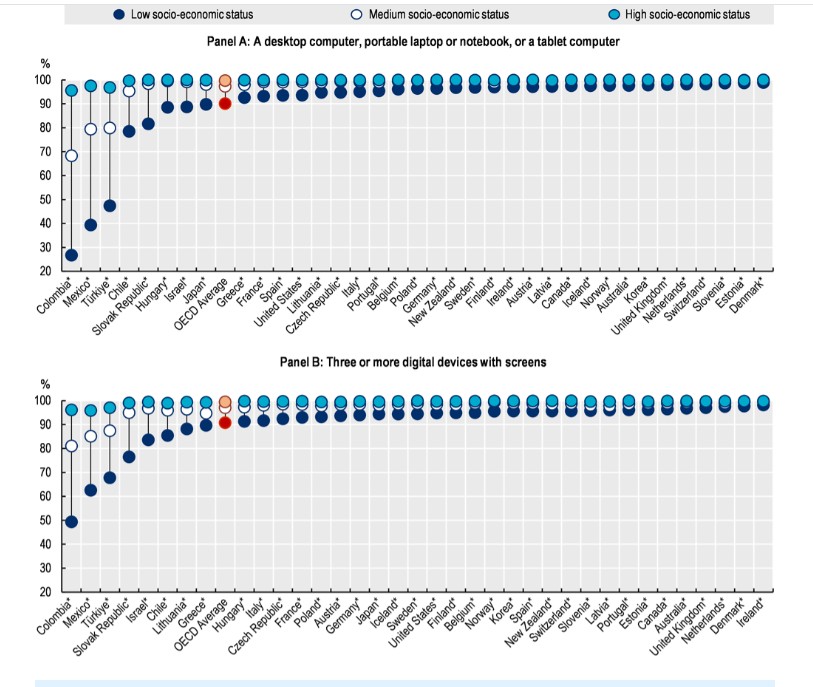

Según la OCDE, más del 95% de los adolescentes en los países occidentales acceden a internet a diario, a menudo varias veces al día. Esto no se trata simplemente de un «uso intensivo», sino de una exposición constante a plataformas donde las identidades y las intenciones nunca son del todo discernibles. Internet se ha convertido en el principal espacio para conectar, jugar, debatir y descubrir. Sin embargo, sigue siendo un entorno diseñado para maximizar la atención y la permanencia, no para reducir los riesgos.

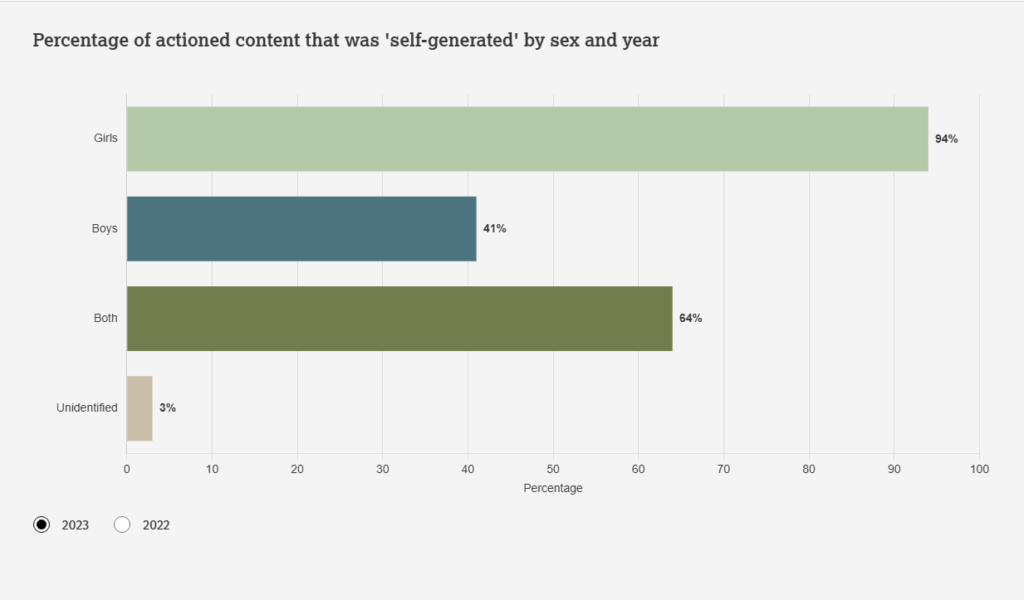

La Fundación de Vigilancia de Internet (IWF, por sus siglas en inglés), en su informe de 2023, analizó 275.652 páginas web con material de abuso sexual infantil. Más del 92% de estas se clasificaron como «autogeneradas» , un término que la propia IWF considera inadecuado porque no refleja la realidad de los hechos. En muchos casos, los niños son engañados, manipulados, extorsionados o incluso grabados sin su consentimiento por alguien que no está físicamente presente.

Es la señal más clara de la transformación en curso: el abuso ya no proviene de un lugar remoto, sino que se infiltra en las interacciones cotidianas, en aplicaciones que todos usamos, en conversaciones que comienzan de forma inocente y luego se adentran en espacios cada vez más privados. La imagen del «depredador digital» que surge desde fuera es obsoleta. Hoy, la amenaza se construye desde dentro de las relaciones, en los chats de videojuegos, en las redes sociales más populares, en un ecosistema que facilita el acercamiento, la persuasión y la manipulación. Un niño no debería buscar el riesgo: es el riesgo lo que encuentra, a menudo disfrazado de normalidad.

Mientras tanto, las redes criminales han adoptado un modelo operativo mucho más fragmentado que en el pasado. Las investigaciones europeas —desde los informes IOCTA de Europol hasta la documentación de INHOPE e IWF— demuestran que la verdadera transformación ya no reside en el contacto inicial, sino en lo que sucede después : una vez obtenido el material, su circulación sigue una compleja cadena que abarca múltiples niveles de la red.

La recopilación de datos se realiza cada vez más en espacios intermedios , como chats privados o servicios en la nube, mientras que la distribución se dirige hacia circuitos cerrados o cifrados , y solo en una etapa posterior, cuando sea necesario, hacia las capas menos accesibles de la red.

Este mecanismo multinivel no se basa en el señuelo, sino en la difusión , y reduce drásticamente la posibilidad de interceptar rastros directos. Cada anomalía, por pequeña que sea, se convierte en una valiosa pista.

La magnitud del problema también se evidencia en lo que sucede en plataformas que consideramos «comunes». En los últimos días, el canal oficial de Telegram «Stop Child Abuse» ha publicado una serie de actualizaciones difíciles de ignorar: 1998 grupos y canales fueron clausurados el 15 de noviembre, 1937 el 16 y 2359 el 17. En tan solo tres días, más de seis mil espacios se dedicaron a compartir o difundir material abusivo. Este mes, la cifra ya supera los treinta y seis mil cierres.

Estas cifras no pertenecen a la dark web ni a redes clandestinas. Se trata de grupos lo suficientemente visibles como para ser detectados, denunciados y eliminados a diario. La cifra no solo refleja la gravedad del problema, sino, sobre todo, la continuidad: cada eliminación se reemplaza por nuevas aperturas, con estructuras que se reconstruyen en cuestión de horas, a menudo automáticamente, con los mismos administradores y con el mismo contenido migrando de una sala a otra.

Estos datos demuestran con crudeza lo que el debate público aún se resiste a reconocer: el problema no se limita a los márgenes de internet. Es parte integral de la infraestructura digital que todos usamos a diario. Y es precisamente esta proximidad —silenciosa, normalizada, técnicamente invisible para quienes no la buscan— lo que convierte la protección infantil en un problema estructural, no en una emergencia.

En este contexto, una parte crucial de la lucha contra el abuso permanece casi invisible: la identificación de la víctima . Es una tarea silenciosa, compuesta de detalles —un objeto en el fondo, un mueble recurrente, un fragmento visual que reaparece en otro lugar— que se van recomponiendo hasta revelar un lugar, una situación real, una persona que necesita protección.

Y es aquí donde se concentra gran parte del trabajo de investigación actual. Identificar a la víctima con mucha más frecuencia nos permite también dar con el perpetrador. Lo contrario no siempre es cierto : se puede obtener un relato, pero los menores implicados permanecen anónimos, sin contexto, sin posibilidad de intervención.

Este trabajo no genera anuncios ni operaciones espectaculares, sino resultados concretos. Cada vez que se localiza a un niño, el rastro inicial casi siempre fue un detalle que nadie habría notado. Es un proceso invisible; solo se ven sus efectos.

La introducción generalizada de la inteligencia artificial generativa complica aún más el panorama. No hace falta ser alarmista para reconocer que una sola imagen pública basta para crear, manipular o distorsionar contenido que el menor jamás produjo . El daño ya no se produce solo por lo que se les exige a los niños, sino también por lo que la tecnología puede construir en su nombre . Es una vulnerabilidad que existe incluso cuando el menor no toma ninguna medida .

Todo esto nos lleva a un punto clave: proteger a los menores no es solo cuestión de educación digital. Es, ante todo, una cuestión de arquitectura. Las plataformas se crearon para incentivar el intercambio, no para prevenir el abuso. Los algoritmos optimizan la interacción, no la seguridad. Los sistemas de denuncia son reactivos, no preventivos. Y la solución no se puede simplificar con la idea de que basta con una verificación de edad, el acceso mediante SPID o un filtro de entrada. La vulnerabilidad no surge del inicio de sesión: surge de lo que ocurre dentro de las plataformas , de cómo se configuran las interacciones, de qué dinámicas favorecen o ignoran.

Reducir la seguridad infantil a una mera cuestión de autenticación implica centrarse únicamente en la puerta de entrada e ignorar todo lo que sucede dentro. La verdadera protección reside en procesos invisibles: en los criterios que utilizan los algoritmos para decidir qué mostrar, en los límites impuestos a las interacciones y en la capacidad de las plataformas para detectar comportamientos anómalos antes de que resulten perjudiciales.

Si el Día Mundial de la Infancia aún tiene algún significado, entonces hoy debe ser el momento en que aceptemos que internet no es un espacio neutral y que los derechos de la infancia en el entorno digital no pueden recomendarse: deben diseñarse . Mientras las plataformas sigan tratando a los menores como usuarios comunes, mientras los algoritmos sigan tratando su comportamiento como señales que optimizar, mientras la moderación siga siendo un parche y no una función estructural, la vulnerabilidad seguirá siendo sistémica.

La infancia digital no es una extensión de la infancia real. Es un terreno distinto, con riesgos diferentes , construido sobre lógicas que los niños y adolescentes no tienen las herramientas para interpretar. Y hasta que no se supere esta brecha, seguiremos celebrando una festividad que habla de derechos, mientras el mundo que hemos construido los pone constantemente a prueba.

Abordar este problema no significa simplemente “educar mejor a los niños”, ni “ejercer un mayor control”, ni esperar que las familias y las escuelas compensen limitaciones que no dependen exclusivamente de ellas.

Significa rediseñar lo digital para que los menores dejen de ser un efecto secundario del sistema.

Significa exigir transparencia a las plataformas respecto a sus algoritmos , límites claros a las interacciones , controles estructurales sobre la dinámica de contacto y una moderación que intervenga antes, no después . Significa trasladar la responsabilidad a quienes crean los entornos, no a quienes los sufren . Significa considerar la infancia no como un caso especial, sino como una condición de diseño , al mismo nivel que la ciberseguridad, la privacidad o la accesibilidad.

Y, sobre todo, significa dejar de pensar en el riesgo como un accidente. El riesgo es consecuencia del diseño.

Proteger a los menores en el mundo digital no es un gesto de cariño: es un requisito técnico.

Y hasta que no se le trate como tal, seguiremos hablando de derechos cuando el sistema simplemente no los contempla.

Cada vez que alguien dice “pero los niños necesitan aprender a defenderse, son nativos digitales y más inteligentes que nosotros” , recuerdo que en 2025 un adolescente tendrá la misma capacidad ejecutiva y la misma capacidad para predecir consecuencias que tenía en 1990.

Lo que ha cambiado radicalmente es el entorno , no la neurobiología infantil .

Lo digital no “nació malo”.

Nació sin considerar que ellos también estarían involucrados .

Ahora lo sabemos.

Ya no tenemos excusas.

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...

Dos graves vulnerabilidades en el sistema operativo AIX de IBM podrían permitir a atacantes remotos ejecutar comandos arbitrarios en los sistemas afectados, lo que ha llevado a la compañía a public...

Masimo, una empresa estadounidense que desarrolla tecnologías de monitorización médica, ha ganado otra batalla legal contra Apple . Un jurado federal le otorgó 634 millones de dólares por infring...

El software espía (también conocido como aplicaciones espía) representa una de las amenazas más insidiosas y peligrosas de la era digital. Se trata de programas maliciosos diseñados para infiltra...

Google se acerca a la presentación oficial de Gemini 3.0 , el nuevo modelo de inteligencia artificial que representa uno de los pasos más significativos en la estrategia de la compañía. Según inf...