Redazione RHC : 22 noviembre 2025 08:40

Los especialistas de Push Security han observado que la plataforma de phishing Sneaky2FA ahora admite ataques de navegador dentro de navegador, lo que permite la creación de ventanas de inicio de sesión falsas y el robo de credenciales y sesiones.

Sneaky2FA es uno de los servicios de phishing como servicio (PhaseaS) más populares entre los ciberdelincuentes. Junto con Tycoon2FA y Mamba2FA , Sneaky2FA se centra principalmente en el robo de cuentas de Microsoft 365.

Este kit de phishing es conocido por ataques que utilizan SVG y la táctica de «atacante en el medio»: el proceso de autenticación se reenvía a través de una página de phishing al servicio real, lo que permite a los atacantes interceptar los tokens de sesión.

Como resultado, incluso con la autenticación de dos factores (2FA) habilitada, los atacantes obtienen acceso a la cuenta de la víctima.

La técnica de ataque de navegador dentro del navegador (BitB) fue descrita por primera vez en 2022 por un investigador de seguridad conocido bajo el seudónimo de mr.d0x. Demostró que los ataques de navegador dentro del navegador permiten la creación de formularios de inicio de sesión de phishing utilizando ventanas de navegador falsas.

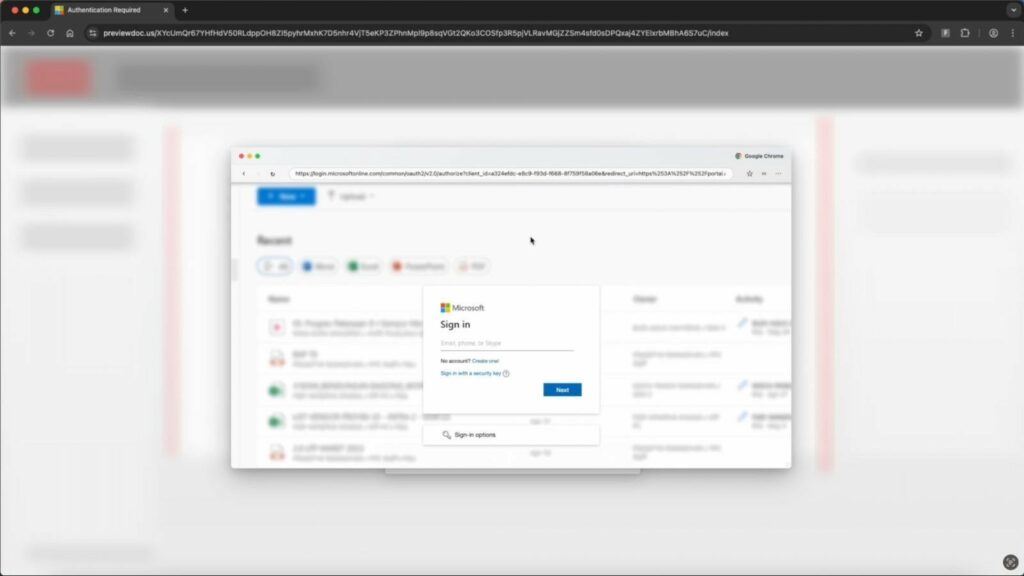

El ataque se basa en que, al acceder a un sitio web, suele aparecer un mensaje que solicita iniciar sesión con una cuenta de Google, Microsoft, Apple, Twitter, Facebook, Steam u otra. Al hacer clic en dicho botón (por ejemplo, «Iniciar sesión con Google »), se abre una ventana de inicio de sesión único (SSO) en el navegador, donde se pide introducir las credenciales e iniciar sesión con esa cuenta.

Estas ventanas se muestran truncadas, mostrando únicamente el formulario de inicio de sesión y una barra de direcciones con la URL. Esta URL verifica que se accede al sitio a través de un dominio real (por ejemplo, google.com), lo que refuerza aún más la confianza del usuario en el proceso.

Básicamente, los atacantes crean ventanas de navegador falsas dentro de ventanas de navegador reales y presentan a las víctimas páginas de inicio de sesión u otros formularios para robar credenciales o códigos de acceso de un solo uso (OTP).

BitB se utiliza ahora activamente en Sneaky2F: la página falsa se adapta dinámicamente al sistema operativo y al navegador de la víctima (por ejemplo, imitando Edge en Windows o Safari en macOS).

El ataque funciona de la siguiente manera:

En esencia, el uso de la técnica de BitB añade una capa adicional de engaño a las capacidades existentes de Sneaky2FA.

Los investigadores señalan que el kit de phishing utiliza técnicas avanzadas de ofuscación de HTML y JavaScript para evadir la detección estática (el texto está intercalado con etiquetas invisibles y los elementos de la interfaz son imágenes codificadas). Si bien todo parece normal para el usuario, esto dificulta el funcionamiento de las herramientas de seguridad. Además, Sneaky2FA redirige a los bots y a los investigadores a una página inofensiva.

Redazione

Redazione

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...

Dos graves vulnerabilidades en el sistema operativo AIX de IBM podrían permitir a atacantes remotos ejecutar comandos arbitrarios en los sistemas afectados, lo que ha llevado a la compañía a public...