In the past days we saw that Ransomware Gangs use WDAC to disable EDR products.

I have known this type of attack for a year when a guy posts a similar technique on Twitter, but this is the first time that was used in Ransomware Attacks.

So, it’s time to explain how it works and how to check it.

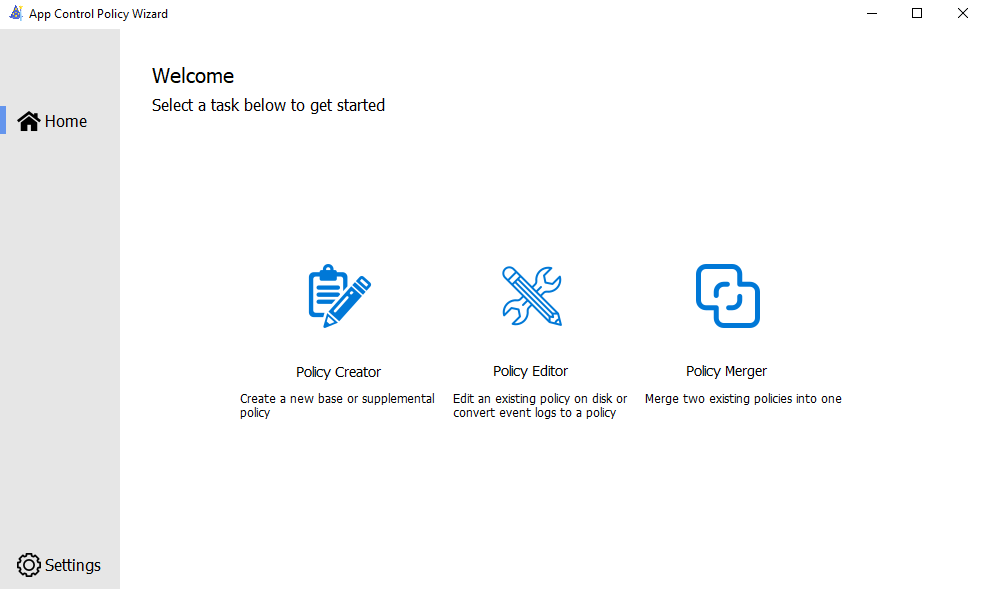

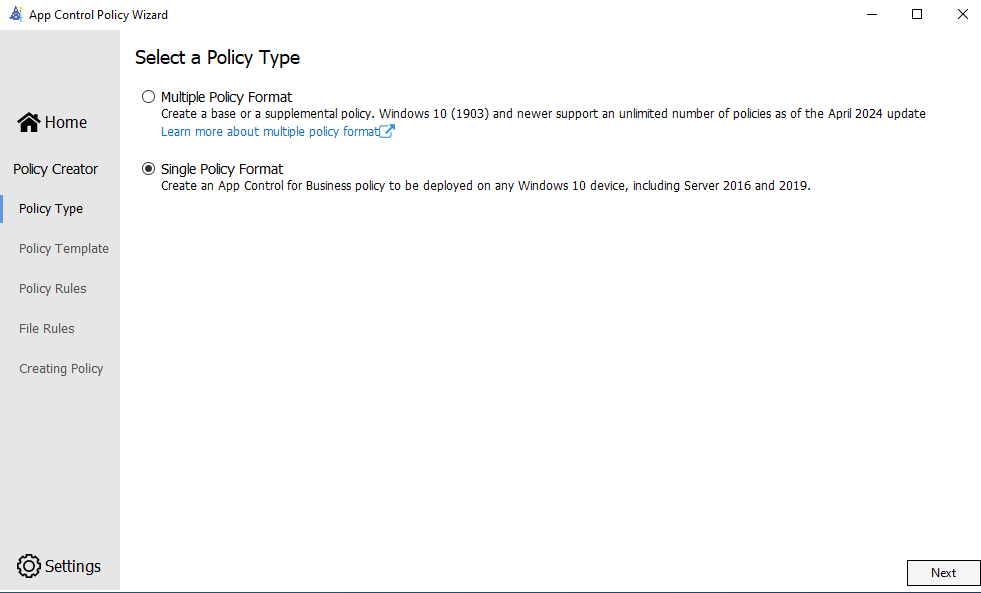

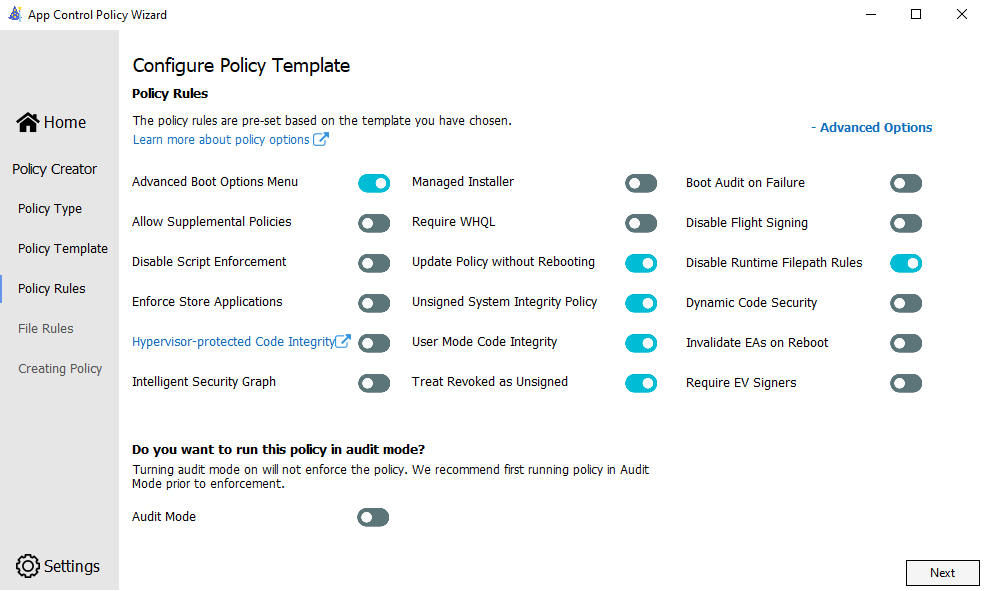

First, the WDAC is a feature of Microsoft that is very similar to App Locker. We need to download Application Control Wizard from Microsoft webpage.

After we install it, we can open it and define the policy.

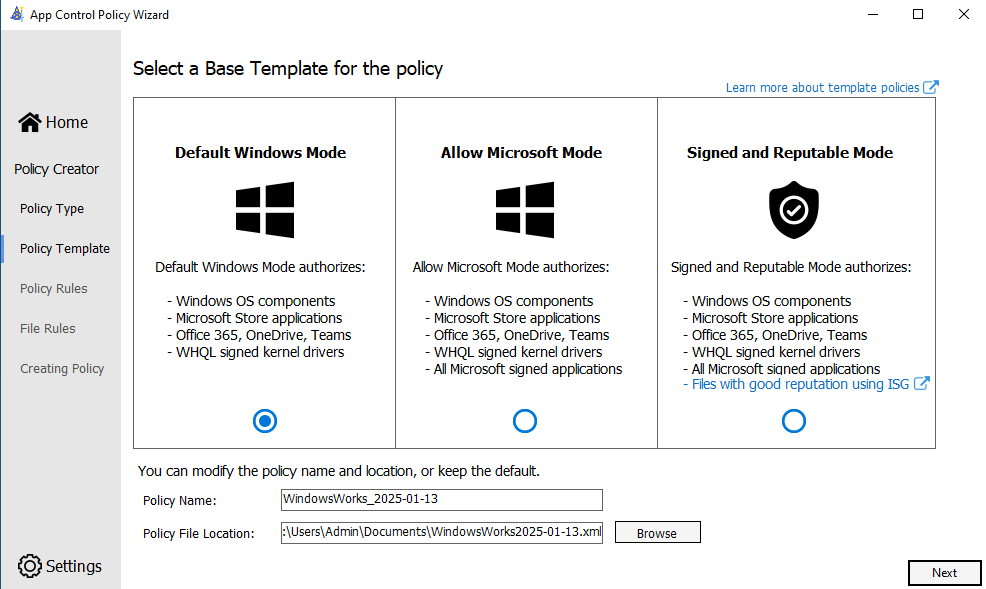

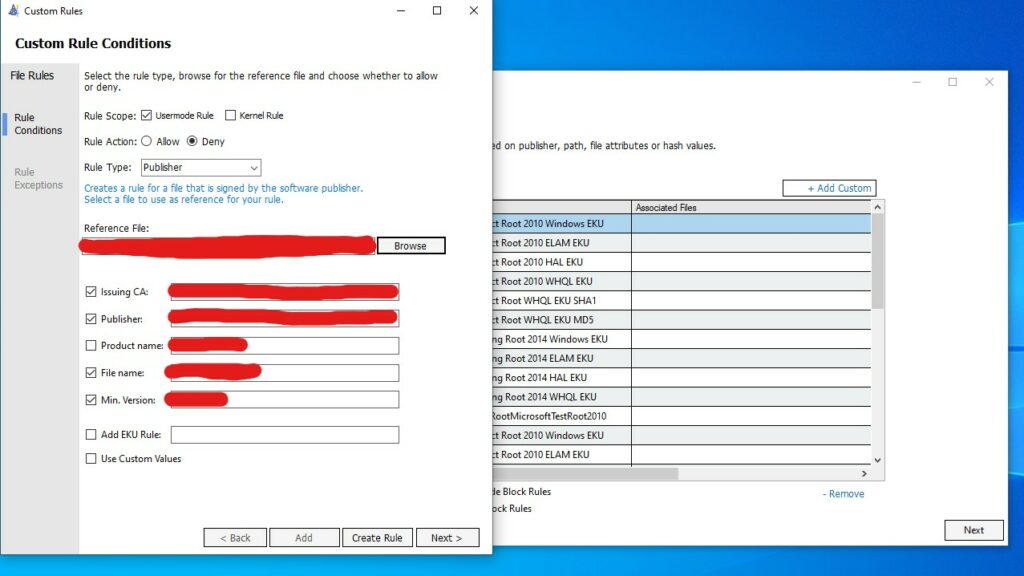

Here we can do two things, block all External Third parts application and Add a Custom Path that we can launch everything or in our case we can block only a defined publisher. So, remove all default rules and click on Add Custom, select User mode Rule and Rule Action Deny. Click on Publisher on Rule Type and choose the reference file from the disk that has the desired publisher that we want to block. In our case is the PE from an EDR product.

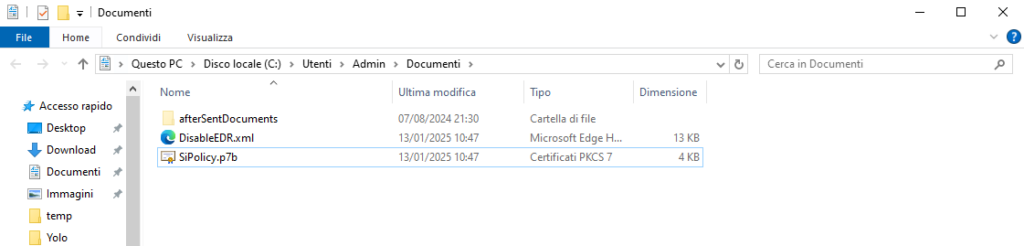

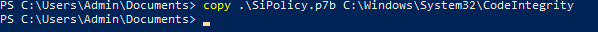

After that the Wizard produced two files, a .p7b and an .xml file.

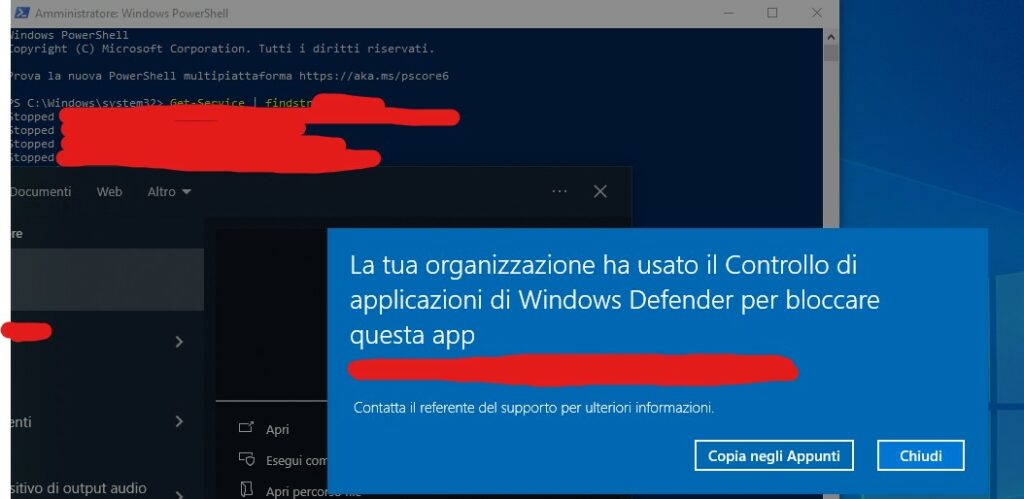

After the reboot we can see that the EDR services are all in a stopped state. Now we can use Mimikatz or other Tools. This attacks can be used with PSExec, SMBExec for example to copy .p7b file on a remote endpoint and then reboot it. We can do this through GPO too.

For monitoring this attack we can use rules in EDRs tools, for example when a user copy a .p7b file in CodeIntegrity folder and raise an alert.

Follow us on Google News to receive daily updates on cybersecurity. Contact us if you would like to report news, insights or content for publication.