Red Hot Cyber. El blog de la seguridad informática

Artículos destacados

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

CrowdStrike y Meta lanzan CyberSOCEval para evaluar la IA en ciberseguridad

EvilAI: Malware que utiliza inteligencia artificial para eludir la seguridad

¡No hay antivirus que te proteja! ModStealer afecta a Windows, macOS y Linux.

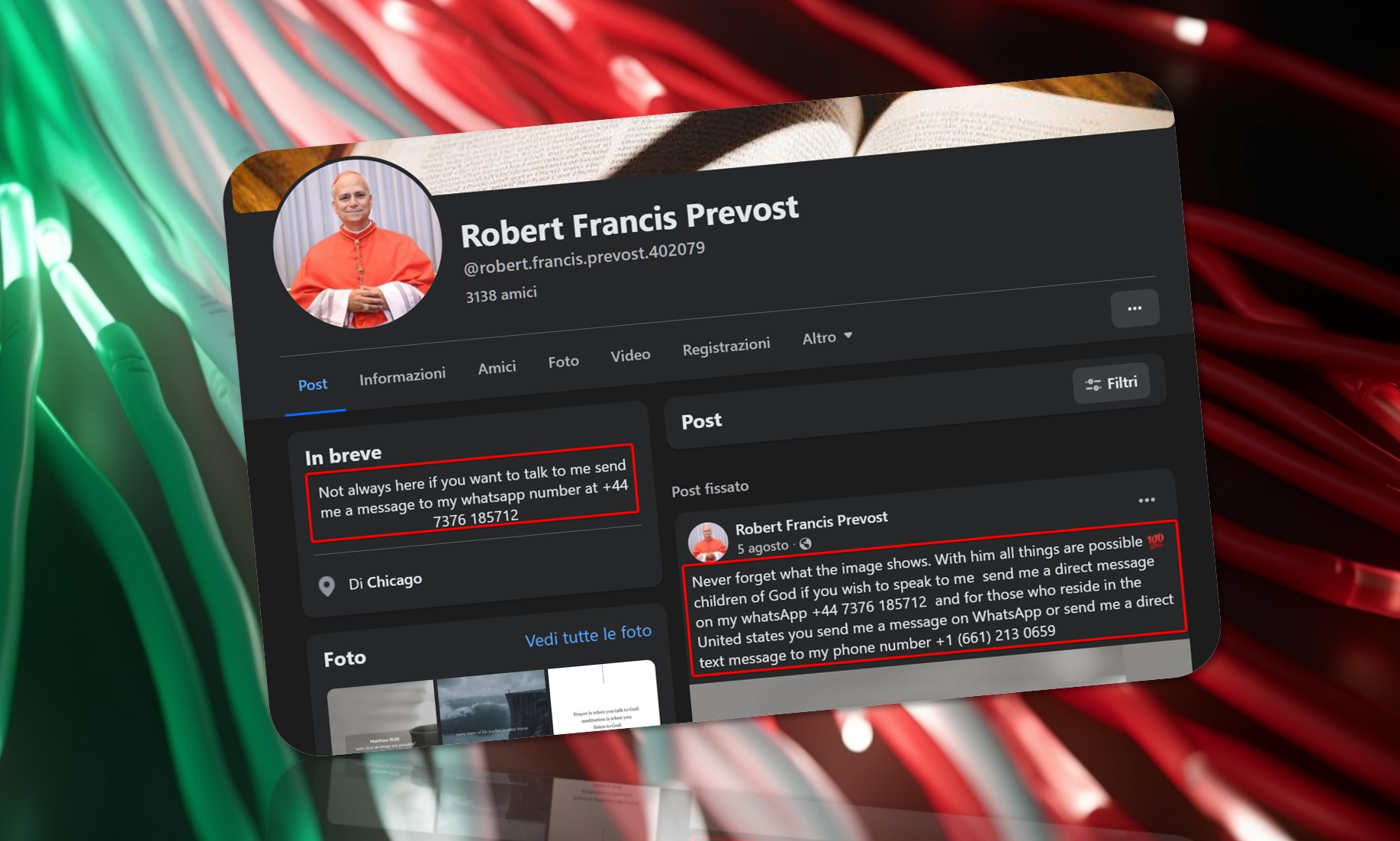

Del Vaticano a Facebook con furia: ¡el milagro de una estafa divina!

Mustang Panda, nuevo ciberataque de SnakeDisk dirigido a Tailandia

¡Adiós, Windows 10! Microsoft advierte que las actualizaciones finalizarán el 14 de octubre.

CrowdStrike y Meta lanzan CyberSOCEval para evaluar la IA en ciberseguridad

Redazione RHC - 15 de septiembre de 2025

CrowdStrike presentó hoy, en colaboración con Meta, un nuevo conjunto de herramientas de evaluación comparativa: CyberSOCEval, para evaluar el rendimiento de los sistemas de inteligencia artificial en operaciones de seguridad...

EvilAI: Malware que utiliza inteligencia artificial para eludir la seguridad

Redazione RHC - 15 de septiembre de 2025

Una nueva campaña de malware EvilAI, rastreada por Trend Micro, ha demostrado cómo la inteligencia artificial se está convirtiendo cada vez más en una herramienta para los ciberdelincuentes. En las...

¡No hay antivirus que te proteja! ModStealer afecta a Windows, macOS y Linux.

Redazione RHC - 15 de septiembre de 2025

Mosyle ha descubierto un nuevo programa malicioso llamado ModStealer. El programa es completamente indetectable para las soluciones antivirus y se subió por primera vez a VirusTotal hace casi un mes...

Del Vaticano a Facebook con furia: ¡el milagro de una estafa divina!

Redazione RHC - 15 de septiembre de 2025

En los últimos años, las estafas en línea han adquirido formas cada vez más sofisticadas, explotando no solo técnicas de ingeniería social, sino también la confianza que millones de personas...

Mustang Panda, nuevo ciberataque de SnakeDisk dirigido a Tailandia

Redazione RHC - 15 de septiembre de 2025

Investigadores de IBM X-Force han descubierto nuevas operaciones del grupo chino Hive0154, más conocido como Mustang Panda. Los expertos han documentado el uso simultáneo de una versión avanzada de la...

¡Adiós, Windows 10! Microsoft advierte que las actualizaciones finalizarán el 14 de octubre.

Redazione RHC - 15 de septiembre de 2025

Microsoft recordó a los usuarios que el soporte para el popular Windows 10 finalizará en un mes. A partir del 14 de octubre de 2025, el sistema dejará de recibir...

Descubre las últimas CVE críticas emitidas y mantente al día con las vulnerabilidades más recientes. O busca una CVE específica