Red Hot Cyber. El blog de la seguridad informática

Artículos destacados

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...

Había una vez un pueblo con un Bosque Mágico. Sus habitantes se sentían orgullosos de tenerlo, incluso un poco orgullosos. Por eso, todos sacrificaban gustosamente algunas pequeñas comodidades par...

Según informes, los servicios de inteligencia surcoreanos , incluido el Servicio Nacional de Inteligencia, creen que existe una alta probabilidad de que el presidente estadounidense Donald Trump cele...

En 2025, los usuarios siguen dependiendo en gran medida de contraseñas básicas para proteger sus cuentas. Un estudio de Comparitech, basado en un análisis de más de 2 mil millones de contraseñas ...

Gmail presenta el correo electrónico protegido. Un correo electrónico temporal para combatir el spam y proteger tu privacidad.

¡Google presenta una demanda contra la botnet BadBox2.0! Una demanda que invita a la reflexión contra desconocidos.

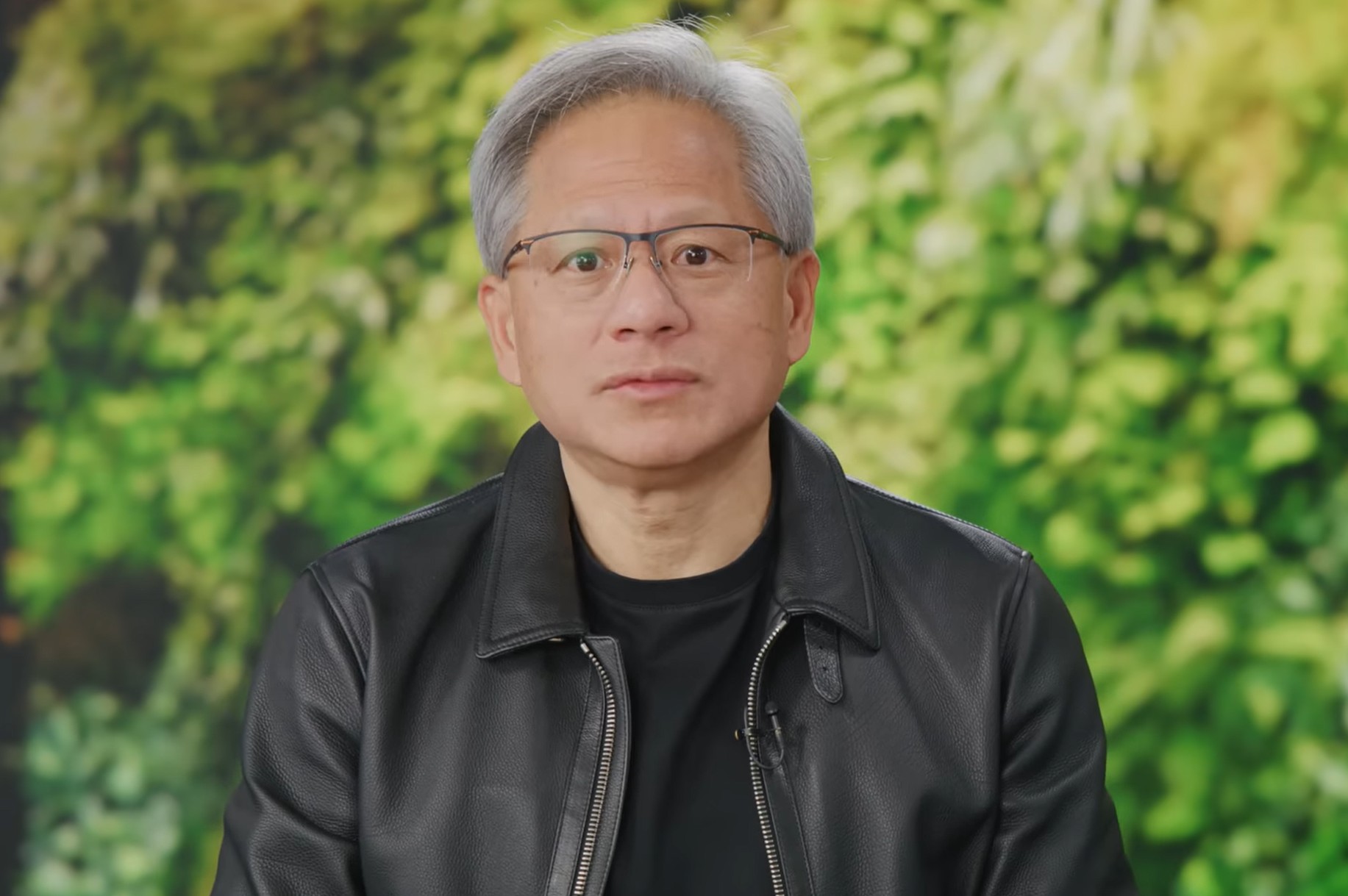

Jen-Hsun Huang: «Nací chino, pero me convertí en chino-estadounidense». La prohibición de los chips de inteligencia artificial en China es un grave error.

¿Qué es la ingeniería social? Descubriendo una amenaza cada vez más extendida.

El mundo del cibercrimen: desde delincuentes con ánimo de lucro hasta hacktivistas y hackers estatales

¿Qué es el ciberhacktivismo? Historia, motivaciones, hacking, consecuencias y evolución.

Gmail presenta el correo electrónico protegido. Un correo electrónico temporal para combatir el spam y proteger tu privacidad.

Redazione RHC - 19 de julio de 2025

Google continúa desarrollando activamente Gmail, añadiendo nuevas funciones con elementos de inteligencia artificial al servicio de correo electrónico. Estas actualizaciones hacen que usar el correo electrónico sea más cómodo, pero...

¡Google presenta una demanda contra la botnet BadBox2.0! Una demanda que invita a la reflexión contra desconocidos.

Redazione RHC - 19 de julio de 2025

Google ha presentado una demanda contra los operadores anónimos de la botnet Android BadBox 2.0, acusándolos de orquestar un fraude global dirigido a las plataformas publicitarias de la compañía. BadBox...

Jen-Hsun Huang: «Nací chino, pero me convertí en chino-estadounidense». La prohibición de los chips de inteligencia artificial en China es un grave error.

Redazione RHC - 19 de julio de 2025

Según Fast Technology, el 18 de julio, Jen-Hsun Huang habló a los medios chinos sobre sus orígenes, explicando que nació chino y luego se convirtió en chino-estadounidense. Destacó el fuerte...

¿Qué es la ingeniería social? Descubriendo una amenaza cada vez más extendida.

Redazione RHC - 19 de julio de 2025

La ingeniería social es una técnica de manipulación psicológica utilizada para obtener acceso o información no autorizados. Los atacantes explotan la tendencia natural de las personas a confiar en la...

El mundo del cibercrimen: desde delincuentes con ánimo de lucro hasta hacktivistas y hackers estatales

Redazione RHC - 19 de julio de 2025

El uso cada vez más extendido de las tecnologías digitales ha abierto nuevas oportunidades para los ciberdelincuentes que operan en línea, dando lugar a un verdadero ecosistema de ciberdelincuencia. En...

¿Qué es el ciberhacktivismo? Historia, motivaciones, hacking, consecuencias y evolución.

Redazione RHC - 19 de julio de 2025

El término "hacktivismo" es una combinación de los términos ingleses "hacking" y "hacktivism" y fue acuñado para describir el uso de la piratería informática con fines políticos o sociales. Se...

Descubre las últimas CVE críticas emitidas y mantente al día con las vulnerabilidades más recientes. O busca una CVE específica