Red Hot Cyber. El blog de la seguridad informática

Artículos destacados

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...

Había una vez un pueblo con un Bosque Mágico. Sus habitantes se sentían orgullosos de tenerlo, incluso un poco orgullosos. Por eso, todos sacrificaban gustosamente algunas pequeñas comodidades par...

Según informes, los servicios de inteligencia surcoreanos , incluido el Servicio Nacional de Inteligencia, creen que existe una alta probabilidad de que el presidente estadounidense Donald Trump cele...

En 2025, los usuarios siguen dependiendo en gran medida de contraseñas básicas para proteger sus cuentas. Un estudio de Comparitech, basado en un análisis de más de 2 mil millones de contraseñas ...

En unos años, Irlanda y Estados Unidos estarán conectados por un cable de comunicaciones submarino diseñado para ayudar a Amazon a mejorar sus servicios AWS . Los cables submarinos son una parte fu...

Creeper & Reaper: La historia del primer gusano y el primer software antivirus.

Las empresas están en quiebra debido al ransomware. ¡Pequeñas y medianas empresas, tengan cuidado!

¿Qué es el ransomware? Exploremos cómo funciona RaaS y qué significa.

La suite Shellter Elite utilizada por los equipos rojos para eludir los EDR ahora está siendo utilizada por los ciberdelincuentes.

¿Se acerca el fin de las invasiones estatales del ciberespacio? El borrador de 56 páginas preparado por la ONU

Claude Shannon: Padre de la criptografía y fundador de la era de la información

Creeper & Reaper: La historia del primer gusano y el primer software antivirus.

Redazione RHC - 9 de julio de 2025

No es raro encontrar referencias a innovaciones en tecnologías de la información en los videojuegos. Ada Lovelace (la primera programadora de la historia), le dio su nombre al robot de...

Las empresas están en quiebra debido al ransomware. ¡Pequeñas y medianas empresas, tengan cuidado!

Redazione RHC - 9 de julio de 2025

En RHC, hablamos con frecuencia de ciberataques y ransomware. Pero esta vez, queremos ir más allá. Queremos hablar de las empresas que no sobrevivieron, aquellas que, tras un ciberataque, no...

¿Qué es el ransomware? Exploremos cómo funciona RaaS y qué significa.

Redazione RHC - 9 de julio de 2025

Muchas personas desean comprender con precisión el fenómeno del ransomware, su significado, los métodos de violación y los delitos que lo rodean, y les cuesta encontrar información dispersa en miles...

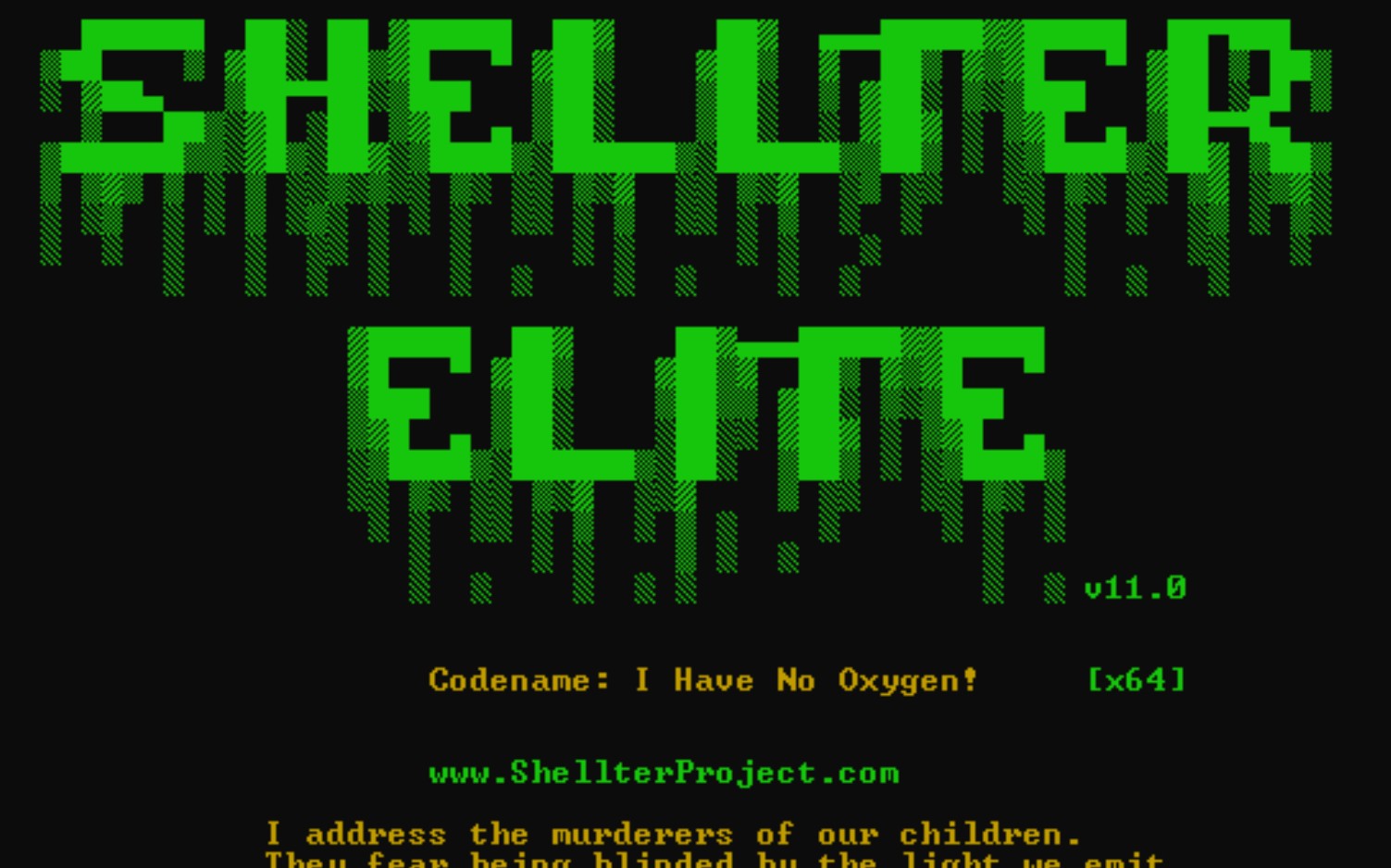

La suite Shellter Elite utilizada por los equipos rojos para eludir los EDR ahora está siendo utilizada por los ciberdelincuentes.

Redazione RHC - 9 de julio de 2025

Shellter Project, creador de un descargador comercial para evadir sistemas antivirus y EDR, ha informado que hackers están utilizando su producto Shellter Elite para realizar ataques. Esto se debe a...

¿Se acerca el fin de las invasiones estatales del ciberespacio? El borrador de 56 páginas preparado por la ONU

Redazione RHC - 9 de julio de 2025

La undécima sesión final del Grupo de Trabajo de Composición Abierta (GTCA) sobre ciberseguridad se inauguró en la sede de las Naciones Unidas en Nueva York el 7 de julio....

Claude Shannon: Padre de la criptografía y fundador de la era de la información

Carlo Denza - 8 de julio de 2025

Quien tenga como misión abordar la seguridad informática y, por lo tanto, también la criptografía, debe pasar necesariamente por las figuras de dos gigantes del siglo pasado: Alan Turing y...

Descubre las últimas CVE críticas emitidas y mantente al día con las vulnerabilidades más recientes. O busca una CVE específica