Red Hot Cyber. El blog de la seguridad informática

Artículos destacados

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...

Había una vez un pueblo con un Bosque Mágico. Sus habitantes se sentían orgullosos de tenerlo, incluso un poco orgullosos. Por eso, todos sacrificaban gustosamente algunas pequeñas comodidades par...

Según informes, los servicios de inteligencia surcoreanos , incluido el Servicio Nacional de Inteligencia, creen que existe una alta probabilidad de que el presidente estadounidense Donald Trump cele...

En 2025, los usuarios siguen dependiendo en gran medida de contraseñas básicas para proteger sus cuentas. Un estudio de Comparitech, basado en un análisis de más de 2 mil millones de contraseñas ...

En unos años, Irlanda y Estados Unidos estarán conectados por un cable de comunicaciones submarino diseñado para ayudar a Amazon a mejorar sus servicios AWS . Los cables submarinos son una parte fu...

ChatGPT Atlas: Investigadores descubren cómo un enlace puede conducir a un jailbreak

Alerta de malware: Vulnerabilidades críticas de plugins de WordPress están siendo explotadas activamente

ClayRat: El software espía que ataca a los usuarios de Android mediante autopropagación

¡Cuidado con lo que le dices a la IA! Podrían ser datos confidenciales

Europa contra Silicon Valley: «AI First» comienza en Turín con von der Leyen

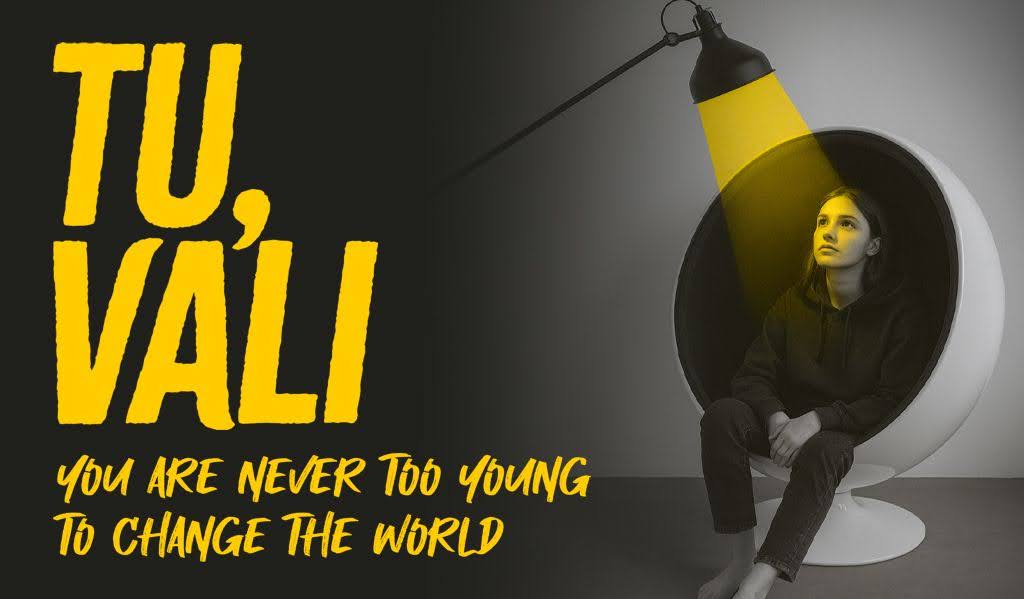

«TÚ LO VALES, NUNCA ERES DEMASIADO JOVEN PARA CAMBIAR EL MUNDO»: la visión de Nicola Bellotti

ChatGPT Atlas: Investigadores descubren cómo un enlace puede conducir a un jailbreak

Redazione RHC - 29 de octubre de 2025

Investigadores de NeuralTrust han descubierto una vulnerabilidad en el navegador ChatGPT Atlas de OpenAI. En esta ocasión, el vector de ataque se encuentra en la barra de direcciones, donde los...

Alerta de malware: Vulnerabilidades críticas de plugins de WordPress están siendo explotadas activamente

Redazione RHC - 29 de octubre de 2025

Wordfence alerta sobre una campaña de malware a gran escala en la que los atacantes explotan vulnerabilidades críticas en los populares plugins de WordPress GutenKit y Hunk Companion . La...

ClayRat: El software espía que ataca a los usuarios de Android mediante autopropagación

Redazione RHC - 29 de octubre de 2025

La campaña de spyware ClayRat se está expandiendo rápidamente y cada vez más se dirige a los usuarios de Android. Según Zimperium, el malware se está propagando activamente entre usuarios...

¡Cuidado con lo que le dices a la IA! Podrían ser datos confidenciales

Filippo Boni - 29 de octubre de 2025

En una era donde cada pregunta se responde con un simple toque, los usuarios quizás nos hemos acostumbrado demasiado a los nuevos asistentes basados en IA. Al final, da igual...

Europa contra Silicon Valley: «AI First» comienza en Turín con von der Leyen

Carlo Denza - 28 de octubre de 2025

Von der Leyen lanza "AI First" en la Italian Tech Week: tres obstáculos a superar y una startup de 2.000 millones de euros perdida en el camino. Turín, 3 de...

«TÚ LO VALES, NUNCA ERES DEMASIADO JOVEN PARA CAMBIAR EL MUNDO»: la visión de Nicola Bellotti

Olivia Terragni - 28 de octubre de 2025

A menudo intentamos explicar el mundo híbrido, simultáneo y contradictorio en el que los jóvenes viven en perpetua conexión, pero lo cierto es que, como adultos, nos cuesta comprenderlo. A...

Descubre las últimas CVE críticas emitidas y mantente al día con las vulnerabilidades más recientes. O busca una CVE específica