Red Hot Cyber. El blog de la seguridad informática

Artículos destacados

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...

Había una vez un pueblo con un Bosque Mágico. Sus habitantes se sentían orgullosos de tenerlo, incluso un poco orgullosos. Por eso, todos sacrificaban gustosamente algunas pequeñas comodidades par...

En China, los robots hacen la limpieza: la nueva frontera de los robots domésticos

El DGX Spark ya está en oferta. ¡Una supercomputadora de IA en la palma de tu mano!

El veneno de la curiosidad y el antídoto de la ciberhigiene: una receta de ingeniería social

LatentBreak: Un nuevo método de ataque para modelos de lenguaje

Alerta: ¡Miles de sitios web italianos en riesgo! 526.000 sitios y 6.500 bases de datos a la venta en la Darkweb.

F5 sufre una vulneración de seguridad: robo de código fuente y datos confidenciales

En China, los robots hacen la limpieza: la nueva frontera de los robots domésticos

Redazione RHC - 16 de octubre de 2025

En la sede de Hefei Zero Square Robot Co., Ltd. se presentó un robot capaz de realizar tareas domésticas complejas, lo que marca un nuevo paso en el desarrollo de...

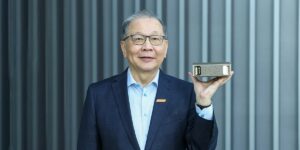

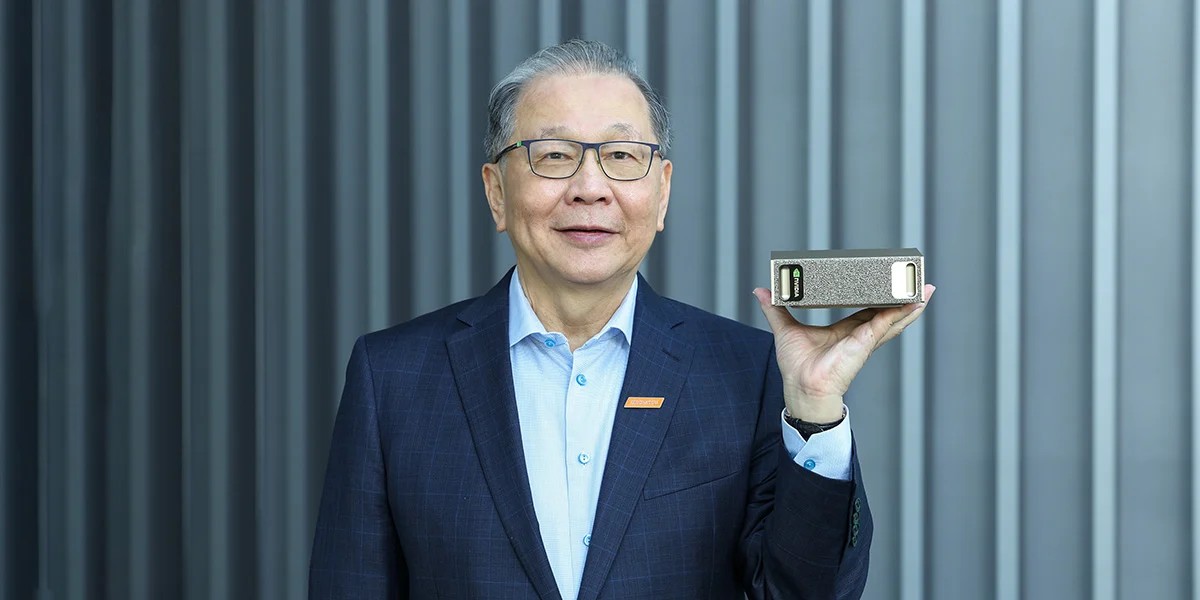

El DGX Spark ya está en oferta. ¡Una supercomputadora de IA en la palma de tu mano!

Redazione RHC - 16 de octubre de 2025

Hablamos del DGX Spark el pasado 29 de agosto , pero ahora parece que NVIDIA lo ha lanzado y ya se ha agotado. La revolución de la IA ya está...

El veneno de la curiosidad y el antídoto de la ciberhigiene: una receta de ingeniería social

Stefano Gazzella - 16 de octubre de 2025

La curiosidad, esa vieja traviesa. Es el tipo de cosa que lleva mucho tiempo haciendo que la gente haga clic en enlaces o abra archivos adjuntos de forma decididamente imprudente....

LatentBreak: Un nuevo método de ataque para modelos de lenguaje

Redazione RHC - 16 de octubre de 2025

Un grupo de científicos ha desarrollado una nueva forma de atacar modelos lingüísticos extensos : un método llamado LatentBreak . A diferencia de técnicas anteriores, no utiliza pistas complejas ni...

Alerta: ¡Miles de sitios web italianos en riesgo! 526.000 sitios y 6.500 bases de datos a la venta en la Darkweb.

Luca Stivali - 16 de octubre de 2025

Una nueva publicación en la dark web ofrece acceso completo a miles de servidores y bases de datos MySQL propiedad de proveedores de alojamiento compartido italianos. En las últimas horas,...

F5 sufre una vulneración de seguridad: robo de código fuente y datos confidenciales

Redazione RHC - 16 de octubre de 2025

F5, un proveedor líder de soluciones de seguridad y distribución de aplicaciones, ha informado de un grave incidente de seguridad. Un actor de amenazas complejo perteneciente a un estado-nación había...

Descubre las últimas CVE críticas emitidas y mantente al día con las vulnerabilidades más recientes. O busca una CVE específica