Red Hot Cyber. El blog de la seguridad informática

Artículos destacados

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...

¡GitHub migra a Azure! Y adiós al desarrollo por un año.

China domina la robótica industrial: 2 millones de máquinas en fábricas

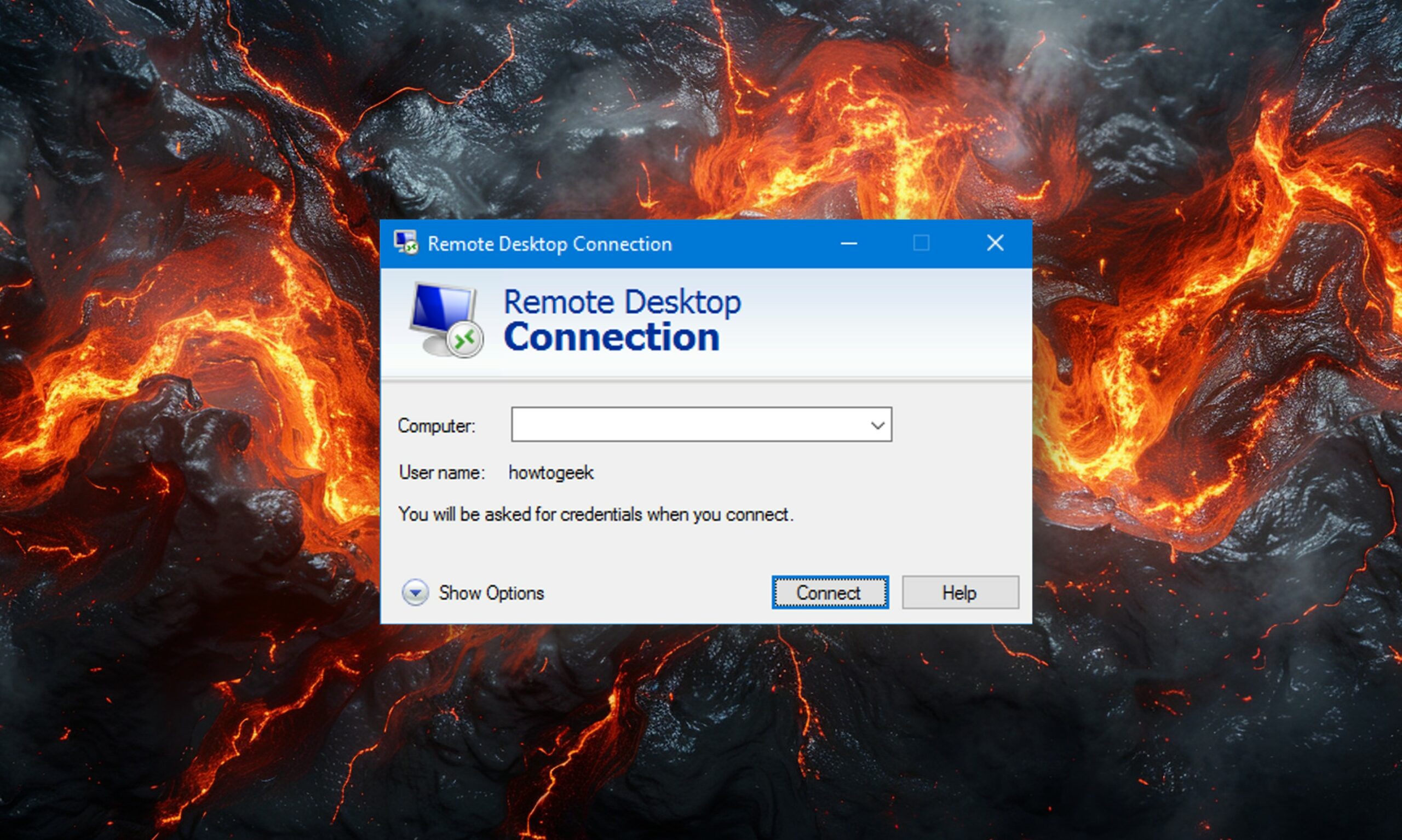

¡Servicios RDP expuestos! Una botnet de 100.000 IP escanea la red.

¡Todos hackean iPhones! Apple aumenta la recompensa de iOS a 5 millones de dólares

Inteligencia artificial = ¡Alcohol para adolescentes! Perjudica las habilidades sociales y cognitivas

Velociraptor se utiliza en ataques activos para distribuir ransomware LockBit y Babuk

¡GitHub migra a Azure! Y adiós al desarrollo por un año.

Redazione RHC - 12 de octubre de 2025

Cuando Microsoft adquirió GitHub en 2018, la empresa intentó mantenerse al margen. La plataforma se desarrolló de forma relativamente independiente hasta que la situación empezó a cambiar en los últimos...

China domina la robótica industrial: 2 millones de máquinas en fábricas

Redazione RHC - 12 de octubre de 2025

China está consolidando su posición como potencia manufacturera mundial gracias a un ritmo sin precedentes de producción e instalación de robots industriales. Según un informe de la Federación Internacional de...

¡Servicios RDP expuestos! Una botnet de 100.000 IP escanea la red.

Redazione RHC - 11 de octubre de 2025

En Estados Unidos, una campaña de botnets coordinada a gran escala tiene como objetivo servicios basados en el Protocolo de Escritorio Remoto (RDP). La escala y la estructura organizativa de...

¡Todos hackean iPhones! Apple aumenta la recompensa de iOS a 5 millones de dólares

Redazione RHC - 11 de octubre de 2025

Apple ha ampliado significativamente su programa de recompensas por vulnerabilidades de seguridad en el ecosistema iOS. En la conferencia de seguridad ofensiva Hexacon en París, Ivan Krstic, vicepresidente de arquitectura...

Inteligencia artificial = ¡Alcohol para adolescentes! Perjudica las habilidades sociales y cognitivas

Redazione RHC - 11 de octubre de 2025

Los estudiantes de hoy recurren cada vez más a la inteligencia artificial, no sólo como ayuda para el estudio, sino también para la interacción social y el apoyo emocional. Un...

Velociraptor se utiliza en ataques activos para distribuir ransomware LockBit y Babuk

Redazione RHC - 11 de octubre de 2025

Los hackers han comenzado a usar Velociraptor , la herramienta de análisis forense digital y respuesta a incidentes (DFIR), para lanzar ataques de ransomware como LockBit y Babuk. Los investigadores...

Descubre las últimas CVE críticas emitidas y mantente al día con las vulnerabilidades más recientes. O busca una CVE específica