Red Hot Cyber. El blog de la seguridad informática

Artículos destacados

A menudo hablamos del servicio de ransomware como servicio (RaaS) LockBit, recientemente renovado como LockBit 3.0, que sigue aportando innovaciones significativas al panorama del ransomware. Estas in...

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...

YiBackdoor llega: lo que necesitas saber y cómo proteger tu red

Dos holandeses detenidos bajo sospecha de espionaje con vínculos con Rusia

Un ciberataque ucraniano paraliza el sistema de pagos ruso SBP

Zorin OS 18: La nueva versión beta ya está disponible

¡Olvídate de cerebros y cuadernos! ChatGPT domina las aulas.

Una agencia estadounidense fue atacada debido a un parche sin resolver. CISA: ¡Realice evaluaciones de vulnerabilidad!

YiBackdoor llega: lo que necesitas saber y cómo proteger tu red

Redazione RHC - 26 de septiembre de 2025

En un nuevo informe, Zscaler ThreatLabz ha revelado detalles de una nueva familia de malware llamada YiBackdoor , observada por primera vez en junio de 2025. Desde el principio, el...

Dos holandeses detenidos bajo sospecha de espionaje con vínculos con Rusia

Redazione RHC - 26 de septiembre de 2025

La policía holandesa ha arrestado a dos jóvenes de 17 años bajo sospecha de actividades de espionaje, con posibles vínculos con Rusia, informó el viernes el periódico Telegraaf . El...

Un ciberataque ucraniano paraliza el sistema de pagos ruso SBP

Redazione RHC - 26 de septiembre de 2025

Ciberespecialistas de la inteligencia de defensa de Ucrania llevaron a cabo con éxito un ataque que paralizó el sistema nacional de pagos ruso, SBP. Fuentes de la DIU informaron a...

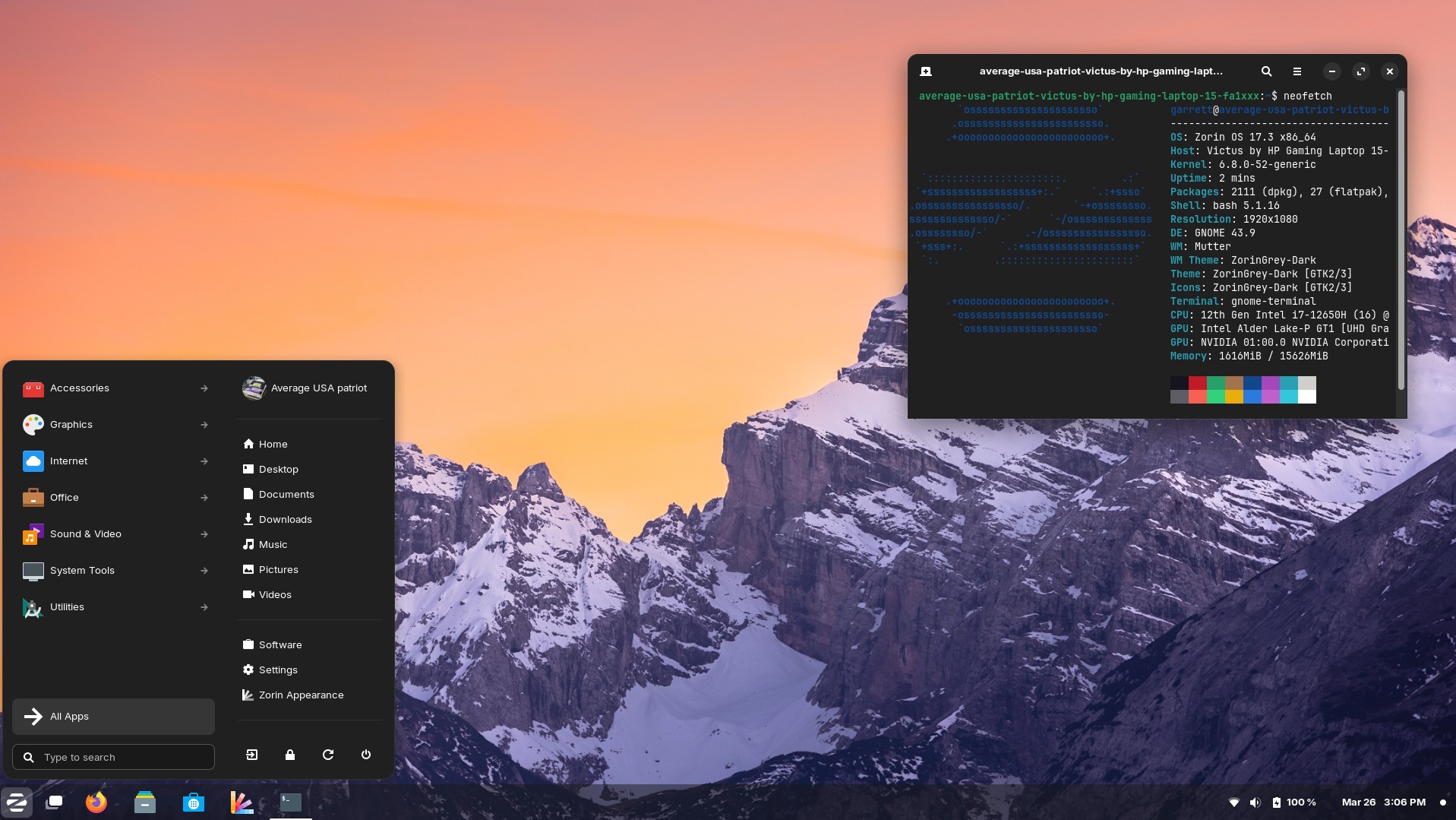

Zorin OS 18: La nueva versión beta ya está disponible

Redazione RHC - 26 de septiembre de 2025

Zorin OS ha lanzado una versión beta de su nueva versión, Zorin OS 18. Actualmente, solo está disponible la edición Core basada en GNOME , sin la biblioteca propietaria. Según...

¡Olvídate de cerebros y cuadernos! ChatGPT domina las aulas.

Redazione RHC - 26 de septiembre de 2025

El uso de ChatGPT se ha disparado con el inicio del nuevo curso escolar en Occidente, alcanzando niveles récord en la generación de tokens. Según OpenRouter , el popular chatbot...

Una agencia estadounidense fue atacada debido a un parche sin resolver. CISA: ¡Realice evaluaciones de vulnerabilidad!

Redazione RHC - 26 de septiembre de 2025

Expertos de la Agencia de Ciberseguridad y Seguridad de Infraestructura de EE. UU. (CISA) han informado de un grave incidente: hackers accedieron a la red de una agencia federal civil...

Descubre las últimas CVE críticas emitidas y mantente al día con las vulnerabilidades más recientes. O busca una CVE específica