Redazione RHC : 9 octubre 2025 16:40

Un nuevo anuncio publicado en un foro clandestino fue descubierto recientemente por investigadores del laboratorio de inteligencia de amenazas Dark Lab , demostrando claramente cuán activo y peligroso sigue siendo el mercado negro para acceder a sistemas informáticos sensibles.

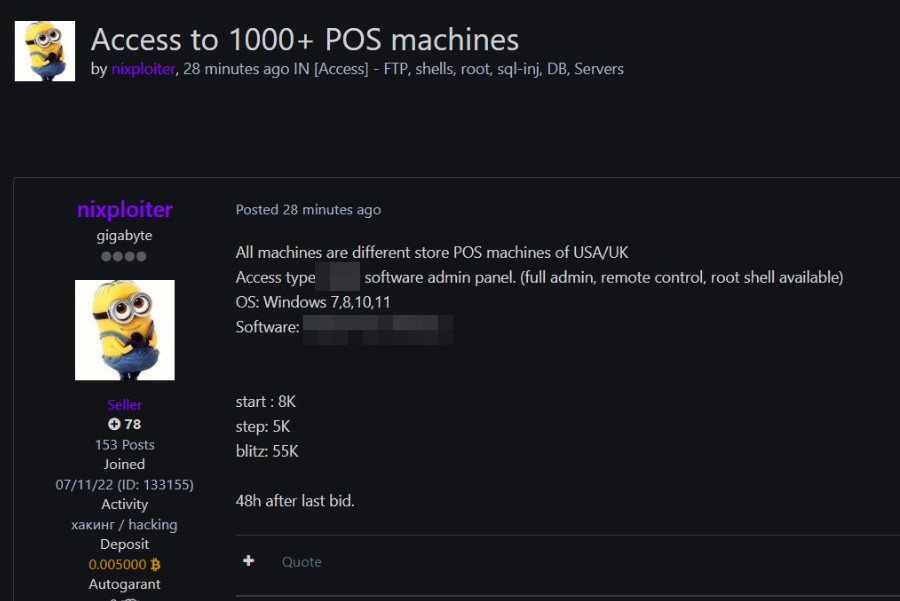

El usuario “nixploiter” , con un perfil ya consolidado en la comunidad underground (nivel gigabyte , con más de 150 posts), ha puesto recientemente a la venta el acceso a más de 1000 máquinas POS (Point of Sale) repartidas entre EEUU y Reino Unido .

Aviso legal: Este informe incluye capturas de pantalla y/o texto de fuentes públicas. La información proporcionada es únicamente para fines de inteligencia de amenazas y concientización sobre riesgos de ciberseguridad. Red Hot Cyber condena cualquier acceso no autorizado, difusión indebida o uso indebido de estos datos. Actualmente no es posible verificar de forma independiente la autenticidad de la información reportada, ya que la organización involucrada aún no ha publicado un comunicado oficial en su sitio web. Por lo tanto, este artículo debe considerarse únicamente con fines informativos y de inteligencia.

En la publicación, el actor malicioso afirma tener acceso a través de paneles de administración de Monitoreo y Gestión Remotos (RMM) , lo que otorgaría privilegios administrativos completos , control remoto e incluso acceso root . Las máquinas comprometidas utilizarían sistemas Windows 7, 8, 10 y 11 , utilizando software reconocido y ampliamente utilizado en el sector minorista.

La puja, configurada como una subasta, comienza en $8,000, con incrementos de $5,000 y un precio inmediato de $55,000. El vendedor también establece un plazo de 48 horas después de la última puja para completar la transacción, requiriendo un pequeño depósito en Bitcoin para confirmar la credibilidad del comprador.

Este tipo de acceso supone una grave amenaza directa no sólo para los comercios implicados, sino también para los clientes y las redes financieras conectadas .

Los sistemas POS manejan datos extremadamente sensibles (transacciones, tarjetas de pago, credenciales y registros de red) que pueden explotarse para:

La referencia al uso de software RMM, que es común en infraestructuras corporativas legítimas, sugiere que los atacantes explotaron herramientas de administración remota no seguras o mal configuradas , una técnica en rápido crecimiento en el panorama de amenazas.

Este episodio destaca una vez más la importancia de la seguridad de los dispositivos POS , que a menudo se pasa por alto en comparación con otros sistemas de TI.

Es esencial que las empresas:

La venta de acceso a más de mil terminales POS no es sólo una operación criminal aislada: es un indicador de vulnerabilidad sistémica que afecta directamente a la seguridad del comercio digital global.

Redazione

Redazione

En el porche de una vieja cabaña en Colorado, Mark Gubrud , de 67 años, mira distraídamente el anochecer distante, con su teléfono a su lado y la pantalla todavía en una aplicación de noticias. ...

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...