Redazione RHC : 25 agosto 2025 11:14

El tema del hackeo y el robo de coches con Flipper Zero ha vuelto a la palestra mundial, y también lo abordamos en un artículo reciente. En esta ocasión, los hackers afirmaron vender un «firmware secreto» para el dispositivo, que podría utilizarse contra Ford, Audi, Volkswagen, Subaru, Hyundai, Kia y muchas otras marcas.

Nuestro artículo publicó información sobre las pruebas presentadas en el canal de YouTube “Talking Sasquach”, que había manipulado el infame firmware presente en el underground. Este mod de Pinball Zero fue aparentemente desarrollado por un hacker llamado Daniel, quien presumiblemente reside en Rusia, y su socio Derrow, quien desarrolló y vende el firmware Unleashed para Pinball Zero en la darknet.

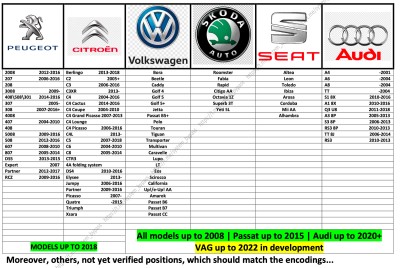

Daniel afirmó haber comprado varios fragmentos de código fuente necesarios para crear el Firmware de otras personas. Añadió que el firmware podría utilizarse para el robo de coches, pero también es ampliamente utilizado en talleres mecánicos. Los hackers afirman que el dispositivo modificado puede interceptar señales de mandos a distancia y calcular el siguiente código para desbloquear el coche, creando una «copia de seguridad de la llave original». Según la documentación proporcionada, estos ataques funcionan contra casi 200 modelos de coches, incluyendo los modelos de 2025 de Ford, Audi, Volkswagen, Subaru, Hyundai, Kia, Fiat, Mitsubishi, Suzuki, Peugeot, Citroën y Skoda.

Hay dos versiones del firmware disponibles: la básica por $600 (solo la versión actual) y la extendida por $1,000 (con futuras actualizaciones y soporte); se aceptan pagos en criptomonedas.

Al mismo tiempo, el firmware supuestamente está vinculado a un dispositivo específico mediante un número de serie para evitar la distribución no autorizada. Para ello, los compradores deben proporcionar fotos del embalaje del Flipper Zero que muestren el número de serie del dispositivo y una foto de una parte específica de la configuración del dispositivo.

Daniel declaró a la prensa que ha vendido la tecnología a unos 150 clientes en dos años, mientras que Darrow afirma que «las ventas se están disparando».

Por supuesto, la comunidad automotriz y de ciberseguridad ha expresado su preocupación de que, si esta tecnología se generaliza, podría provocar un aumento en los robos de vehículos. La publicación escribe que en 2026, los «Kia Boys podrían convertirse en Flipper Boys», en referencia a la conocida tendencia entre los jóvenes de robar coches Kia y Hyundai. En respuesta a numerosos informes de prensa, uno de los autores de Flipper Zero, Pavel Zhovner, publicó un extenso mensaje en su blog oficial. Algunas tiendas de la darknet han empezado a vender el llamado firmware «privado» para Flipper Zero, afirmando que puede utilizarse para hackear innumerables coches. En realidad, todos estos métodos se publicaron hace más de 10 años. Nada nuevo. Los autores de dicho firmware simplemente… Reelabora vulnerabilidades conocidas, haciéndolas pasar por «nuevos hackeos». Y, lo que es más importante, estas vulnerabilidades no tienen nada que ver con robos de coches reales, ya que impiden que el motor arranque», escribe Zhovner.

El desarrollador explica que KeeLoq se desarrolló en la década de 1980 y se utilizaba principalmente en sistemas de acceso más antiguos (como puertas de garaje y las primeras alarmas de coche). Es un sistema de código rotatorio (o de salto), donde cada transmisión utiliza una señal nueva y única, cifrada con una clave de proveedor de 64 bits.

Según Zhovner, el punto débil de KeeLoq es la clave de proveedor. El problema es que los fabricantes de coches solían usar la misma llave para toda su gama de modelos. Si esta llave se filtrara, los atacantes podrían interceptar las señales de cualquier mando a distancia de esta marca.

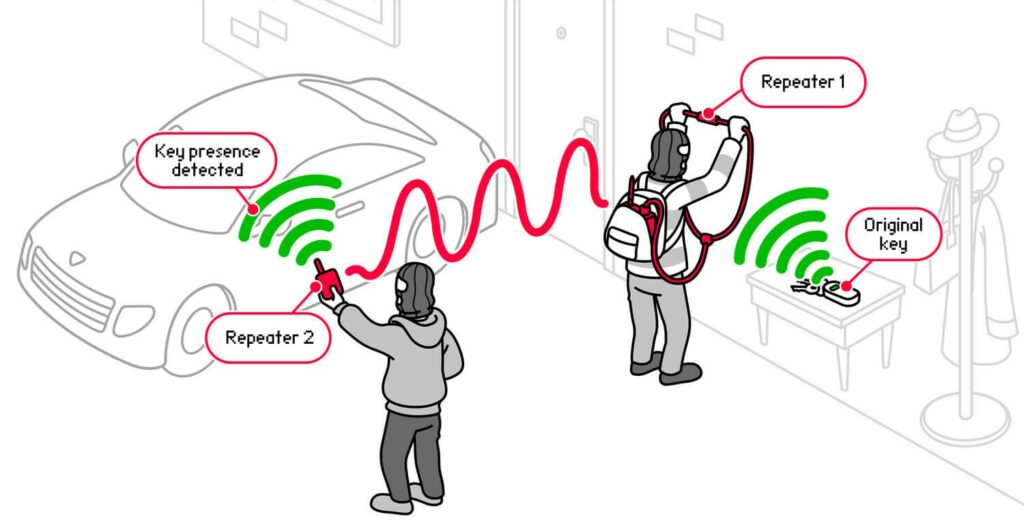

«Los autores del firmware ‘hacker’ simplemente distribuyen llaves antiguas robadas de varios fabricantes de coches. Esto no es nada nuevo; vulnerabilidades de este tipo se han descrito en detalle desde 2006″, explica el creador de Flipper. Desde entonces, los fabricantes de automóviles han adoptado protocolos de radio más modernos con autenticación bidireccional, en los que el coche y la llave intercambian mensajes para verificar su autenticidad. Los verdaderos ladrones de coches suelen atacar los sistemas de entrada y arranque sin llave. Utilizan repetidores y transmisores que transmiten una señal de la llave real, engañando al coche haciéndole creer que la llave real está cerca. «Si tu coche se puede hackear con Flipper Zero, se puede hackear con un cable», concluye Zhovner.

«Los autores del firmware ‘hacker’ simplemente distribuyen llaves antiguas robadas de varios fabricantes de coches. Esto no es nada nuevo; vulnerabilidades de este tipo se han descrito en detalle desde 2006″, explica el creador de Flipper. Desde entonces, los fabricantes de automóviles han adoptado protocolos de radio más modernos con autenticación bidireccional, en los que el coche y la llave intercambian mensajes para verificar su autenticidad. Los verdaderos ladrones de coches suelen atacar los sistemas de entrada y arranque sin llave. Utilizan repetidores y transmisores que transmiten una señal de la llave real, engañando al coche haciéndole creer que la llave real está cerca. «Si tu coche se puede hackear con Flipper Zero, se puede hackear con un cable», concluye Zhovner.

Redazione

Redazione

En los últimos días, algunos usuarios han recibido una notificación diciendo que sus dispositivos Gemini Advanced han sido «actualizados del modelo de la generación anterior al 3.0 Pro, el modelo...

La Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA) ha emitido una alerta global con respecto a la explotación activa de una falla crítica de ejecución remota de c�...

El lunes 20 de octubre, el Canal 4 transmitió un documental completo presentado por un presentador de televisión creativo impulsado completamente por inteligencia artificial. » No soy real. Por pri...

El ecosistema ruso del cibercrimen ha entrado en una fase de profunda transformación, provocada por una combinación de factores: una presión internacional sin precedentes por parte de los organismo...

Investigadores de seguridad han descubierto vulnerabilidades en un sitio web de la FIA que contenía información personal confidencial y documentos relacionados con los pilotos, incluido el campeón ...