Redazione RHC : 16 julio 2025 11:26

Internet ofrece un mar de información. En RHC, hablamos a menudo de Inteligencia de Fuentes Abiertas (OSINT) e Inteligencia de Ciberamenazas (CTI), es decir, las disciplinas de inteligencia que se encargan de la investigación, recopilación y análisis de datos y noticias de interés público extraídos de fuentes abiertas, cerradas o semicerradas.

OSINT (Inteligencia de Fuentes Abiertas), por ejemplo, es una disciplina muy antigua, introducida durante la Segunda Guerra Mundial por Estados Unidos tras el bombardeo sorpresa de la flota en Pearl Harbor por parte del ejército japonés. Si quieres entender mejor qué es, te recomendamos uno de nuestros videos.

Es una disciplina de inteligencia que se ocupa de la investigación, recopilación y análisis de datos y noticias de interés público de fuentes abiertas y públicas. Esta práctica se basa en el uso de fuentes de información pública como noticias, revistas, sitios web, redes sociales, foros de discusión, blogs y cualquier otra fuente de información accesible al público.

La inteligencia de ciberamenazas (CTI), por otro lado, se refiere a un conjunto de procesos que se encargan de recopilar, analizar e interpretar información sobre ciberamenazas para identificar y mitigar los riesgos de ciberseguridad. CTI se basa en la recopilación de datos de diversas fuentes, como fuentes de inteligencia, informes de analistas, datos de telemetría, foros clandestinos, redes sociales y otros canales de comunicación en línea. Estos datos se analizan luego utilizando inteligencia artificial, aprendizaje automático y técnicas de minería de datos para identificar patrones y tendencias en el comportamiento cibercriminal.

En este artículo, profundizaremos en el mundo de las Botnets para comprender mejor cómo funcionan técnicamente y su estrecha conexión con Cyber Threat Intelligence y el mundo de OSINT.

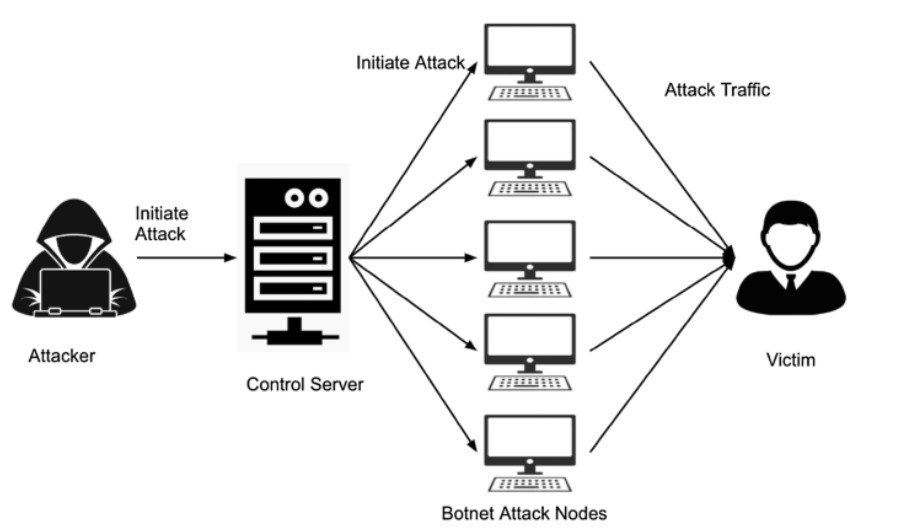

Una botnet es una red de computadoras infectadas con malware, controlada por un individuo llamado bot master. El bot master es la persona que administra la infraestructura de la botnet y utiliza computadoras comprometidas para lanzar una variedad de ataques, como inyectar malware, recolectar credenciales o realizar tareas que consumen mucho CPU. Cada dispositivo dentro de la red de bots se denomina bot.

La primera generación de botnets operaba con una arquitectura cliente-servidor, donde un servidor de comando y control (C&C) gestionaba toda la botnet. Debido a su simplicidad, la desventaja de usar un modelo centralizado en lugar de un modelo P2P es su susceptibilidad a un único punto de fallo.

Los dos canales de comunicación C&C más comunes son IRC y HTTP:

Los tipos de botnets son los siguientes:

Una botnet, como hemos visto, puede utilizarse para muchos propósitos, pero para profundizar en este análisis, primero debemos entender cómo funciona una infección de botnet.

El siguiente dibujo muestra un esquema de una infección clásica. El correo electrónico de phishing es un ejemplo, ya que el vector de ataque inicial puede ser diferente.

En resumen, podemos dividir la infección en 6 fases que son:

Existen varios sistemas que permiten escanear la red oscura en busca de información sobre fugas de datos, posibles dominios o sitios web en los que los ciberdelincuentes están organizando ataques, correlacionando la información con la red clara, produciendo informes y alertas para analizar manualmente.

En el caso de las botnets, hay sitios en el clandestinos (como el más conocido Genesis) que se crearon para vender acceso a bots a otros ciberdelincuentes, para que luego puedan realizar ataques dirigidos, quizás con conocimiento previo de las actividades de las víctimas.

Algunos sistemas de inteligencia pueden tener acceso a los sistemas de comando y control o directamente a los PDL de las víctimas, lo que permite a los analistas realizar consultas específicas sobre el contenido exfiltrado por los bots.

Esto se debe a que los propios cibercriminales ponen a disposición feeds y API que pueden integrarse en sus sistemas, proporcionando así acceso en tiempo real a las ciberamenazas que se desarrollan bajo tierra.

Al analizar esta información, realizar búsquedas por dominio o correo electrónico dentro de estos feeds producidos por estas herramientas, es posible entender cuáles son las amenazas reales y qué bots están instalados en las estaciones de trabajo que acceden a un dominio específico.

Un sistema de inteligencia de ciberamenazas es un conjunto de tecnologías, procesos y recursos humanos que permiten a las organizaciones identificar, Analizar y mitigar las ciberamenazas. El sistema se basa en la recopilación y el análisis de información sobre las actividades de los ciberdelincuentes, incluyendo sus técnicas, herramientas y motivaciones.

Normalmente, el sistema de inteligencia sobre ciberamenazas incluye:

En resumen, un sistema de inteligencia sobre amenazas cibernéticas ayuda a las organizaciones a prevenir y mitigar las amenazas cibernéticas al proporcionar información oportuna y detallada sobre los ciberdelincuentes y sus actividades.

No hace falta decir que tener información sobre lo que los ciberdelincuentes están discutiendo actualmente con su empresa proporciona una ventaja estratégica significativa para gestionar una amenaza.

Para protegernos de botnets, debemos poner en práctica una serie de recomendaciones que muchas veces son las mismas que solemos dar para protegernos del malware en general. Algunas de estas se pueden resumir de la siguiente manera:

Redazione

Redazione

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...

Había una vez un pueblo con un Bosque Mágico. Sus habitantes se sentían orgullosos de tenerlo, incluso un poco orgullosos. Por eso, todos sacrificaban gustosamente algunas pequeñas comodidades par...

Según informes, los servicios de inteligencia surcoreanos , incluido el Servicio Nacional de Inteligencia, creen que existe una alta probabilidad de que el presidente estadounidense Donald Trump cele...

En 2025, los usuarios siguen dependiendo en gran medida de contraseñas básicas para proteger sus cuentas. Un estudio de Comparitech, basado en un análisis de más de 2 mil millones de contraseñas ...

En unos años, Irlanda y Estados Unidos estarán conectados por un cable de comunicaciones submarino diseñado para ayudar a Amazon a mejorar sus servicios AWS . Los cables submarinos son una parte fu...