Redazione RHC : 4 noviembre 2025 07:21

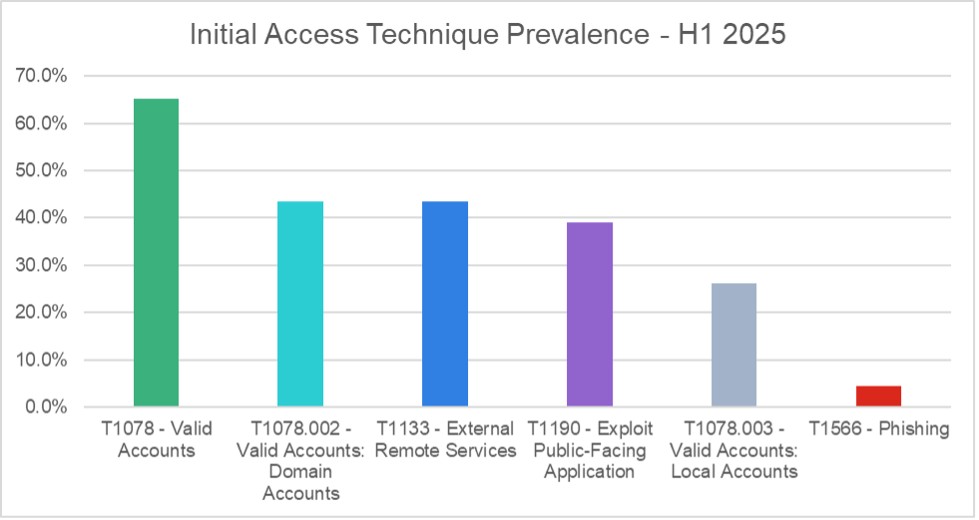

Un informe de FortiGuard correspondiente al primer semestre de 2025 muestra que los atacantes motivados por intereses económicos están evitando cada vez más las vulnerabilidades y el malware sofisticados. En su lugar , utilizan cuentas válidas y herramientas legítimas de acceso remoto para penetrar en las redes corporativas sin ser detectados.

Este enfoque ha demostrado ser no solo más sencillo y económico, sino también significativamente más eficaz: los ataques que utilizan contraseñas robadas escapan cada vez más a la detección.

Los expertos informan que, durante el primer semestre del año , investigaron decenas de incidentes en diversos sectores, desde la manufactura hasta las finanzas y las telecomunicaciones . El análisis de estos casos reveló un patrón recurrente: los atacantes obtienen acceso mediante credenciales robadas o compradas, se conectan a través de una VPN y luego se desplazan por la red utilizando herramientas de administración remota como AnyDesk, Atera, Splashtop y ScreenConnect.

Esta estrategia les permite disfrazar su actividad como la de un administrador de sistemas y evitar sospechas. FortiGuard confirma estos hallazgos durante el mismo período: las tendencias de filtración de contraseñas documentadas en documentos de código abierto coinciden con las identificadas durante las investigaciones internas. En esencia, los atacantes no tienen que «hackear» los sistemas en el sentido tradicional: simplemente inician sesión utilizando las credenciales de otra persona, a menudo obtenidas mediante phishing o programas para robar información vendidos en plataformas del mercado negro.

En un ataque analizado, los atacantes utilizaron credenciales válidas para conectarse a una VPN corporativa sin autenticación multifactor, extrajeron las contraseñas del hipervisor guardadas en el navegador del usuario comprometido y cifraron las máquinas virtuales. En otro caso, un operador obtuvo acceso mediante una cuenta de administrador de dominio robada e instaló AnyDesk de forma masiva en toda la red utilizando RDP y la Directiva de grupo, lo que le permitió moverse entre sistemas y permanecer indetectado durante largos periodos. También se han dado casos en los que los atacantes explotaron una antigua vulnerabilidad en un servidor externo, implementaron varias herramientas de administración remota y crearon cuentas de servicio falsas para mover y robar documentos de forma encubierta.

El análisis demostró que el robo de contraseñas sigue siendo una de las estrategias más económicas y accesibles. El costo de acceso depende directamente del tamaño y la ubicación geográfica de la empresa: para organizaciones con ingresos superiores a mil millones de dólares en países desarrollados, puede alcanzar los 20 000 dólares , mientras que para empresas más pequeñas en regiones en desarrollo, se sitúa en los cientos de dólares. Las campañas masivas de robo de información proporcionan un flujo constante de datos actualizados, y la facilidad de acceso hace que estos ataques resulten atractivos incluso para grupos con menos experiencia.

| Volumen de negocios de la empresa | economías desarrolladas | Economías emergentes/en desarrollo |

|---|---|---|

| Más de mil millones de dólares estadounidenses | Entre 10.000 y 20.000 dólares estadounidenses | Entre 3.000 y 6.000 dólares estadounidenses |

| Entre 500 y 1000 millones de dólares estadounidenses | Entre 4.000 y 8.000 dólares estadounidenses | Entre 1.000 y 5.000 dólares estadounidenses |

| Entre 100 y 500 millones de dólares estadounidenses | Entre 2.000 y 5.000 dólares estadounidenses | $500-2000 USD |

| Menos de 100 millones de dólares estadounidenses | $500-1.500 USD | $100-500 USD |

La principal ventaja de este esquema es el sigilo . El comportamiento de los atacantes es indistinguible del de los empleados legítimos , especialmente si se conectan durante el horario laboral habitual y a los mismos sistemas.

Las herramientas de seguridad centradas en el escaneo de archivos maliciosos y procesos sospechosos a menudo no detectan anomalías cuando el ataque se limita a inicios de sesión y navegación de red rutinarios . Además, al robar datos manualmente mediante interfaces RDP o funciones RMM integradas, resulta difícil rastrear los archivos transferidos, ya que estas acciones no dejan rastros evidentes en la red.

Según las observaciones de FortiGuard, los atacantes involucrados en estas campañas siguen utilizando activamente Mimikatz y sus variantes para extraer contraseñas de la memoria , y continúan explotando la vulnerabilidad Zerologon para la escalada de privilegios . En ocasiones, también utilizan manualmente utilidades como GMER , renombradas como «herramientas del sistema», para ocultar su presencia.

FortiGuard destaca que la protección contra estas amenazas exige un replanteamiento de los enfoques. Confiar únicamente en los sistemas EDR tradicionales que analizan el código malicioso ya no garantiza una seguridad fiable. Una estrategia basada en las cuentas y el comportamiento de los usuarios está demostrando ser cada vez más eficaz.

Las empresas deben crear sus propios perfiles de actividad normal y responder con prontitud a las desviaciones, como inicios de sesión desde ubicaciones geográficas inusuales, conexiones simultáneas a múltiples servidores o actividad fuera del horario comercial.

Se recomienda prestar especial atención a la autenticación multifactor, tanto en el perímetro externo como dentro de la red. Incluso si un atacante obtiene la contraseña, exigir autenticación adicional ralentizará su avance y aumentará las probabilidades de detección . Asimismo, es importante limitar los privilegios de administrador, impedir el uso de cuentas privilegiadas mediante VPN y supervisar sus movimientos dentro de la infraestructura.

FortiGuard recomienda que las organizaciones controlen estrictamente el uso de herramientas de administración remota . Si estos programas no son necesarios para el negocio, deben bloquearse y cualquier nueva instalación o conexión de red asociada debe ser monitoreada. Además, se recomienda deshabilitar SSH, RDP y WinRM en todos los sistemas donde no se necesiten y configurar alertas para volver a habilitar estos servicios. Según los analistas, estas medidas también pueden detectar intentos ocultos de movimiento lateral dentro de la red.

Redazione

Redazione

El trabajo remoto ha dado libertad a los empleados , pero con él también ha llegado la vigilancia digital . Ya comentamos esto hace tiempo en un artículo donde informamos que estas herramientas de ...

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...