Redazione RHC : 29 octubre 2025 07:24

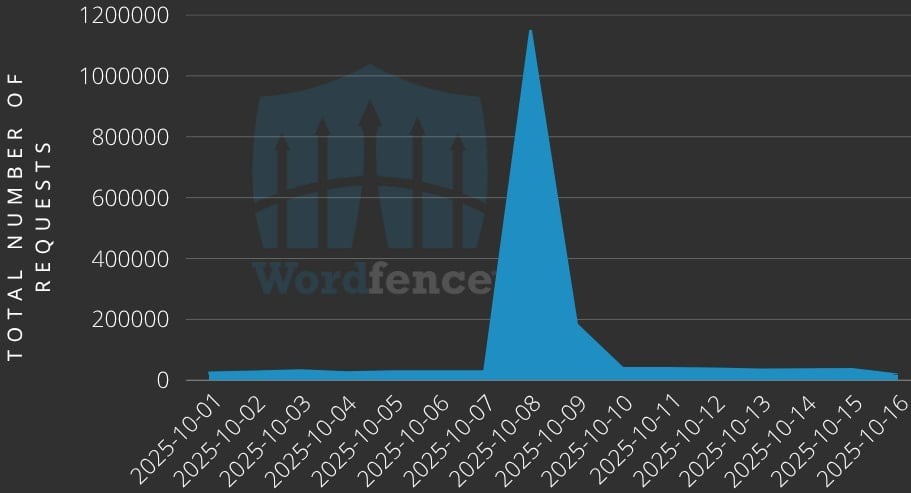

Wordfence alerta sobre una campaña de malware a gran escala en la que los atacantes explotan vulnerabilidades críticas en los populares plugins de WordPress GutenKit y Hunk Companion . La compañía bloqueó 8,7 millones de intentos de ataque de este tipo contra sus clientes en tan solo dos días.

Los hackers están explotando tres vulnerabilidades críticas (9.8 en la escala de seguridad CVS19): CVE-2024-9234, CVE-2024-9707 y CVE-2024-11972.

Todas estas vulnerabilidades permiten la ejecución remota de código en sitios web vulnerables.

La vulnerabilidad CVE-2024-9234 afecta al plugin GutenKit , que cuenta con 40 000 instalaciones activas . Esta vulnerabilidad está relacionada con un punto de conexión REST no autenticado y permite la instalación de plugins arbitrarios sin autenticación. El problema afecta a las versiones 2.1.0 y anteriores de GutenKit.

Las vulnerabilidades CVE-2024-9707 y CVE-2024-11972 están relacionadas con una fuga de permisos en el punto final REST themehunk-import del complemento Hunk Companion , que se ha instalado aproximadamente 8.000 veces.

Estas vulnerabilidades también permiten la instalación de complementos no deseados. La primera vulnerabilidad afecta a las versiones 1.8.4 y anteriores del complemento, mientras que la segunda afecta a la versión 1.8.5 y anteriores.

Según se informa, los atacantes están explotando estas vulnerabilidades para inyectar otro complemento vulnerable en los sitios web, lo que les permitiría ejecutar código de forma remota.

Las correcciones para los tres problemas están disponibles desde hace casi un año: GutenKit 2.1.1 se lanzó en octubre de 2024 y Hunk Companion se actualizó a la versión 1.9.0 en diciembre de ese mismo año. Sin embargo, muchos sitios web aún utilizan versiones vulnerables de los plugins, lo que los convierte en objetivos fáciles.

Según Wordfence, los atacantes alojan un plugin malicioso en GitHub dentro de un archivo ZIP llamado «up». Este archivo contiene scripts ofuscados para subir, descargar y eliminar archivos , así como para modificar los permisos de acceso. Uno de los scripts, protegido con contraseña y disfrazado de componente del plugin All in One SEO, inicia sesión automáticamente al atacante como administrador.

Estas herramientas brindan a los atacantes control total: pueden mantener una presencia en el servidor, robar o descargar archivos, ejecutar comandos e interceptar datos privados.

Si la ruta directa a través de un complemento instalado no funciona, los atacantes a menudo inyectan sitios web con otro complemento vulnerable, wp-query-console , que permite la ejecución de código sin autenticación.

Wordfence incluyó en su informe una lista de direcciones IP que generaban grandes volúmenes de solicitudes maliciosas . Además, recomendamos revisar sus registros en busca de solicitudes sospechosas a /wp-json/gutenkit/v1/install-active-plugin y /wp-json/hc/v1/themehunk-import.

También vale la pena revisar los directorios /up, /background-image-cropper, /ultra-seo-processor-wpe en busca de archivos sospechosos. /oke. /wp-query-console

Redazione

Redazione

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...

Dos graves vulnerabilidades en el sistema operativo AIX de IBM podrían permitir a atacantes remotos ejecutar comandos arbitrarios en los sistemas afectados, lo que ha llevado a la compañía a public...

Masimo, una empresa estadounidense que desarrolla tecnologías de monitorización médica, ha ganado otra batalla legal contra Apple . Un jurado federal le otorgó 634 millones de dólares por infring...

El software espía (también conocido como aplicaciones espía) representa una de las amenazas más insidiosas y peligrosas de la era digital. Se trata de programas maliciosos diseñados para infiltra...

Google se acerca a la presentación oficial de Gemini 3.0 , el nuevo modelo de inteligencia artificial que representa uno de los pasos más significativos en la estrategia de la compañía. Según inf...