Luca Stivali : 16 octubre 2025 08:03

Una nueva publicación en la dark web ofrece acceso completo a miles de servidores y bases de datos MySQL propiedad de proveedores de alojamiento compartido italianos.

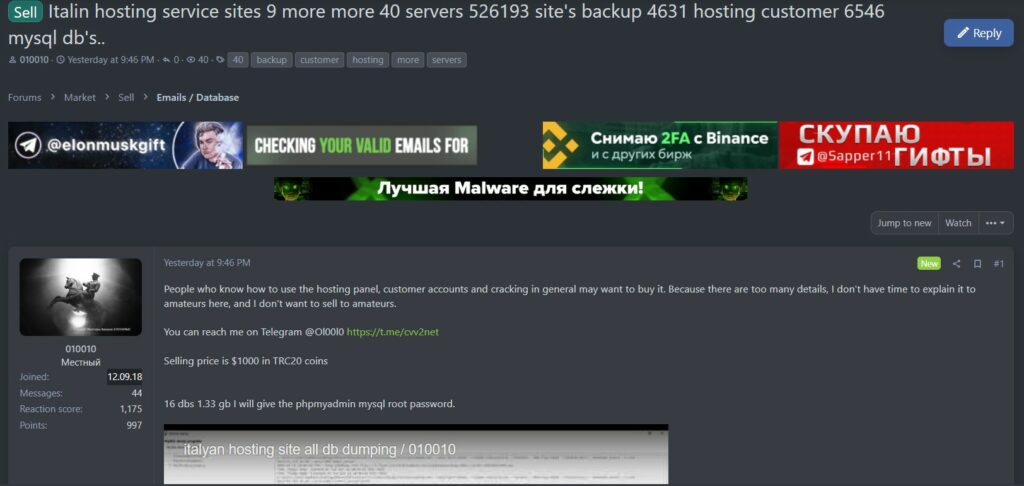

En las últimas horas, apareció un nuevo hilo en un foro underground con el título inequívoco: “Sitios de hosting italianos – 9 servidores más 40 – 526193 copias de seguridad de sitios – 4631 clientes de hosting – 6546 bases de datos MySQL”.

Aviso legal: Este informe incluye capturas de pantalla y/o texto de fuentes públicas. La información proporcionada es únicamente para fines de inteligencia de amenazas y concientización sobre riesgos de ciberseguridad. Red Hot Cyber condena cualquier acceso no autorizado, difusión indebida o uso indebido de estos datos. Actualmente no es posible verificar de forma independiente la autenticidad de la información reportada, ya que la organización involucrada aún no ha publicado un comunicado oficial en su sitio web. Por lo tanto, este artículo debe considerarse únicamente con fines informativos y de inteligencia.

El autor del post, que utiliza el apodo 010010 , es un antiguo usuario de la plataforma (activo desde 2018) y ofrece a la venta por 1.000 dólares en TRC20 un volcado de datos completo procedente, según él, de infraestructuras de hosting italianas .

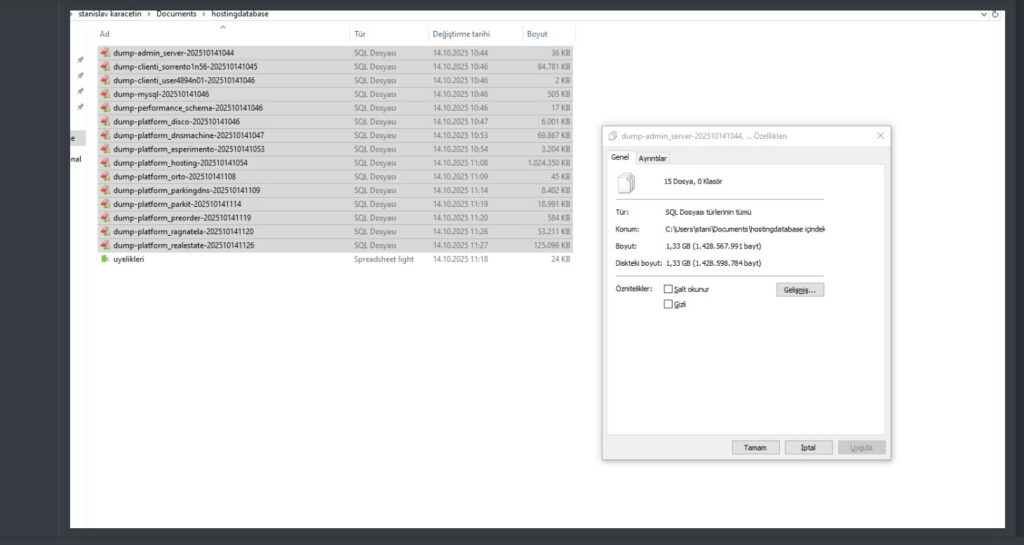

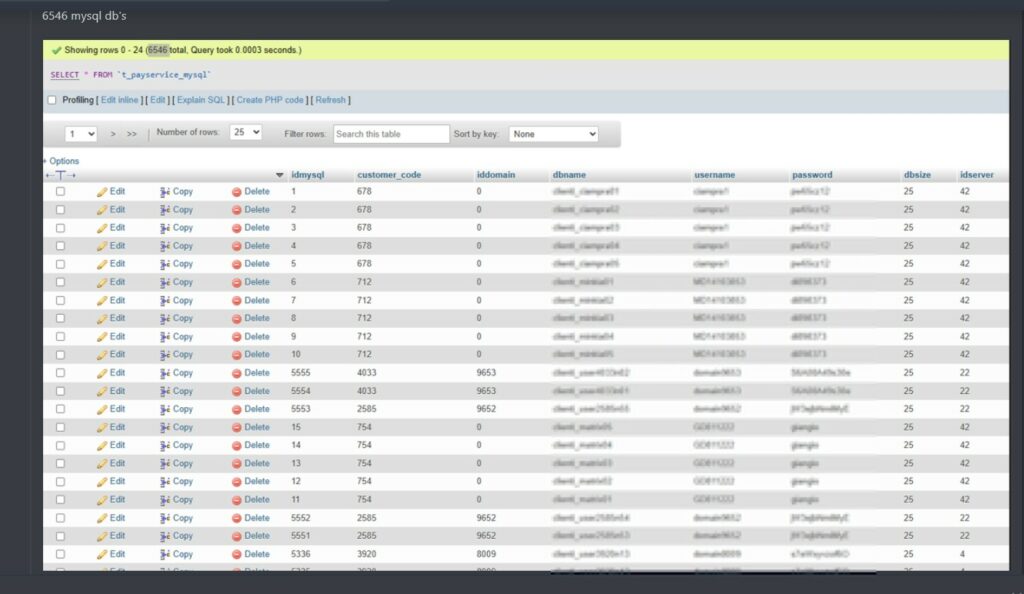

Las capturas de pantalla publicadas junto con la publicación muestran claramente:

t_payservice_mysql que contiene nombres de usuario y contraseñas en texto sin cifrar para más de 6500 instancias;Un detalle no despreciable es la promesa del autor: “Daré la contraseña root de mysql a phpmyadmin” , muestra de que el acceso no se limita a los datos sino que se extiende a todo el sistema de gestión.

Realizamos un análisis OSINT preliminar de la evidencia publicada. Aspectos destacados:

010010 Es un nombre de usuario binario, corto y con un marcado acento técnico/hacker; no es una elección aleatoria para un proveedor de datos. La cuenta del foro lleva activa desde 2018, con reacciones y credenciales que denotan una reputación consolidada (no es un perfil desechable).stanislav karacetin aparece en la barra con la ruta de perfil C:UsersstaniDocumentshostingdatabase . Esto proporciona dos pistas concretas: el volcado se agregó y guardó en un equipo con el sistema operativo configurado en turco, y el autor de la captura de pantalla (o el propietario del equipo que generó los archivos) es identificable como «stanislav / stani» en el perfil local.Hipótesis de trabajo (de alto nivel): Es probable que el vendedor sea un operador técnico, que posiblemente opere desde una zona de habla turca o posea una máquina en turco. Su comportamiento (nombre de usuario binario, monetización en TRC20, contacto ofuscado de Telegram) es consistente con el de los proveedores de la zona de habla turca/Europa del Este que operan en los mercados de credenciales y bases de datos.

Aunque todavía no se han identificado los proveedores implicados, la evidencia técnica muestra un patrón típico de las infraestructuras de alojamiento web compartido italianas : bases de datos llamadas “clienti_nomeaziendaXX”, referencias a múltiples dominios y tablas replicadas para cientos de usuarios.

Este tipo de deterioro suele ser el resultado de:

Si los datos a la venta fueran auténticos, el impacto sería significativo: las bases de datos mostradas contienen cuentas de clientes , contraseñas , códigos de dominio y copias de seguridad completas del sitio .

La información de este tipo se puede utilizar para:

Una vez más, los foros underground confirman su función como mercado paralelo de infraestructuras comprometidas , donde se venden volcados de SQL, logins RDP y paneles Plesk por una fortuna.

En el caso de hoy, el origen italiano del material representa una señal de alarma más para un sector –el del hosting compartido– que sigue padeciendo una crónica falta de segmentación y endurecimiento .

Como suele ocurrir en estos contextos, el valor económico requerido (apenas 1.000 dólares) es inversamente proporcional al riesgo potencial para las miles de empresas y profesionales que podrían verse expuestos.

Red Hot Cyber seguirá monitoreando la propagación de este vertido y cualquier posible correlación con proveedores reconocidos en Italia. Por ahora, es un recordatorio más de lo frágil que puede ser la seguridad upstream para quienes alojan miles de sitios web a diario.

Luca Stivali

Luca Stivali

En esta apasionante historia, viajaremos a 1959 al Club de Ferrocarriles en Miniatura del MIT Tech y conoceremos a Steve Russell. Steve fue uno de los primeros hackers y escribió uno de los primeros ...

El significado de » hacker » tiene profundas raíces. Proviene del inglés «to hack», que significa picar, cortar, golpear o mutilar. Es una imagen poderosa: la de un campesino rompiendo terrones ...

Desde las vulnerabilidades de WEP hasta los avances de WPA3 , la seguridad de las redes Wi-Fi ha evolucionado enormemente. Hoy en día, las redes autoprotegidas representan la nueva frontera: sistemas...

Un hallazgo excepcional de los primeros tiempos de Unix podría llevar a los investigadores a los mismísimos orígenes del sistema operativo. En la Universidad de Utah se descubrió una cinta magnét...

Imagina una ciudad futurista dividida en dos: por un lado, relucientes torres de innovación; por el otro, el caos y las sombras de la pérdida de control. Esta no es una visión distópica, sino el p...