Redazione RHC : 1 agosto 2025 08:00

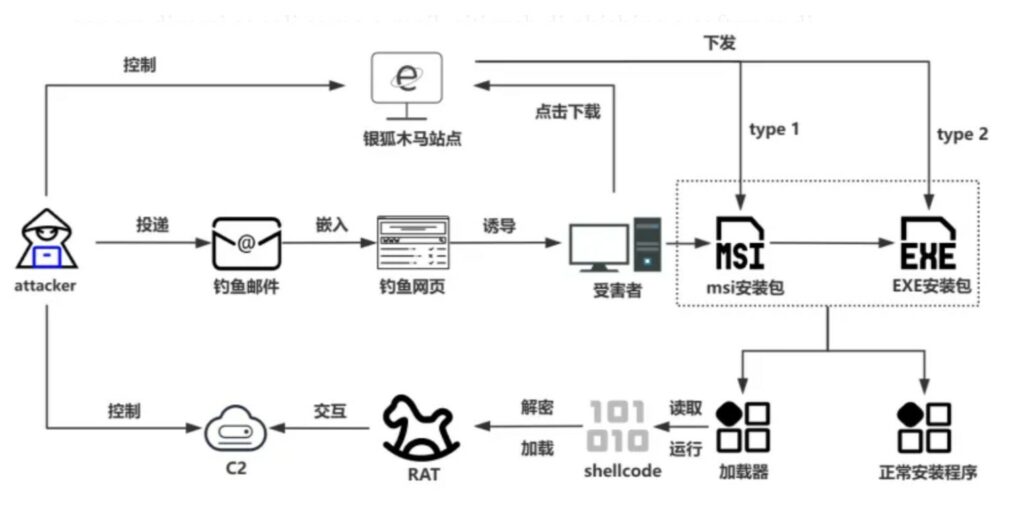

Según el equipo de inteligencia de amenazas avanzadas de Knownsec 404, recientemente se ha observado un aumento en la actividad de ataques relacionados con el troyano Silver Fox, que imita herramientas populares como Google Translate. Estos ataques, que datan de 2024, implican que el usuario haga clic en cualquier parte de la página que muestra un mensaje sobre una versión desactualizada de Flash, seguido de una redirección a una página de descarga creada por los atacantes.

Si el usuario descarga y ejecuta el archivo, el sistema se ve comprometido mediante la ejecución de cargas útiles posteriores.

En los últimos años, varios grupos de hackers han distribuido el troyano Silver Fox. Utilizando diversas técnicas, desde la falsificación de páginas de descarga de herramientas comunes hasta la optimización SEO y la creación de copias de sitios web de instituciones nacionales, estas estrategias han contribuido a comprometer cada vez más el entorno de descarga de internet chino.

El grupo Silver Fox ha estado activo desde al menos 2022, propagando troyanos a través de canales como el correo electrónico, sitios de phishing y software de mensajería instantánea. Tras la publicación del código fuente de troyanos de control remoto como Winos 4.0, esta banda pasó de ser una sola organización a una familia de malware completa, reutilizada por otros grupos criminales e incluso organizaciones APT.

Un análisis técnico identificó varios sitios web de phishing utilizados para distribuir Silver Fox, incluyendo copias falsas de Google Translate, un conversor de divisas e incluso el sitio oficial de descarga de WPS. En estos sitios, los atacantes insertaron scripts de redirección directamente en el código fuente, dirigiendo a las víctimas a páginas maliciosas.

Entre los paquetes de instalación maliciosos descubiertos se encuentran archivos MSI y EXE que descargan el troyano Winos. En el caso de los archivos MSI, la ejecución carga el archivo aicustact.dll para iniciar componentes adicionales, mientras que update.bat inicia tanto el programa legítimo como la carga maliciosa. Javaw.exe escribe Microsoftdata.exe en el registro para garantizar su persistencia. Este último, escrito en Golang, lee y ejecuta un archivo Xps.dtd, que contiene código shell para cargar un módulo PE llamado RexRat4.0.3, cuyo componente principal sigue siendo winos.

El troyano winos, perteneciente a la familia Silver Fox, tiene numerosas funciones: puede realizar capturas de pantalla, registrar las pulsaciones de teclas en el teclado y extraer datos del portapapeles. Además de estos, se han descubierto otros programas falsificados utilizados para propagar el malware, como paquetes falsos para Easy Translation, Youdao Translate, Bit Browser y LetsVPN.

En los últimos años, Silver Fox se ha convertido en un malware modular basado en herramientas, también utilizado y modificado por grupos APT como Golden Eye Dog. Los atacantes se centran principalmente en mejorar las técnicas antidetección, como la ofuscación de código o la falsificación de firmas, para que su distribución sea más eficaz. Esto aumenta los riesgos para los usuarios que descargan software de fuentes no oficiales, engañándolos con ventanas emergentes o sitios web clonados.

Expertos han informado que Silver Fox representa una grave amenaza para la ciberseguridad en China. Para protegerse, se recomienda estar atento a los enlaces, archivos adjuntos y paquetes de fuentes desconocidas, descargar software solo de sitios oficiales o tiendas de aplicaciones de confianza y actualizar constantemente el sistema operativo y el antivirus. Solo así se puede reducir significativamente el riesgo de infección.

Redazione

Redazione

El quishing es una forma emergente de ciberataque que combina el phishing tradicional con el uso de códigos QR , herramientas ya conocidas por muchos. El término « quishing » es una combinación d...

Las operaciones psicológicas, comúnmente conocidas como PsyOps, constituyen un elemento significativo y a menudo poco comprendido de la estrategia militar y de seguridad . Estas operaciones implican...

En el mundo de la ciberseguridad, los cortafuegos constituyen la primera línea de defensa contra las ciberamenazas y los ciberataques. Diariamente, empresas y usuarios domésticos se exponen a riesgo...

Fortinet ha confirmado el descubrimiento de una vulnerabilidad crítica de ruta relativa (CWE-23) en dispositivos FortiWeb, identificada como CVE-2025-64446 y registrada como número IR FG-IR-25-910 ....

Los XV Juegos Nacionales de China se inauguraron con un espectáculo que combinó deporte y tecnología. Entre los aspectos más destacados se encontraban robots capaces de tocar antiguos instrumentos...