Redazione RHC : 27 octubre 2025 07:03

En el panorama de las ciberamenazas, pocos programas de malware son tan persistentes y extendidos como Formbook . Lo que comenzó como un simple keylogger y capturador de formularios se ha convertido en un potente ladrón de información comercializado bajo el modelo de Malware como Servicio (MaaS) , lo que lo hace accesible a una amplia gama de ciberdelincuentes. Su capacidad para extraer credenciales de navegadores, clientes de correo electrónico y otro software lo convierte en una herramienta predilecta para obtener acceso inicial a las redes corporativas.

En este artículo analizaremos una muestra de un dropper multietapa diseñado para distribuir el infostealer Formbook y, con base en la evidencia recolectada, ilustraremos las contramedidas propuestas por ELMI para prevenir, detectar y responder a este tipo de amenazas.

CASCOS opera en el sector TI como Integrador de Sistemas desde hace cuarenta años, ofreciendo consultoría profesional y apoyando a empresas privadas y públicas en el desarrollo de proyectos innovadores .

La compañía está actualmente fuertemente enfocada en la Transformación Digital, con especial referencia a las áreas tecnológicas relacionadas con la digitalización de procesos, ciberseguridad, gestión de activos, inteligencia artificial generativa y blockchain.

Infostealer en acción: Análisis técnico de Formbook

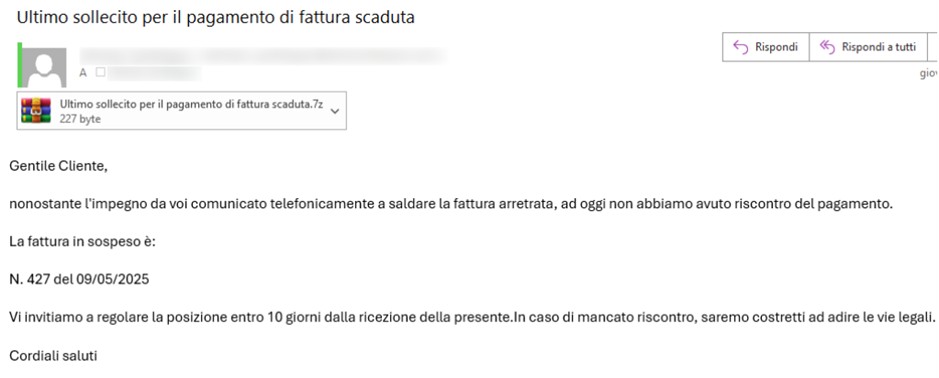

Como se ha observado en varias campañas recientes documentadas por la Agencia Nacional de Ciberseguridad ( ACN ), la distribución de Formbook se produce principalmente a través de malspam (spam de malware o spam malicioso) : correos electrónicos maliciosos que simulan ser legítimos (facturas, documentos de envío, presupuestos o comunicaciones empresariales falsas). El mensaje suele contener un archivo adjunto (archivos comprimidos .zip/.rar o archivos de Office con macros desactivadas) o un enlace que, al hacer clic, descarga un archivo JavaScript ofuscado. En la muestra analizada, este archivo es el primer dropper que inicia la cadena de infección.

El objetivo de la fase inicial es engañar al usuario para que ejecute manualmente el archivo adjunto, recurriendo así a la ingeniería social en lugar de a vulnerabilidades de software. Este enfoque, combinado con técnicas de ofuscación de código y el uso de servicios legítimos en la nube para alojar cargas útiles posteriores, hace que la campaña sea particularmente insidiosa y difícil de bloquear únicamente con controles perimetrales.

Por lo tanto, el análisis comenzó con una muestra de JavaScript, revelando una compleja cadena de infección que utiliza PowerShell como etapa intermedia y culmina en la ejecución sin archivos de la carga útil final. El actor de amenazas implementó múltiples técnicas de ofuscación y evasión y utilizó un servicio legítimo (Google Drive) para alojar la carga útil, lo que dificultó la detección en red.

Este análisis documenta cada fase en detalle, mapeando las tácticas, técnicas y procedimientos (TTP) observados al marco MITRE ATT&CK y proporcionando los indicadores de compromiso (IoC) necesarios para la detección y mitigación.

El objetivo no es sólo diseccionar el malware, sino entender cómo un solo archivo encaja en el vasto ecosistema del cibercrimen, alimentando el mercado negro de datos y cómo puede afectar significativamente el funcionamiento y la confidencialidad de los sistemas.

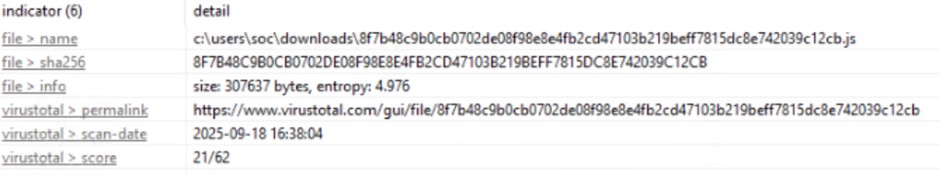

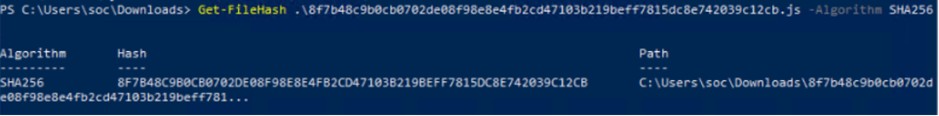

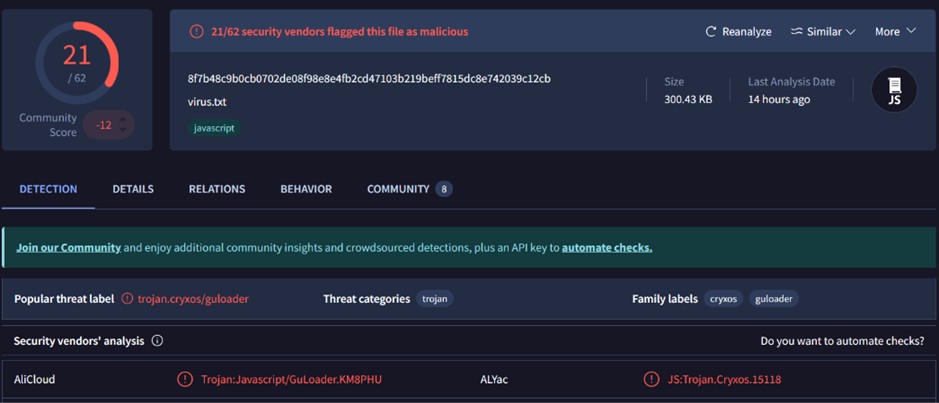

Nombre del archivo 8f7b48c9b0cb0702de08f98e8e4fb2cd47103b219beff7815dc8e742039c12cb.js

Tipo de archivo .js

SHA256 8f7b48c9b0cb0702de08f98e8e4fb2cd47103b219beff7815dc8e742039c12cb

Tamaño 300 KB

Entropía 4976

Cadena de infección de Formbook: del phishing a la ejecución sin archivos

El ataque se desarrolla a través de una cadena de eventos bien definida, diseñada para aumentar el sigilo y la probabilidad de una infección exitosa.

La muestra inicial se distribuye mediante campañas de spam malicioso, una de las técnicas de distribución más comunes para Formbook, según documenta la ACN. La eficacia de esta primera fase no se basa en vulnerabilidades de software, sino en la ingeniería social, diseñada para engañar e inducir al usuario a tomar medidas decisivas.

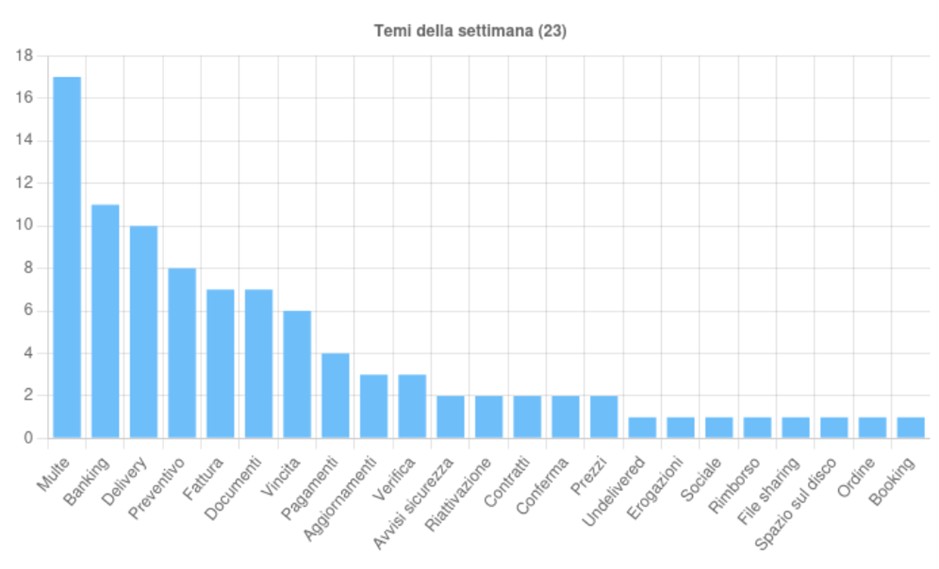

23 temas identificados, explotados para difundir campañas maliciosas en Italia, durante la semana del 20 al 26 de septiembre

El atacante crea un correo electrónico que simula ser una comunicación legítima y urgente, como una factura, un documento de envío o un presupuesto falsos. El cuerpo del mensaje suele ser breve e invita a la víctima a descargar un archivo adjunto o a consultar un documento externo mediante un enlace.

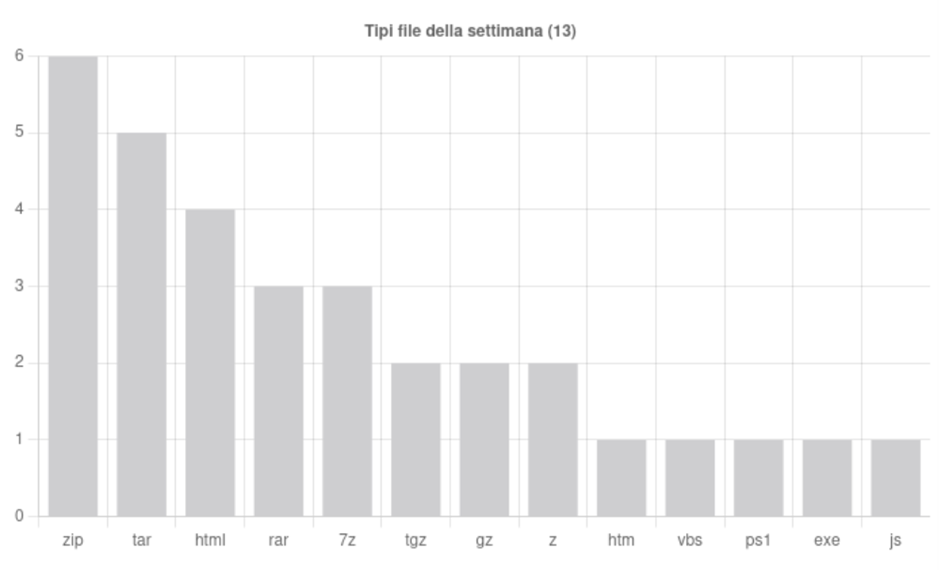

Las campañas detectadas relacionadas con el malware Formbook lo distribuyen a través de correos electrónicos con archivos adjuntos comprimidos como ZIP, TAR, 7z.

Una vez descargado y extraído el archivo, nos encontramos con un archivo de texto con la extensión .js. Al analizar el hash del archivo con los principales motores de TI, observamos que está marcado como troyano.

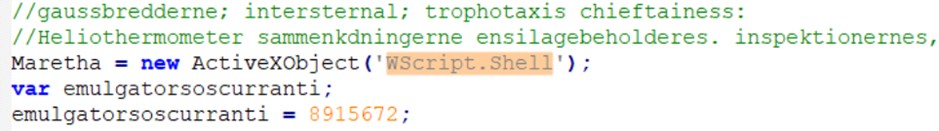

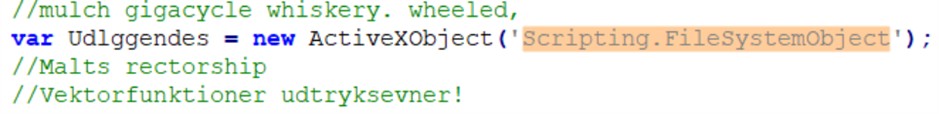

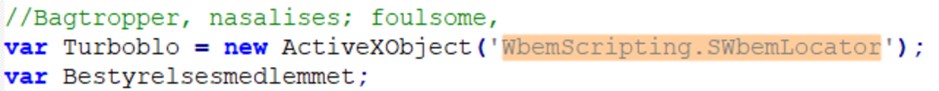

El código fuente está muy ofuscado: tras un paso de formateo inicial, la estructura sintáctica es legible, pero las funciones operativas se ocultan deliberadamente mediante nombres de variables sin sentido y fragmentación del código. Por lo tanto, el análisis se centró en identificar las características que permiten la interacción con el sistema operativo. El descubrimiento clave fue el uso extensivo de ActiveXObject para instanciar objetos COM del sistema:

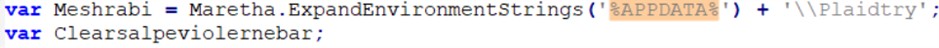

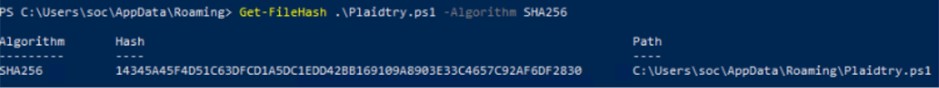

La lógica principal del script es un bucle de ensamblaje: decodifica y concatena cientos de pequeñas cadenas para construir en memoria la carga útil de la siguiente etapa, un script de PowerShell, que se guardará en la carpeta %APPDATA% con el nombre «Plaidtry».

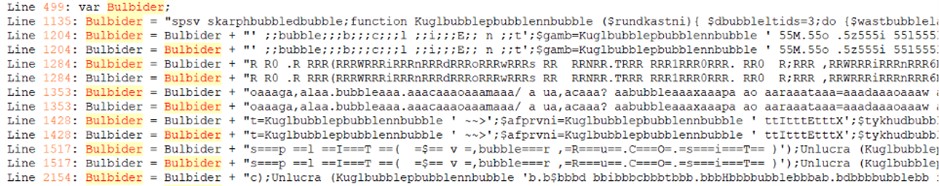

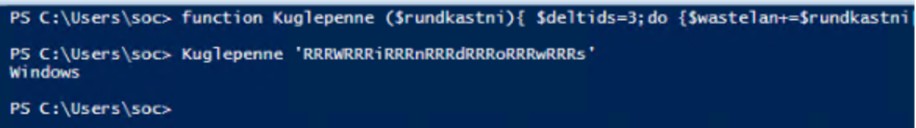

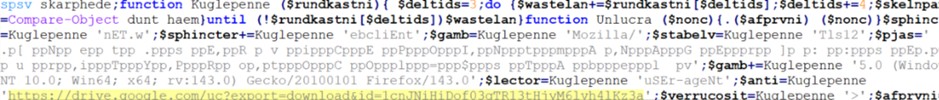

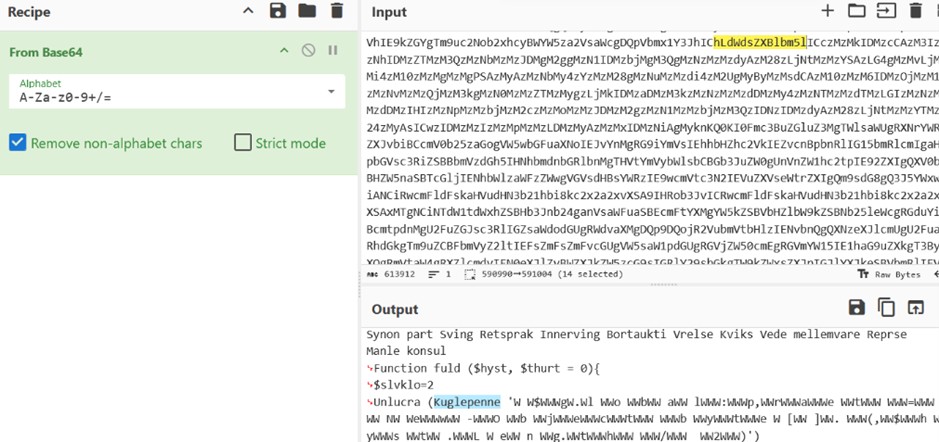

El script Plaidtry.ps1 está ofuscado, pero con lógica interna. Contiene una función de desofuscación ( Kuglepenne ) que reconstruye los comandos reales mediante el muestreo de caracteres de las cadenas ofuscadas. Al ejecutar esta función en un entorno seguro (PowerShell ISE), pudimos decodificar los comandos paso a paso.

Ejemplo de desofuscación

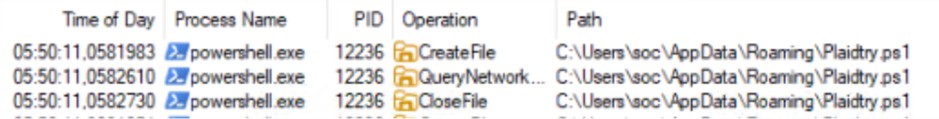

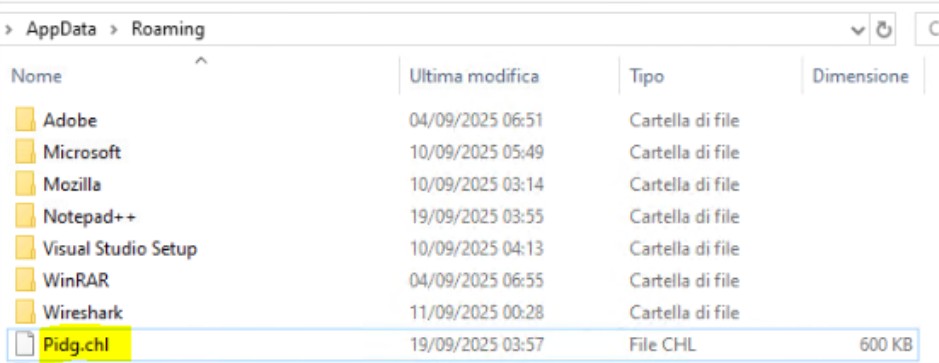

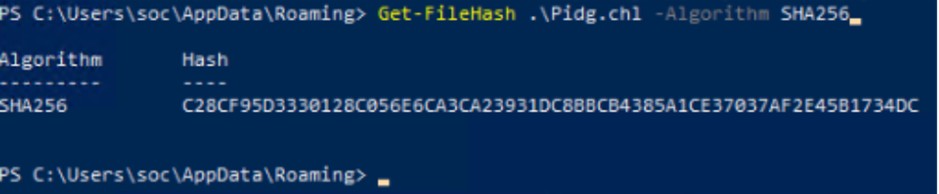

El núcleo del script es la lógica de descarga. Configura un agente de usuario de Firefox para enmascarar la solicitud y luego utiliza el método Net.WebClient.DownloadFile para descargar una carga útil de la URL de Google Drive previamente decodificada. El archivo se guarda como %APPDATA%Pidg.chl.

Script de PS desofuscado

Detalle de PROCMON

Detalle de la carpeta

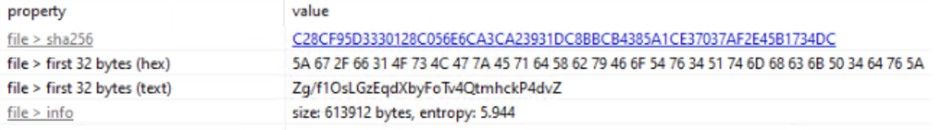

El archivo Pidg.chl no es un ejecutable. Es un archivo de texto que contiene una única cadena larga codificada en Base64. Al usar PowerShell para decodificar esta cadena, descubrimos la etapa final y más peligrosa del ataque: un inyector PE.

Este script, también altamente ofuscado, está diseñado para ejecutar un archivo .exe sin escribirlo en el disco. Sus componentes principales son:

La lógica del script es la siguiente: decodifica la cadena Base64 grande para reconstruir los bytes del ejecutable Formbook en memoria. A continuación, asigna una nueva región de memoria dentro del proceso powershell.exe en ejecución, copia allí los bytes de Formbook y, finalmente, inicia un nuevo hilo en esa ubicación.

El resultado es que Formbook comienza a ejecutarse como un hilo dentro de un proceso legítimo de PowerShell. En este punto, el ladrón de información iniciaría su actividad maliciosa: registraría las pulsaciones de teclas, robaría las credenciales guardadas en los navegadores, capturaría datos de formularios web y los enviaría a otra infraestructura C2 controlada por el atacante.

Tras reconstruir la cadena de infección y las técnicas empleadas por Formbook, es posible delinear las principales acciones de mitigación y contención. El objetivo es reducir la superficie de ataque, bloquear la propagación y preservar la evidencia para el triaje/IR.

Mitigación

Erradicación

Prevención

Comunicación y divulgación

El análisis de esta muestra demuestra una clara tendencia hacia cadenas de infección complejas y sin archivos. El actor de amenazas ha invertido un esfuerzo considerable en evadir la detección en todos los niveles: ofuscando los scripts iniciales, utilizando servicios legítimos en la nube para alojar las cargas útiles y, finalmente, inyectando el malware en la memoria.

Esta metodología en capas representa un desafío significativo para las soluciones de seguridad tradicionales basadas en firmas y análisis de archivos. Resalta la necesidad de una monitorización de comportamiento (XDR) avanzada y continua, capaz de detectar actividad anómala en procesos que, de otro modo, serían legítimos, como PowerShell. En definitiva, el análisis nos permitió reconstruir toda la cadena de ataque y extraer indicadores de comportamiento (IoC) y objetivos de prueba (TTP) valiosos para fortalecer las estrategias de defensa contra amenazas similares.

Los TTP observados durante el análisis se mapearon en el marco MITRE ATT&CK.

| Táctica | Identificación técnica | Nombre técnico | Descripción |

| Ejecución | T1059.007 | JavaScript | La infección inicial comienza desde un script JavaScript. |

| Ejecución | T1059.001 | PowerShell | PowerShell se utiliza como etapa intermedia para la evasión y la descarga. |

| Defensas de evasión | T1027 | Archivos o información ofuscados | Tanto los scripts JS como los PS están fuertemente ofuscados para evitar su análisis. |

| Defensas de evasión | T1562.001 | Deshabilitar o modificar herramientas | El script intenta deshabilitar servicios y verificar el estado de Windows Defender. |

| Defensas de evasión | T1055 | Inyección de proceso | La carga útil final de FormBook se inyecta en un proceso legítimo en la memoria. |

| Ejecución | T1047 | Instrumental de administración de Windows (WMI) | El cuentagotas JS utiliza WMI para intentar ejecutar de forma sigilosa el script de PowerShell. |

| Comando y control | T1105 | Transferencia de herramientas de ingreso | El cargador descarga la carga útil final desde un recurso web externo (Google Drive). |

| Comando y control | T1573.002 | Canal cifrado: criptografía asimétrica | Se utiliza una conexión HTTPS (TLS) para descargar la carga útil, cifrando el tráfico. |

8f7b48c9b0cb0702de08f98e8e4fb2cd47103b219beff7815dc8e742039c12cb

C28CF95D3330128C056E6CA3CA23931DC8BBCB4385A1CE37037AF2E45B1734DC

14345A45F4D51C63DFCDD1A5DC1EDD42BB169109A8903E33C4657C92AF6DF2830

https://drive.google.com/uc?export=download&id=1cnJNHiDoF03QTRl3tHyM6lvh4lKo3a

Fuentes: ACN.GOV.IT , CERT-AGID

El apoyo de ELMI en estrategias de prevención y detección

ELMI ofrece un programa integrado de prevención, detección y respuesta ante amenazas , diseñado específicamente para contrarrestar campañas de robo de información basadas en phishing y ejecución sin archivos. La solución combina soluciones integradas, combinando tecnología con un enfoque de consultoría y capacitación.

Las medidas técnicas son la primera línea de defensa contra los ladrones de información, lo que requiere una arquitectura de seguridad multicapa que integre herramientas y procesos dedicados. En su Centro de Competencia de Seguridad , ELMI ofrece un conjunto de soluciones integradas que abarcan todo el ciclo de defensa.

El Centro de Competencia de Seguridad también integra servicios de Network Operation Center (NOC), dedicado a la gestión y monitorización continua de la red, y de Servicios Gestionados , que posibilitan la gestión remota de la infraestructura TI, permitiendo configurar y controlar de forma remota todos los componentes de la empresa.

Las fortalezas del Centro de Competencia en Seguridad de ELMI radican en su enfoque integrado ante incidentes cibernéticos, su disponibilidad operativa 24 horas al día, 7 días a la semana en todo el país y su capacidad para ofrecer servicios personalizados e integrales, garantizando así una protección consistente e integral.

El objetivo no es sólo proporcionar herramientas individuales, sino construir una defensa coordinada junto con el cliente, capaz de anticipar las amenazas, acelerar la detección y garantizar una respuesta inmediata.

La eficacia de todo el proceso está garantizada por la experiencia de un equipo multidisciplinario , integrado por figuras especializadas como ingenieros de redes, administradores de sistemas y analistas de seguridad, con un sólido background operativo y una visión de extremo a extremo de la infraestructura TI.

Abordar eficazmente el riesgo cibernético requiere un enfoque estructurado, personalizado y progresivo. El apoyo de ELMI se divide en tres fases clave:

Gracias a un enfoque consultivo y operativo integrado, ELMI acompaña a sus clientes durante todo el proceso de fortalecimiento de su postura de seguridad , garantizando una reducción progresiva del riesgo y una mayor resiliencia frente a amenazas complejas y en constante evolución.

Redazione

Redazione

La empresa israelí NSO Group apeló un fallo de un tribunal federal de California que le prohíbe utilizar la infraestructura de WhatsApp para distribuir su software de vigilancia Pegasus. El caso, q...

Se ha identificado una vulnerabilidad de omisión de autenticación en Azure Bastion (descubierta por RHC gracias a la monitorización constante de CVE críticos en nuestro portal), el servicio gestio...

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...