Redazione RHC : 10 octubre 2025 08:02

La semana pasada, Oracle advirtió a sus clientes sobre una vulnerabilidad crítica de día cero en su E-Business Suite (CVE-2025-61882), que permite la ejecución remota de código arbitrario sin autenticación. Ahora se ha revelado que el grupo de hackers Clop ha estado explotando activamente esta vulnerabilidad para ciberataques desde agosto de 2025.

La vulnerabilidad se descubrió en el componente Oracle Concurrent Processing de Oracle E-Business Suite (módulo de integración de BI Publisher) y recibió una puntuación CVSS de 9,8. Esta alta puntuación se debe a la falta de autenticación y a la facilidad de explotación.

Representantes de Oracle anunciaron que la vulnerabilidad de día cero afecta a las versiones 12.2.3 a 12.2.14 de Oracle E-Business Suite y lanzaron una actualización de emergencia . La compañía también recalcó que los clientes deben instalar primero la actualización crítica de octubre de 2023 antes de instalar el parche.

Debido a que existía una prueba de concepto pública para explotar la vulnerabilidad y ya se había utilizado en ataques, se recomendó a los administradores de Oracle que instalaran el parche lo antes posible.

Según Charles Carmakal, director de tecnología de la empresa de ciberseguridad Mandiant, CVE-2025-61882 y varios otros errores corregidos en la actualización de julio fueron utilizados por el grupo de hackers Clop para robar datos de los servidores de Oracle E-Business Suite ya en agosto de 2025.

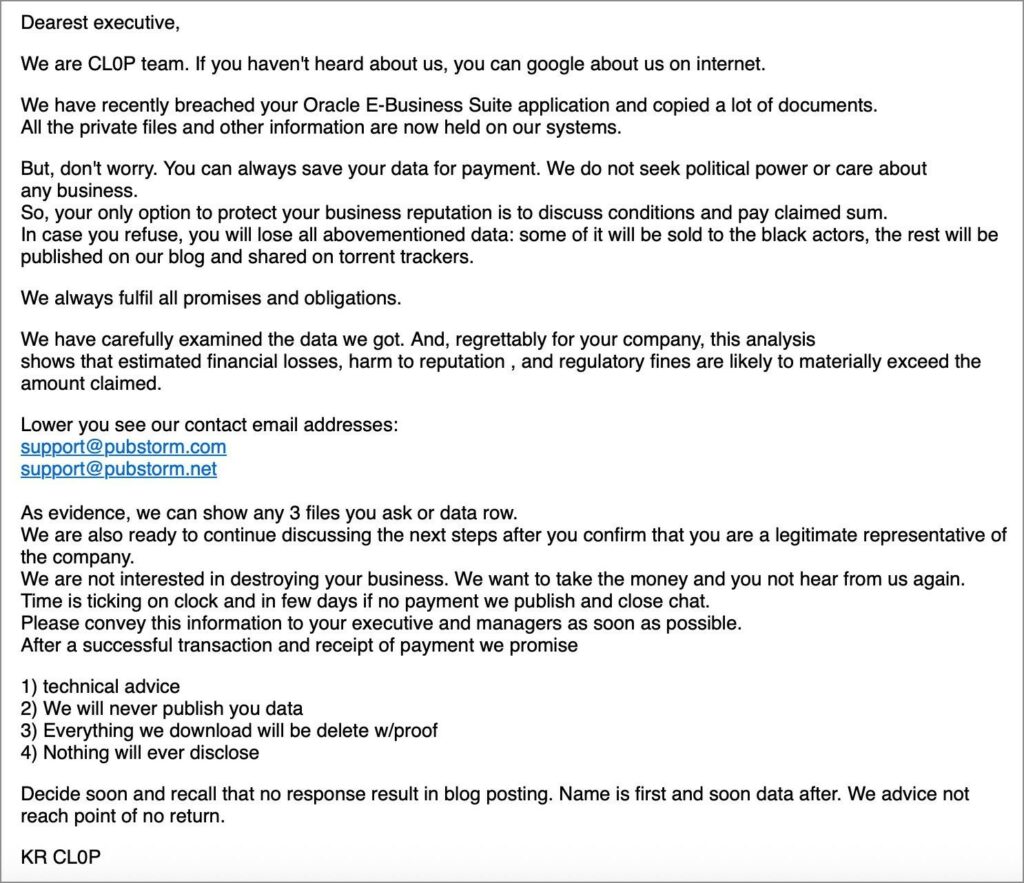

Además, incluso antes del lanzamiento del parche, expertos de Mandiant y Google Threat Intelligence Group (GTIG) informaron que estaban rastreando una nueva campaña maliciosa dirigida a Oracle E-Business Suite . En ese momento, varias empresas recibieron correos electrónicos de los atacantes. En estos mensajes, representantes de Clop afirmaban haber robado datos de Oracle E-Business Suite y exigían un rescate, amenazando con publicar la información robada si no lo hacían.

Los analistas de CrowdStrike confirman que detectaron por primera vez ataques Clop dirigidos a CVE-2025-61882 a principios de agosto de este año. Los investigadores creen que otros grupos podrían haber estado involucrados en los ataques.

CrowdStrike Intelligence cree con un nivel de confianza moderado que GRACEFUL SPIDER probablemente esté involucrado en esta campaña. No podemos descartar la posibilidad de que CVE-2025-61882 esté siendo explotado por múltiples actores de amenazas. El primer exploit conocido se descubrió el 9 de agosto de 2025, pero las investigaciones están en curso y esta fecha podría cambiar, afirmaron los investigadores.

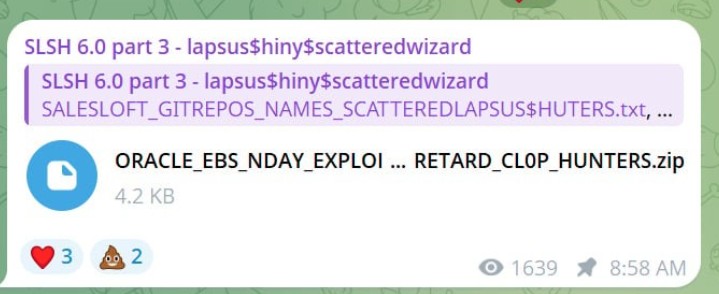

Como señala Bleeping Computer , aunque el grupo Clop está detrás del robo de datos y la explotación de día cero, la información sobre esta vulnerabilidad fue publicada por primera vez por el grupo Scattered Lapsus$ Hunters (una asociación de miembros de los grupos de hackers Scattered Spider, LAPSUS$ y Shiny Hunters), quienes publicaron dos archivos mencionando a Clop en Telegram.

Uno de estos (GIFT_FROM_CL0P.7z) contenía código fuente de Oracle, presumiblemente relacionado con support.oracle.com. Posteriormente, varios hackers de Lapsus$ afirmaron que este código había sido robado durante el ataque a Oracle Cloud en febrero de 2025.

El segundo archivo (ORACLE_EBS_NDAY_EXPLOIT_POC_SCATTERED_LAPSUS_RETARD_CL0P_HUNTERS.zip) supuestamente contenía el exploit de Oracle E-Business Suite utilizado por Clop . El archivo contenía una instrucción readme.md y dos scripts de Python: exp.py y server.py. Estos scripts se utilizan para explotar instalaciones vulnerables de Oracle E-Business Suite mediante la ejecución de comandos arbitrarios o la apertura de shells inversas, conectándose a los servidores del atacante.

Aún no está claro cómo los cazadores de Lapsus$ dispersos accedieron al exploit y su conexión con Clop. Los propios hackers afirman que una de las personas con quienes compartieron el exploit podría haberlo transmitido o vendido a Clop.

«Era mi exploit, como el de SAP, el que luego robó Clop. Me enojé porque otro grupo estaba haciendo un mal uso de otro de mis exploits, así que lo filtramos. No tengo quejas contra Clop», dijo un miembro del grupo.

Como descubrieron los investigadores de watchTowr Labs después de realizar ingeniería inversa a un exploit filtrado por Scattered Lapsus$ Hunters y fechado en mayo de 2025, CVE-2025-61882 es en realidad una cadena de vulnerabilidades que permite a los atacantes lograr la ejecución remota de código no autenticado utilizando una única solicitud HTTP.

Redazione

Redazione

El panorama del ransomware está cambiando. Los actores más expuestos —LockBit, Hunters International y Trigona— han pagado el precio de la sobreexposición, incluyendo operaciones internacionale...

Hace exactamente 40 años, el 20 de noviembre de 1985, Microsoft lanzó Windows 1.0 , la primera versión de Windows, que intentó transformar el entonces ordenador personal, una máquina con una lín...

18 de noviembre de 2025 – Tras horas de interrupciones generalizadas , el incidente que afectó a la red global de Cloudflare parece estar cerca de resolverse. La compañía anunció que impleme...

Dos graves vulnerabilidades en el sistema operativo AIX de IBM podrían permitir a atacantes remotos ejecutar comandos arbitrarios en los sistemas afectados, lo que ha llevado a la compañía a public...

Masimo, una empresa estadounidense que desarrolla tecnologías de monitorización médica, ha ganado otra batalla legal contra Apple . Un jurado federal le otorgó 634 millones de dólares por infring...